ELF_NETWRD.A

Data de publica??o: 03 setembro 2012

Plataforma:

Linux

Classificao do risco total:

Potencial de dano:

Potencial de distribui??o:

infec??o relatada:

Baixo

Medium

Alto

°ä°ù¨ª³Ù¾±³¦´Ç

Tipo de grayware:

Backdoor

Destrutivo:

N?o

Criptografado:

Sim

In the Wild:

Sim

Vis?o geral

Canal de infec??o: Fallen gelassen von anderer Malware, Aus dem Internet heruntergeladen

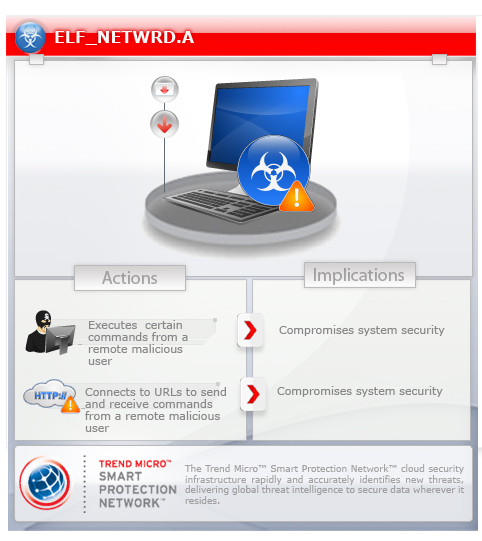

Um einen ?berblick ¨¹ber das Verhalten dieser Backdoor zu erhalten, verwenden Sie das unten gezeigte Bedrohungsdiagramm.

F¨¹hrt Befehle eines externen, b?swilligen Benutzers aus, wodurch das betroffene System gef?hrdet wird.

Detalhes t¨¦cnicos

Tipo de compacta??o: 64,400 bytes

Tipo de arquivo: ELF

Residente na mem¨®ria: Sim

Data de recebimento das amostras iniciais: 24 agosto 2012

Carga ¨²til: Connects to URLs/IPs, Compromises system security

Installation

Schleust die folgenden Eigenkopien in das betroffene System ein:

- {user's home path}/WIFIADAPT

Autostart-Technik

Schleust die folgenden Dateien ein:

- {user's home path}/.config/autostart/WIFIADAPTER.desktop

Backdoor-Routine

F¨¹hrt die folgenden Befehle eines externen, b?swilligen Benutzers aus:

- Get OS version, user name, host name, $PATH variable, home directory, malware process ID, current process path

- Download a file and save it as /tmp/{random file name 1}, then execute the downloaded file

- Exit

- List files in a directory

- Read a file

- Write and close a file

- Copy a file

- Execute a file

- Rename a file

- Delete a file

- Create a directory

- Start remote shell

- Kill a process

- Get currently logged in users

- Enumerate window titles of all processes

- Download a file and save it as /tmp/{random file name 2}

- Simulate keyboard press

- Simulate mouse event

- Get stored login credentials in Google Chrome, Chromium, Opera, Mozilla

- Get the size of a file

- Take a screenshot

- Upload keylogger file {user's home path}/.m8d.dat

- Clear keylogger file {user's home path}/.m8d.dat

- Delete a file

- Search for a file

- Stop remote shell

- List processes

- Perform window operation

- Get Pidgin passwords from {user's home path}/.purple/accounts.xml

- Uninstall

Einschleusungsroutine

Schleust die folgenden Dateien ein, die zur Erfassung von Tastatureingaben verwendet werden:

- {user's home path}/.m8d.dat

Solu??o

Mecanismo de varredura m¨ªnima: 9.200

VSAPI OPR Pattern Version: 9.369.00

VSAPI OPR Pattern ver?ffentlicht am: 04 setembro 2012

Durchsuchen Sie Ihren Computer mit Ihrem live casino online Produkt. Achten Sie auf Dateien, die als ELF_NETWRD.A entdeckt werden

Participe da nossa pesquisa!