Ransom.PS1.LOCKBIT.AA

Trojan:Win32/Leonem (MICROSOFT); Win32/Filecoder.Lockbit.M trojan (NOD32)

Windows

Tipo de grayware:

Ransomware

Destrutivo:

N?o

Criptografado:

Sim

In the Wild:

Sim

Vis?o geral

It arrives on a system as a file dropped by other malware or as a file downloaded unknowingly by users when visiting malicious sites.

Detalhes t¨¦cnicos

?bertragungsdetails

It arrives on a system as a file dropped by other malware or as a file downloaded unknowingly by users when visiting malicious sites.

Installation

Schleust die folgenden Dateien ein:

- %Program Data%\{4 random characters}.tmp

- %Program Data%\Ck8GvVQ9E.ico

- %System Root%\{8 random characters}\{random}.tmp ¡ú deleted afterwards

F¨¹gt die folgenden Prozesse hinzu:

- %Program Data%\{4 random characters}.tmp

Erstellt die folgenden Ordner:

- %System Root%\{8 random characters}

(Hinweis: %System Root% ist der Stammordner, normalerweise C:\. Dort befindet sich auch das Betriebssystem.)

Andere System?nderungen

F¨¹gt die folgenden Registrierungseintr?ge als Teil der Installationsroutine hinzu:

HKEY_LOCALMACHINE\SOFTWARE\Classes\

Ck8GvVQ9E\DefaultIcon

(Default) = %ProgramData%Ck8GvVQ9E.ico

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\

.Ck8GvVQ9E

(Default) = Ck8GvVQ9E

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\

Windows\CurrentVersion\Explorer

GlobalAssocChangedCounter = 0x00000027(39)

F¨¹gt die folgenden Registrierungsschl¨¹ssel als Teil der Installationsroutine hinzu:

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\

.Ck8GvVQ9E

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\

Ck8GvVQ9E

HKEY_LOCALMACHINE\SOFTWARE\Classes\

Ck8GvVQ9E\DefaultIcon

?ndert das Hintergrundbild des Desktops durch Ab?nderung der folgenden Registrierungseintr?ge:

HKEY_CURRENT_USER\Control Panel\Desktop

WallPaper = %ProgramData%\Ck8GvVQ9E.bmp

HKEY_CURRENT_USER\Control Panel\Desktop

WallpaperStyle = 10

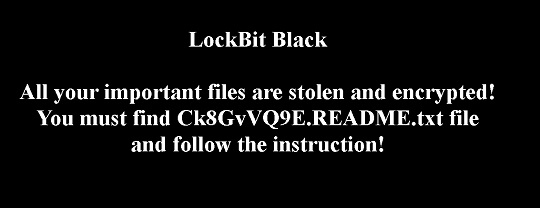

Stellt auf dem System das folgende Bild als Desktop-Hintergrundbild ein:

- %Program Data%\Ck8GvVQ9E.bmp

Prozessbeendigung

Beendet Prozesse oder Dienste, die einen oder mehrere dieser Zeichenfolgen enthalten, wenn sie im Speicher des betroffenen Systems ausgef¨¹hrt werden:

- agntsvc

- dbeng50

- dbsnmp

- encsvc

- excel

- firefox

- infopath

- isqlplussvc

- msaccess

- mspub

- mydesktopqos

- mydesktopservice

- notepad

- ocautoupds

- ocomm

- ocssd

- onenote

- oracle

- outlook

- powerpnt

- sqbcoreservice

- sql

- steam

- synctime

- tbirdconfig

- thebat

- thunderbird

- visio

- winword

- wordpad

- xfssvccon

Andere Details

Es macht Folgendes:

- If not executed with admin rights, it will attempt relaunch itself as admin by elevating its privileges via bypassing UAC.

- It encrypts fixed, removable, and network drives

- It deletes files in recycle bin folder for removable and fixed drives

- It uses WQL to delete shadow copies

- It terminates if the machine has the following system language:

- Arabic (Syria)

- Armenian

- Azeri (Cyrillic)

- Azeri (Latin)

- Belarusian

- Georgian

- Kazakh

- Kyrgyz (Cyrillic)

- Romanian (Moldova)

- Russian

- Russian (Moldova)

- Tajik

- Tatar

- Turkmen

- Ukrainian

- Uzbek (Cyrillic)

- Uzbek (Latin)

- It deletes services with the following strings:

- backup

- GxBlr

- GxCIMgr

- GxCVD

- GxFWD

- GxVss

- memtas

- mepocs

- msexchange

- sophos

- sql

- svc$

- veeam

- vss

- It deletes the following services:

- WdBoot

- WdFilter

- WdNisDrv

- WdNisSvc

- WinDefend

- wscsvc

- sppsvc

- Sense

- SecurityHealthService

- Change the icon of encrypted file with %ProgramData%\Ck8GvVQ9E.ico

Solu??o

Step 1

F¨¹r Windows ME und XP Benutzer: Stellen Sie vor einer Suche sicher, dass die Systemwiederherstellung deaktiviert ist, damit der gesamte Computer durchsucht werden kann.

Step 2

Diesen Registrierungsschl¨¹ssel l?schen

Wichtig: Eine nicht ordnungsgem??e Bearbeitung der Windows Registrierung kann zu einer dauerhaften Fehlfunktion des Systems f¨¹hren. F¨¹hren Sie diesen Schritt nur durch, wenn Sie mit der Vorgehensweise vertraut sind oder wenn Sie Ihren Systemadministrator um Unterst¨¹tzung bitten k?nnen. Lesen Sie ansonsten zuerst diesen , bevor Sie die Registrierung Ihres Computers ?ndern.

- In HKEY_LOCAL_MACHINE\SOFTWARE\Classes\

- .Ck8GvVQ9E

- .Ck8GvVQ9E

- In HKEY_LOCAL_MACHINE\SOFTWARE\Classes\

- Ck8GvVQ9E

- Ck8GvVQ9E

- In HKEY_LOCAL_MACHINE\SOFTWARE\Classes\Ck8GvVQ9E\

- DefaultIcon

- DefaultIcon

Step 3

Diesen Registrierungswert l?schen

Wichtig: Eine nicht ordnungsgem??e Bearbeitung der Windows Registrierung kann zu einer dauerhaften Fehlfunktion des Systems f¨¹hren. F¨¹hren Sie diesen Schritt nur durch, wenn Sie mit der Vorgehensweise vertraut sind oder wenn Sie Ihren Systemadministrator um Unterst¨¹tzung bitten k?nnen. Lesen Sie ansonsten zuerst diesen , bevor Sie die Registrierung Ihres Computers ?ndern.

- In HKEY_LOCAL_MACHINE\SOFTWARE\Classes\.Ck8GvVQ9E

- (Default) = Ck8GvVQ9E

- (Default) = Ck8GvVQ9E

- In HKEY_LOCAL_MACHINE\SOFTWARE\Classes\Ck8GvVQ9E\DefaultIcon

- (Default) = %ProgramData%Ck8GvVQ9E.ico

- (Default) = %ProgramData%Ck8GvVQ9E.ico

- In HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersio

- Explorer GlobalAssocChangedCounter = 0x00000027(39)

- Explorer GlobalAssocChangedCounter = 0x00000027(39)

Step 4

Diese Datei suchen und l?schen

- %Program Data%\{4 random characters}.tmp

- %Program Data%\Ck8GvVQ9E.bmp

- %Program Data%\Ck8GvVQ9E.ico

- %System Root%\{8 random characters}\{random}.tmp

Step 5

Diese Ordner suchen und l?schen

- %System Root%\{8 random characters}

Step 6

Durchsuchen Sie Ihren Computer mit Ihrem live casino online Produkt, und l?schen Sie Dateien, die als Ransom.PS1.LOCKBIT.AA entdeckt werden. Falls die entdeckten Dateien bereits von Ihrem live casino online Produkt ges?ubert, gel?scht oder in Quarant?ne verschoben wurden, sind keine weiteren Schritte erforderlich. Dateien in Quarant?ne k?nnen einfach gel?scht werden. Auf dieser finden Sie weitere Informationen.

Step 7

Restore encrypted files from backup.

Step 8

Desktop-Eigenschaften zur¨¹cksetzen

Participe da nossa pesquisa!