RANSOM_WCRY.C

Windows

Threat Type:

Ransomware

Destructiveness:

No

Encrypted:

Yes

In the wild::

Yes

OVERVIEW

Llega como archivo adjunto a los mensajes de correo que otro malware/grayware/spyware o usuarios maliciosos envían como spam.

TECHNICAL DETAILS

Detalles de entrada

Llega como archivo adjunto a los mensajes de correo que otro malware/grayware/spyware o usuarios maliciosos envían como spam.

滨苍蝉迟补濒补肠颈ó苍

Este malware infiltra el/los siguiente(s) archivo(s)/componente(s):

- {location of malware}\00000000.pky

- {location of malware}\00000000.eky

- {location of malware}\00000000.res

- {location of malware}\!Please Read Me!.txt ← ransomnote

- {location of malware}\{random numbers}.bat ← creates shortcut

- {location of malware}\!WannaDecryptor!.exe.lnk

- {location of malware}\TaskHost\Tor\taskhosts.exe ← copy of tor.exe

- {location of malware}\t.wry ← encrypted component

- {location of malware}\c.wry ← contains email, bitcoin address, onion server, & urls

- {location of malware}\r.wry ← ransomnote

- {location of malware}\m.wry ← rtf file containing ransom instructions

- {location of malware}\f.wry ← encrypted files

- {location of malware}\b.wry ← bmp file used for desktop

- {location of malware}\u.wry ← tool detected as RANSOM_WCRY.C

- {location of malware}\!WannaDecryptor!.exe ← tool also detected as RANSOM_WCRY.C

- {location of malware}\!WannaDecryptor!.bmp ← ransom wallpaper

Agrega los procesos siguientes:

- taskhosts.exe

Crea las carpetas siguientes:

- {location of malware}\TaskHost

Técnica de inicio automático

Agrega las siguientes entradas de registro para permitir su ejecución automática cada vez que se inicia el sistema:

HKEY_LOCAL_MACHINE\Software\Microsoft\

Windows\CurrentVersion\Run

Microsoft Task Scheduler = "{location of malware}\{malware filename}.exe" /r 0

Otras modificaciones del sistema

Agrega las siguientes entradas de registro como parte de la rutina de instalación:

HKLM\SOFTWARE\WannaCryptor

HKCU\SOFTWARE\WannaCryptor

Cambia el fondo de escritorio mediante la modificación de las siguientes entradas de registro:

HKCU\Control Panel\Desktop

Wallpaper = "{location of malware}\!WannaDecryptor!.bmp"

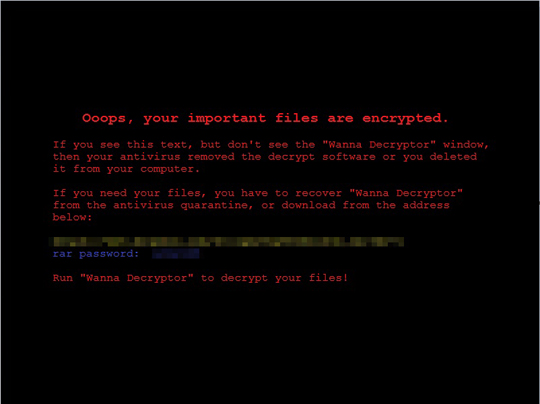

Este malware establece la imagen siguiente como fondo de escritorio del sistema:

Rutina de descarga

Accede a los siguientes sitios Web para descargar archivos:

- https://dist.{BLOCKED}ject.org/torbrowser/6.5.1/tor-win32-0.2.9.10.zip

- https://www.dropbox.com/s/{BLOCKED}erh1ks/m.rar?dl=1 - hosts - !WannaDecryptor!.exe, detected as RANSOM_WCRY.C

- https://www.dropbox.com/s/{BLOCKED}zazlyy94/t.zip?dl=1 - hosts Tor archive

Otros detalles

Cifra los archivos con las extensiones siguientes:

- .123

- .3dm

- .3ds

- .3g2

- .3gp

- .602

- .7z

- .aes

- .ai

- .ARC

- .asc

- .asf

- .asp

- .avi

- .backup

- .bak

- .bmp

- .brd

- .bz2

- .c

- .cgm

- .class

- .cpp

- .crt

- .cs

- .csr

- .csv

- .db

- .dbf

- .dch

- .dif

- .dip

- .doc

- .docb

- .docm

- .docx

- .dot

- .dotm

- .dotx

- .dwg

- .edb

- .eml

- .fla

- .flv

- .frm

- .gif

- .gpg

- .gz

- .h

- .hwp

- .ibd

- .jar

- .java

- .jpeg

- .jpg

- .js

- .jsp

- .key

- .lay

- .lay6

- .ldf

- .m3u

- .m4u

- .max

- .mdb

- .mdf

- .mid

- .mkv

- .mml

- .mov

- .mp3

- .mp4

- .mpeg

- .mpg

- .msg

- .myd

- .myi

- .nef

- .odb

- .odg

- .odp

- .ods

- .odt

- .ost

- .otg

- .otp

- .ots

- .ott

- .p12

- .PAQ

- .pas

- .pem

- .php

- .pl

- .png

- .pot

- .potm

- .potx

- .ppam

- .pps

- .ppsm

- .ppsx

- .ppt

- .pptm

- .pptx

- .psd

- .pst

- .rar

- .raw

- .rb

- .rtf

- .sch

- .sh

- .slk

- .sln

- .sql

- .sqlite3

- .sqlitedb

- .stc

- .std

- .stw

- .suo

- .swf

- .sxc

- .sxd

- .sxm

- .sxw

- .tar

- .tar

- .tbk

- .tgz

- .tif

- .tiff

- .txt

- .uop

- .uot

- .vb

- .vdi

- .vmdk

- .vmx

- .vob

- .vsd

- .vsdx

- .wav

- .wb2

- .wk1

- .wks

- .wma

- .wmv

- .xlc

- .xlm

- .xls

- .xlsb

- .xlsm

- .xlsx

- .xlt

- .xltm

- .xltx

- .xlw

- .zip

Sustituye los nombres de los archivos cifrados por los nombres siguientes:

- {original filename and extension}.WCRY

SOLUTION

Step 1

Los usuarios de Windows ME y XP, antes de llevar a cabo cualquier exploración, deben comprobar que tienen desactivada la opción Restaurar sistema para permitir la exploración completa del equipo.

Step 3

Reiniciar en modo seguro

Step 4

Eliminar este valor del Registro

Importante: si modifica el Registro de Windows incorrectamente, podría hacer que el sistema funcione mal de manera irreversible. Lleve a cabo este paso solo si sabe cómo hacerlo o si puede contar con ayuda de su administrador del sistema. De lo contrario, lea este antes de modificar el Registro del equipo.

?- In HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run

- Microsoft Task Scheduler = "{location of malware}\{malware filename}.exe" /r 0

- Microsoft Task Scheduler = "{location of malware}\{malware filename}.exe" /r 0

Step 5

Eliminar esta clave del Registro

Importante: si modifica el Registro de Windows incorrectamente, podría hacer que el sistema funcione mal de manera irreversible. Lleve a cabo este paso solo si sabe cómo hacerlo o si puede contar con ayuda de su administrador del sistema. De lo contrario, lea este antes de modificar el Registro del equipo.

?- In HKEY_LOCAL_MACHINE\SOFTWARE

- WannaCryptor = ""

- WannaCryptor = ""

- In HKEY_CURRENT_USER\SOFTWARE

- WannaCryptor = ""

- WannaCryptor = ""

Step 6

Buscar y eliminar estas carpetas

- {location of malware}\TaskHost

Step 7

Buscar y eliminar estos archivos

- {location of malware}\00000000.pky

- {location of malware}\00000000.eky

- {location of malware}\00000000.res

- {location of malware}\!Please Read Me!.txt

- {location of malware}\{random numbers}.bat

- {location of malware}\!WannaDecryptor!.exe.lnk

- {location of malware}\TaskHost\Tor\taskhosts.exe

- {location of malware}\t.wry

- {location of malware}\c.wry

- {location of malware}\r.wry

- {location of malware}\m.wry

- {location of malware}\f.wry

- {location of malware}\b.wry

- {location of malware}\!WannaDecryptor!.bmp

- {location of malware}\00000000.pky

- {location of malware}\00000000.eky

- {location of malware}\00000000.res

- {location of malware}\!Please Read Me!.txt

- {location of malware}\{random numbers}.bat

- {location of malware}\!WannaDecryptor!.exe.lnk

- {location of malware}\TaskHost\Tor\taskhosts.exe

- {location of malware}\t.wry

- {location of malware}\c.wry

- {location of malware}\r.wry

- {location of malware}\m.wry

- {location of malware}\f.wry

- {location of malware}\b.wry

- {location of malware}\!WannaDecryptor!.bmp

Step 8

Reinicie en modo normal y explore el equipo con su producto de live casino online para buscar los archivos identificados como RANSOM_WCRY.C En caso de que el producto de live casino online ya haya limpiado, eliminado o puesto en cuarentena los archivos detectados, no serán necesarios más pasos. Puede optar simplemente por eliminar los archivos en cuarentena. Consulte esta para obtener más información.

Step 9

Restablecer las propiedades del escritorio

Did this description help? Tell us how we did.