WORM_TDSS.TX

Windows 2000, Windows XP, Windows Server 2003

Threat Type:

Worm

Destructiveness:

No

Encrypted:

Yes

In the wild::

Yes

OVERVIEW

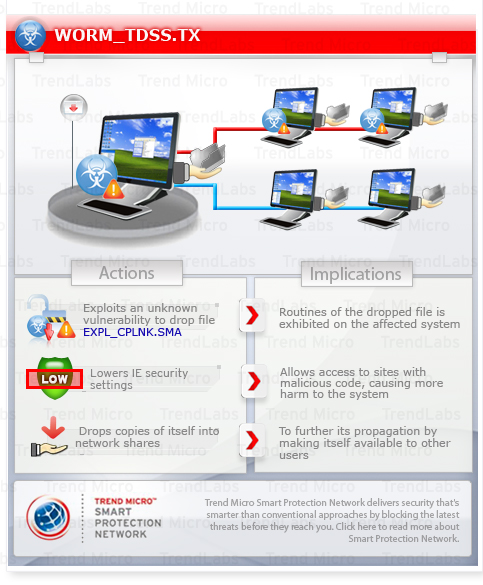

To get a one-glance comprehensive view of the behavior of this Worm, refer to the Threat Diagram shown below.

Puede haberlo descargado inadvertidamente un usuario mientras visitaba sitios Web maliciosos.

Se ejecuta y, a continuaci¨®n, se elimina.

Infiltra un archivo AUTORUN.INF para que ejecute autom¨¢ticamente las copias que infiltra cuando un usuario accede a las unidades de un sistema afectado.

Este malware modifica la configuraci¨®n de zona de Internet Explorer.

TECHNICAL DETAILS

Detalles de entrada

Puede haberlo descargado inadvertidamente un usuario mientras visitaba sitios Web maliciosos.

±õ²Ô²õ³Ù²¹±ô²¹³¦¾±¨®²Ô

Se ejecuta y, a continuaci¨®n, se elimina.

Otras modificaciones del sistema

Agrega las siguientes entradas de registro:

HKEY_USERS\.DEFAULT\Software\

Microsoft\Internet Explorer\international

acceptlanguage = en-us

HKEY_USERS\.DEFAULT\Software\

Microsoft\Internet Explorer\Main\

featurecontrol\FEATURE_BROWSER_EMULATION

svchost.exe = 8888

HKEY_USERS\.DEFAULT\Software\

Microsoft\Windows\CurrentVersion\

Internet Settings

maxhttpredirects = 8888

HKEY_USERS\.DEFAULT\Software\

Microsoft\Windows\CurrentVersion\

Internet Settings

enablehttp1_1 = 1

Modifica las siguientes entradas de registro:

HKEY_USERS\.DEFAULT\Software\

Microsoft\Windows\CurrentVersion\

Internet Settings\Zones\3

CurrentLevel = 0

(Note: The default value data of the said registry entry is 69632.)

HKEY_USERS\.DEFAULT\Software\

Microsoft\Windows\CurrentVersion\

Internet Settings\Zones\3

1601 = 0

(Note: The default value data of the said registry entry is 1.)

±Ê°ù´Ç±è²¹²µ²¹³¦¾±¨®²Ô

Usa los siguientes nombres de archivo para las copias que infiltra en las redes compartidas:

- setup{random number}.dll

- setup{random number}.dat

This worm drops the following component in shared networks:

- setup{random number}.lnk - detected as EXPL_CPLNK.SMA

Infiltra un archivo AUTORUN.INF para que ejecute autom¨¢ticamente las copias que infiltra cuando un usuario accede a las unidades de un sistema afectado.

Modificaci¨®n de la p¨¢gina de inicio y de la p¨¢gina de b¨²squeda del explorador Web

Este malware modifica la configuraci¨®n de zona de Internet Explorer.

Otros detalles

Explota una vulnerabilidad de d¨ªa cero en:

- Windows Task Scheduler Privilege Escalation

M¨¢s informaci¨®n sobre esta vulnerabilidad en:

- (MS10-092) Vulnerability in Task Scheduler Could Allow Elevation of Privilege (2305420)

SOLUTION

Step 1

Los usuarios de Windows ME y XP, antes de llevar a cabo cualquier exploraci¨®n, deben comprobar que tienen desactivada la opci¨®n Restaurar sistema para permitir la exploraci¨®n completa del equipo.

Step 2

Elimine los archivos de malware que se han introducido/descargado mediante WORM_TDSS.TX

Step 3

Explorar el equipo con su producto de live casino online y anotar los archivos detectados como WORM_TDSS.TX

Step 4

Reiniciar en modo seguro

Step 5

Buscar y eliminar el archivo detectado como WORM_TDSS.TX

Step 6

Eliminar este valor del Registro

Importante: si modifica el Registro de Windows incorrectamente, podr¨ªa hacer que el sistema funcione mal de manera irreversible. Lleve a cabo este paso solo si sabe c¨®mo hacerlo o si puede contar con ayuda de su administrador del sistema. De lo contrario, lea este antes de modificar el Registro del equipo.

- In HKEY_USERS\.DEFAULT\Software\Microsoft\Internet Explorer\international

- acceptlanguage = en-us

- In HKEY_USERS\.DEFAULT\Software\Microsoft\Internet Explorer\Main\featurecontrol\FEATURE_BROWSER_EMULATION

- svchost.exe = 8888

- In HKEY_USERS\.DEFAULT\Software\Microsoft\Windows\CurrentVersion\Internet Settings

- maxhttpredirects = 8888

- In HKEY_USERS\.DEFAULT\Software\Microsoft\Windows\CurrentVersion\Internet Settings

- enablehttp1_1 = 1

Step 7

Restaurar este valor del Registro modificado

Importante: si modifica el Registro de Windows incorrectamente, podr¨ªa hacer que el sistema funcione mal de manera irreversible. Lleve a cabo este paso solo si sabe c¨®mo hacerlo o si puede contar con ayuda de su administrador del sistema. De lo contrario, lea este antes de modificar el Registro del equipo.

- In HKEY_USERS\.DEFAULT\Software\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\3

- From: CurrentLevel = 0

To: CurrentLevel = 69632

- From: CurrentLevel = 0

- In HKEY_USERS\.DEFAULT\Software\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\3

- From: 1601 = 0

To: 1601 = 1

- From: 1601 = 0

Step 8

Reinicie en modo normal y explore el equipo con su producto de live casino online para buscar los archivos identificados como WORM_TDSS.TX En caso de que el producto de live casino online ya haya limpiado, eliminado o puesto en cuarentena los archivos detectados, no ser¨¢n necesarios m¨¢s pasos. Puede optar simplemente por eliminar los archivos en cuarentena. Consulte esta para obtener m¨¢s informaci¨®n.

Step 9

Descargar y aplicar este parche de seguridad No utilice estos productos hasta que se hayan instalado los parches adecuados. live casino online recomienda a los usuarios que descarguen los parches cr¨ªticos en cuanto los proveedores los pongan a su disposici¨®n.