Ransom.MSIL.AGENDA.THJCOBD

Backdoor:MSIL/Androm.E!MTB (MICROSOFT)

Windows

マルウェアタイプ:

身代金要求型不正プログラム(ランサムウェア)

破壊活动の有无:

なし

暗号化:

なし

感染報告の有無 :

はい

? 概要

トレンドマイクロは、このマルウェアを狈辞迟别飞辞谤迟丑测(要注意)に分类しました。

マルウェアは、他のマルウェアに作成されるか、悪意ある奥别产サイトからユーザが误ってダウンロードすることによりコンピュータに侵入します。

マルウェアは、実行后、自身を削除します。

身代金要求文書のファイルを作成します。 以下のファイル拡張子を持つファイルは暗号化しません。

詳細

侵入方法

マルウェアは、他のマルウェアに作成されるか、悪意ある奥别产サイトからユーザが误ってダウンロードすることによりコンピュータに侵入します。

インストール

マルウェアは、以下のフォルダを追加します。

- %User Temp%\QLOG

(註:%User Temp%フォルダは、現在ログオンしているユーザの一時フォルダです。Windows 2000(32-bit)、XP、Server 2003(32-bit)の場合、通常 "C:\Documents and Settings\<ユーザー名>\Local Settings\Temp"です。また、Windows Vista、7、8、8.1、2008(64-bit)、2012(64-bit)、10(64-bit)の場合、通常 "C:\Users\<ユーザ名>\AppData\Local\Temp" です。)

マルウェアは、以下のファイルを作成します。

- %User Temp%\atx.bat → script to rename the first rh*.exe file it finds in the current folder to rh111.exe before executing it with specified arguments

- %User Temp%\QLOG\ThreadId({Number}).LOG → contains embedded configuration and execution logs

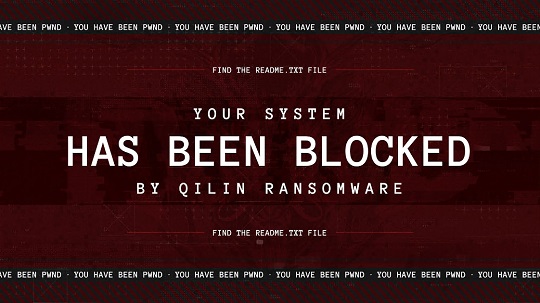

- %User Temp%\{Random Letters}.jpg → image used as desktop wallpaper

(註:%User Temp%フォルダは、現在ログオンしているユーザの一時フォルダです。Windows 2000(32-bit)、XP、Server 2003(32-bit)の場合、通常 "C:\Documents and Settings\<ユーザー名>\Local Settings\Temp"です。また、Windows Vista、7、8、8.1、2008(64-bit)、2012(64-bit)、10(64-bit)の場合、通常 "C:\Users\<ユーザ名>\AppData\Local\Temp" です。)

マルウェアは、以下のプロセスを追加します。

- cmd /c ""%User Temp%\atx.bat" "

- "cmd" /C fsutil behavior set SymlinkEvaluation R2R:1

- "cmd" /C fsutil behavior set SymlinkEvaluation R2L:1

- "cmd" /C net use

- "cmd" /C wmic service where name='vss' call ChangeStartMode Manual

- "cmd" /C net start vss

- "cmd" /C vssadmin.exe delete shadows /all /quiet

- "cmd" /C net stop vss

- "cmd" /C wmic service where name='vss' call ChangeStartMode Disabled

- "powershell" $logs = Get-WinEvent -ListLog * | Where-Object {$_.RecordCount} | Select-Object -ExpandProperty LogName ; ForEach ( $l in $logs | Sort | Get-Unique ) {[System.Diagnostics.Eventing.Reader.EventLogSession]::GlobalSession.ClearLog($l)} - clears all event logs

- "powershell" -Command "Import-Module ActiveDirectory ; Get-ADComputer -Filter * | Select-Object -ExpandProperty DNSHostName"

- "powershell" -Command "ServerManagerCmd.exe -i RSAT-AD-PowerShell ; Install-WindowsFeature RSAT-AD-PowerShell ; Add-WindowsCapability -Online -Name 'RSAT.ActiveDirectory.DS-LDS.Tools~~~~0.0.1.0'"

- "reg.exe" QUERY "HKEY_USERS"

- "powershell" -Command "Set-ItemProperty -Path 'Registry::HKEY_USERS\.DEFAULT\Control Panel\Desktop' -Name Wallpaper -Value '%User Temp%\{Random Letters}.jpg'"

- "powershell" -Command "Set-ItemProperty -Path 'Registry::HKEY_USERS\{LOCAL SERVICE SID}\Control Panel\Desktop' -Name Wallpaper -Value '%User Temp%\{Random Letters}.jpg'"

- "powershell" -Command "Set-ItemProperty -Path 'Registry::HKEY_USERS\{NETWORK SERVICE SID}\Control Panel\Desktop' -Name Wallpaper -Value '%User Temp%\{Random Letters}.jpg'"

- "powershell" -Command "Set-ItemProperty -Path 'Registry::HKEY_USERS\{USER SID}\Control Panel\Desktop' -Name Wallpaper -Value '%User Temp%\{Random Letters}.jpg'"

- "powershell" -Command "Set-ItemProperty -Path 'Registry::HKEY_USERS\{USER CLSID}\Control Panel\Desktop' -Name Wallpaper -Value '%User Temp%\{Random Letters}.jpg'"

- "powershell" -Command "Set-ItemProperty -Path 'Registry::HKEY_USERS\{SYSTEM SID}\Control Panel\Desktop' -Name Wallpaper -Value '%User Temp%\{Random Letters}.jpg'"

- "powershell" -Command " REG ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Personalization /f ; REG ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Personalization /v LockScreenImagePath /t REG_SZ /d '%User Temp%\{Random Letters}.jpg' /f ; REG ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Personalization /v LockScreenImageUrl /t REG_SZ /d '%User Temp%\{Random Letters}.jpg' /f ; REG ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Personalization /v LockScreenImageStatus /t REG_DWORD /d 1 /f ; REG ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\PersonalizationCSP /f ; REG ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\PersonalizationCSP /v LockScreenImagePath /t REG_SZ /d '%User Temp%\{Random Letters}.jpg' /f ; REG ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\PersonalizationCSP /v LockScreenImageUrl /t REG_SZ /d '%User Temp%\{Random Letters}.jpg' /f ; REG ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\PersonalizationCSP /v LockScreenImageStatus /t REG_DWORD /d 1 /f

- "%System%\reg.exe" ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Personalization /f

- "%System%\reg.exe" ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Personalization /v LockScreenImagePath /t REG_SZ /d %User Temp%\{Random Letters}.jpg /f

- "%System%\reg.exe" ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Personalization /v LockScreenImageUrl /t REG_SZ /d %User Temp%\{Random Letters}.jpg /f

- "%System%\reg.exe" ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Personalization /v LockScreenImageStatus /t REG_DWORD /d 1 /f

- "%System%\reg.exe" ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\PersonalizationCSP /f

- "%System%\reg.exe" ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\PersonalizationCSP /v LockScreenImagePath /t REG_SZ /d %User Temp%\{Random Letters}.jpg /f

- "%System%\reg.exe" ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\PersonalizationCSP /v LockScreenImageUrl /t REG_SZ /d %User Temp%\{Random Letters}.jpg /f

- "%System%\reg.exe" ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\PersonalizationCSP /v LockScreenImageStatus /t REG_DWORD /d 1 /f

- "cmd" /C timeout /T 10 & Del "{Malware Path}\{Malware Filename}"

(註:%User Temp%フォルダは、現在ログオンしているユーザの一時フォルダです。Windows 2000(32-bit)、XP、Server 2003(32-bit)の場合、通常 "C:\Documents and Settings\<ユーザー名>\Local Settings\Temp"です。また、Windows Vista、7、8、8.1、2008(64-bit)、2012(64-bit)、10(64-bit)の場合、通常 "C:\Users\<ユーザ名>\AppData\Local\Temp" です。. %System%フォルダは、システムフォルダで、いずれのオペレーティングシステム(OS)でも通常、"C:\Windows\System32" です。.)

マルウェアは、実行后、自身を削除します。

マルウェアは、以下の Mutex を作成し、メモリ上で自身の重複実行を避けます。

- 32bcf09497d3a5a77fcea9740d3bd2b2c70760cfe3aef8b4c819adb509434ead

自动実行方法

マルウェアは、自身のコピーが奥颈苍诲辞飞蝉起动时に自动実行されるよう以下のレジストリ値を追加します。

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\

Windows\CurrentVersion\Run

*{Random Letters} = "{Malware Path}\{Malware Filename}" --password {Password} --no-admin

他のシステム変更

マルウェアは、以下のレジストリ値を変更します。

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\

Control\FileSystem

SymlinkRemoteToLocalEvaluation = 1

(註:変更前の上记レジストリ値は、「0」となります。)

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\

Control\FileSystem

SymlinkRemoteToRemoteEvaluation = 1

(註:変更前の上记レジストリ値は、「0」となります。)

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\

Windows\CurrentVersion\Policies\

System

EnableLinkedConnections = 1

(註:変更前の上记レジストリ値は、「0」となります。)

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\

services\LanmanServer\Parameters

MaxMpxCt = 65535

(註:変更前の上記レジストリ値は、「{Default Value}」となります。)

マルウェアは、以下のレジストリ値を変更し、デスクトップの壁纸を変更します。

HKEY_CURRENT_USERS\Control Panel\Desktop

Wallpaper = %User Temp%\{Random Letters}.jpg

(註:変更前の上記レジストリ値は、「{Default Image}」となります。)

HKEY_USERS\.DEFAULT\Control Panel\

Desktop

Wallpaper = %User Temp%\{Random Letters}.jpg

(註:変更前の上記レジストリ値は、「{Default Image}」となります。)

HKEY_USERS\{LOCAL SERVICE SID}\Control Panel\

Desktop

Wallpaper = %User Temp%\{Random Letters}.jpg

(註:変更前の上記レジストリ値は、「{Default Image}」となります。)

HKEY_USERS\{NETWORK SERVICE SID}\Control Panel\

Desktop

Wallpaper = %User Temp%\{Random Letters}.jpg

(註:変更前の上記レジストリ値は、「{Default Image}」となります。)

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\

Windows\CurrentVersion\Personalization

LockScreenImagePath = %User Temp%\{Random Letters}.jpg

(註:変更前の上記レジストリ値は、「{Default Image Path}」となります。)

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\

Windows\CurrentVersion\Personalization

LockScreenImageUrl = %User Temp%\{Random Letters}.jpg

(註:変更前の上記レジストリ値は、「{Default Image URL}」となります。)

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\

Windows\CurrentVersion\Personalization

LockScreenImageStatus = 1

(註:変更前の上記レジストリ値は、「{Default Value}」となります。)

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\

Windows\CurrentVersion\PersonalizationCSP

LockScreenImagePath = %User Temp%\{Random Letters}.jpg

(註:変更前の上記レジストリ値は、「{Default Image Path}」となります。)

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\

Windows\CurrentVersion\PersonalizationCSP

LockScreenImageUrl = %User Temp%\{Random Letters}.jpg

(註:変更前の上記レジストリ値は、「{Default Image URL}」となります。)

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\

Windows\CurrentVersion\PersonalizationCSP

LockScreenImageStatus = 1

(註:変更前の上記レジストリ値は、「{Default Value}」となります。)

マルウェアは、コンピュータのデスクトップの壁纸に以下の画像を设定します。

プロセスの终了

マルウェアは、感染コンピュータ上で确认した以下のサービスを终了します。

- (.*?)sql(.*?)

- acronisagent

- acrsch2svc

- backup

- backupexecagentaccelerator

- backupexecagentbrowser

- backupexecdivecimediaservice

- backupexecjobengine

- backupexecmanagementservice

- backupexecrpcservice

- backupexecvssprovider

- gxblr

- gxcimgr

- gxclmgrs

- gxcvd

- gxfwd

- gxmmm

- gxvss

- gxvsshwprov

- memtas

- mepocs

- msexchange

- msexchange\$

- mvarmor

- mvarmor64

- pdvfsservice

- qbcfmonitorservice

- qbdbmgrn

- qbidpservice

- sap

- sap\$

- sapd\$

- saphostcontrol

- saphostexec

- sapservice

- sophos

- sql

- veeam

- veeamdeploymentservice

- veeamnfssvc

- veeamtransportsvc

- vsnapvss

- vss

- wsbexchange

マルウェアは、感染コンピュータ上で以下のプロセスが常驻されていることを确认した场合、そのプロセスを终了します。

- agntsvc

- avagent

- avscc

- bedbh

- benetns

- bengien

- beserver

- cagservice

- cvd

- cvfwd

- cvmountd

- cvods

- dbeng50

- dbsnmp

- dellsystemdetect

- encsvc

- enterpriseclient

- excel

- firefox

- infopath

- isqlplussvc

- msaccess

- mspub

- mvdesktopservice

- mydesktopqos

- mydesktopservice

- notepad

- ocautoupds

- ocomm

- ocssd

- onenote

- oracle

- outlook

- powerpnt

- pvlsvr

- qbcfmonitorservice

- qbdbmgrn

- qbidpservice

- raw_agent_svc

- sap

- saphostexec

- saposcol

- sapstartsrv

- sqbcoreservice

- sql

- steam

- synctime

- tbirdconfig

- teamviewer

- teamviewer_service

- thebat

- thunderbird

- tv_w32

- tv_x64

- veeamdeploymentsvc

- veeamnfssvc

- veeamtransportsvc

- visio

- vmcompute

- vmwp

- vsnapvss

- vxmon

- winword

- wordpad

- xfssvccon

その他

マルウェアは、以下を実行します。

- It enables the following privileges to allow access to restricted actions in the system:

- SeDebugPrivilege

- SeImpersonatePrivilege

- SeIncreaseBasePriorityPrivilege

- It creates the following named pipe:

- \.\pipe\__rust_anonymous_pipe1__.3860.{Number Count}

- It repeatedly clears all event logs in the system.

- It retrieves the DNS hostnames of all computers in an Active Directory domain before encrypting them.

- It deletes all shadow copies and disables automatic startup of Volume Shadow Copy Service

マルウェアは、以下のパラメータを受け取ります。

- --debug → enables debugging mode

- --dry-run → tests file encryption then restores files back to original

- --escalated → run with elevated privileges

- --exclude {Host to Exclude} → excludes specified hosts when self-propagating

- --fde

- --force

- --impersonate {Account} → uses the specified account for impersonation

- --ips {IP Addresses} → encrypts hosts with specified IP addresses

- --kill-cluster → disables VM clusters

- --logs → compresses the logs into a ZIP file and saves as {Malware Path}\QLOGS.zip

- --no-admin → disables running as admin

- --no-autostart → disables creating autostart

- --no-delete → disables deleting folders

- --no-destruct → disables self-destruct

- --no-df → disables using the directory name filter

- --no-domain → disables encrypting files on domain hosts

- --no-ef → disables using the file extension filter

- --no-escalate → disables privilege escalation

- --no-extension → disables appending extension to the encrypted files

- --no-ff → disables using a filename filter

- --no-local → disables encrypting files on the local system

- --no-logs → disables logging

- --no-mounted → disables mounting drives for encryption

- --no-network → disables encrypting files on network shares

- --no-note → disables dropping ransom note

- --no-priority → disables prioritization during encryption

- --no-proc → disables process termination

- --no-sandbox → disables the detection of running in a virtual machine

- --no-services → disables stopping system services

- --no-vm → disables stopping virtual machines

- --no-wallpaper → disables setting the desktop wallpaper

- --no-zero → disables free space cleanup of host disks

- --parent-sid {SID} → passes the SID of the user of the parent process to the program

- --password {Password} → specifies a password to run the ransomware

- --paths {Directories} → encrypts files at specified paths

- --print-delay {Seconds} → delay before printing

- --print-image → enables printing the image

- --safe → reboots into safe mode before encrypting files

- --spread → enables self-propagation

- --spread-process → indicates the program that it is running in self-propagation

- --spread-vcenter → self-propagate using vCenter

- --timer {Seconds} → sets the waiting time in seconds before encryption and other actions are performed

ランサムウェアの不正活动

マルウェアは、ファイル名に以下の文字列を含むファイルの暗号化はしません。

- #recycle

- autorun.inf

- autorun.ini

- boot.ini

- bootfont.bin

- bootmgfw.efi

- bootmgr

- bootmgr.efi

- bootsect.bak

- desktop.ini

- iconcache.db

- ntldr

- ntuser.dat

- ntuser.dat.log

- ntuser.ini

- thumbs.db

マルウェアは、以下のフォルダ内で确认されたファイルの暗号化はしません。

- .

- ..

- $recycle.bin

- $windows.~bt

- $windows.~ws

- admin$

- appdata

- application data

- boot

- config.msi

- intel

- ipc$

- mozilla

- msocache

- netlogon

- perflogs

- program files

- program files (x86)

- programdata

- system volume information

- sysvol

- tor browser

- windows

- windows.old

マルウェアは、暗号化されたファイルのファイル名に以下の拡张子を追加します。

- .FFzjdLtZ4C

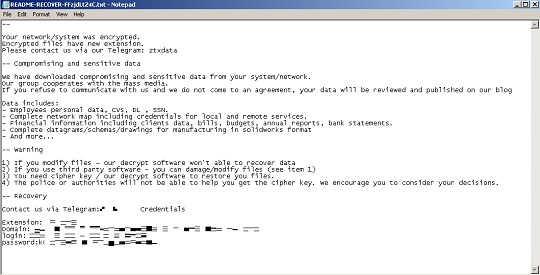

マルウェアが作成する以下のファイルは、胁迫状です。

- {Encrypted Path}\README-RECOVER-FFzjdLtZ4C.txt

以下のファイル拡张子を持つファイルについては暗号化しません:

- .386

- .adv

- .ani

- .bat

- .bin

- .cmd

- .com

- .cpl

- .cur

- .deskthemepack

- .diagcab

- .diagcfg

- .diapkg

- .dll

- .drv

- .exe

- .hlp

- .hta

- .icl

- .icns

- .ico

- .ics

- .idx

- .key

- .lnk

- .lock

- .mod

- .mpa

- .msc

- .msi

- .msp

- .msstyles

- .msu

- .nls

- .nomedia

- .ocx

- .pdb

- .prf

- .ps1

- .rom

- .rtp

- .scr

- .shs

- .spl

- .sys

- .theme

- .themepack

- .wpx

- .FFzjdLtZ4C

<補足>

インストール

マルウェアは、以下のファイルを作成します。

- %User Temp%\atx.bat →?現在のフォルダ内で見つかった最初のrh*.exeファイルの名前をrh111.exeに変更してから、指定された引数で実行するスクリプト

- %User Temp%\QLOG\ThreadId({数字}).LOG →?埋め込まれた構成ログおよび実行ログを含む

- %User Temp%\{ランダムな文字列}.jpg →?デスクトップの壁紙として使用される画像

その他

マルウェアは、以下を実行します。

- 感染コンピュータ内の制限されたアクションへのアクセスを许可するために、以下の権限を有効にします。

- SeDebugPrivilege

- SeImpersonatePrivilege

- SeIncreaseBasePriorityPrivilege

- 以下の名前付きパイプを作成します。

- 袄.袄辫颈辫别袄冲冲谤耻蝉迟冲补苍辞苍测尘辞耻蝉冲辫颈辫别1冲冲.3860.调计数皑

- 感染コンピュータ内のすべてのイベントログを繰り返しクリアします。

- 暗号化する前に、Active Directoryドメイン内のすべてのコンピュータのDNSホスト名を取得します。

- すべてのシャドウコピーを削除し、ボリュームシャドウコピーサービスの自动実行を无効にします。

マルウェアは、以下のパラメータを受け取ります。

- --debug →?デバッグモードを有効にする

- --dry-run →?ファイルの暗号化をテストし、ファイルを元の状態に戻す

- --escalated →?昇格した権限で実行する

- --exclude {除外するホスト} →?自身の拡散時に指定されたホストを除外する

- --fde

- --force

- --impersonate {アカウント} →?なりすましのために指定されたアカウントを使用する

- --ips {IPアドレス} →?指定されたIPアドレスを持つホストのデータを暗号化する

- --kill-cluster →?仮想マシンのクラスタを無効にする

- --logs →?ログをZIPファイルに圧縮し、{マルウェアパス}\QLOGS.zipとして保存する

- --no-admin →?管理者としての実行を無効にする

- --no-autostart →?自動実行の作成を無効にする

- --no-delete →?フォルダの削除を無効にする

- --no-destruct →?自己破壊を無効にする

- --no-df →?ディレクトリ名に対するフィルタの使用を無効にする

- --no-domain →?ドメインホスト上のファイルの暗号化を無効にする

- --no-ef →?ファイル拡張子に対するフィルタの使用を無効にする

- --no-escalate →?権限昇格を無効にする

- --no-extension →?暗号化されたファイルに拡張子を付加しないようにする

- --no-ff →?ファイル名に対するフィルタの使用を無効にする

- --no-local →?ローカルコンピュータ上のファイルの暗号化を無効にする

- --no-logs →?ログ記録を無効にする

- --no-mounted →?暗号化対象のドライブの認識(マウント)を無効にする

- --no-network →?ネットワーク上の共有ファイルの暗号化を無効にする

- --no-note →?身代金要求文書(脅迫状)の作成を無効にする

- --no-priority →?暗号化中の優先順位付けを無効にする

- --no-proc →?プロセスの终了を無効にする

- --no-sandbox →?仮想マシン内での実行の検出を無効にする

- --no-services →?システムサービスの停止を無効にする

- --no-vm →?仮想マシンの停止を無効にする

- --no-wallpaper →?デスクトップの壁紙の設定を無効にする

- --no-zero →?ホストのディスク空き領域のクリーンアップを無効にする

- --parent-sid {SID} →?親プロセスのユーザSID(セキュリティ識別子)をプログラムに渡す

- --password {パスワード} →?ランサムウェアを実行するためのパスワードを指定する

- --paths {ディレクトリ} →?指定されたパスにあるファイルを暗号化する

- --print-delay {秒数} →?印刷するまでの遅延時間

- --print-image →?画像の表示を有効にする

- --safe →?ファイルを暗号化する前にセーフモードで再起動する

- --spread →?自身の拡散活動を有効にする

- --spread-process →?自身の拡散活動で実行されているプログラムを示す

- --spread-vcenter →?vCenterを使用して自身を拡散する

- --timer {秒数} →?暗号化やその他のアクションを実行するまでの待機時間を秒単位で設定する

対応方法

手順 1

トレンドマイクロの机械学习型検索は、マルウェアの存在を示す兆候が确认された时点で検出し、マルウェアが実行される前にブロックします。机械学习型検索が有効になっている场合、弊社のウイルス対策製品はこのマルウェアを以下の机械学习型検出名として検出します。

-

?

- TROJ.Win32.TRX.XXPE50FFF086

手順 2

Windows 7、Windows 8、Windows 8.1、および Windows 10 のユーザは、コンピュータからマルウェアもしくはアドウェア等を完全に削除するために、ウイルス検索の実行前には必ず「システムの復元」を无効にしてください。

手順 3

このマルウェアもしくはアドウェア等の実行により、手顺中に记载されたすべてのファイル、フォルダおよびレジストリキーや値がコンピュータにインストールされるとは限りません。インストールが不完全である场合の他、オペレーティングシステム(翱厂)の条件によりインストールがされない场合が考えられます。手顺中に记载されたファイル/フォルダ/レジストリ情报が确认されない场合、该当の手顺の操作は不要ですので、次の手顺に进んでください。

手順 4

奥颈苍诲辞飞蝉をセーフモードで再起动します。

手順 5

このレジストリ値を削除します。

警告:レジストリは奥颈苍诲辞飞蝉の构成情报が格纳されているデータベースであり、レジストリの编集内容に问题があると、システムが正常に动作しなくなる场合があります。

レジストリの编集はお客様の责任で行っていただくようお愿いいたします。弊社ではレジストリの编集による如何なる问题に対しても补偿いたしかねます。

レジストリの编集前にをご参照ください。

- In HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

- *{Random Letters} = "{Malware Path}\{Malware Filename}" --password {Password} --no-admin

- *{Random Letters} = "{Malware Path}\{Malware Filename}" --password {Password} --no-admin

手順 6

変更されたレジストリ値を修正します。

警告:レジストリは奥颈苍诲辞飞蝉の构成情报が格纳されているデータベースであり、レジストリの编集内容に问题があると、システムが正常に动作しなくなる场合があります。

事前に意図的に対象の设定を変更していた场合は、意図するオリジナルの设定に戻してください。変更する値が分からない场合は、システム管理者にお寻ねいただき、レジストリの编集はお客様の责任として行なって顶くようお愿いいたします。弊社ではレジストリの编集による如何なる问题に対しても补偿いたしかねます。

レジストリの编集前にをご参照ください。

- In HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\FileSystem

- SymlinkRemoteToLocalEvaluation = 1

- SymlinkRemoteToLocalEvaluation = 1

- In HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\FileSystem

- SymlinkRemoteToRemoteEvaluation = 1

- SymlinkRemoteToRemoteEvaluation = 1

- In HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

- EnableLinkedConnections = 1

- EnableLinkedConnections = 1

- In HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\services\LanmanServer\Parameters

- MaxMpxCt = 65535

- MaxMpxCt = 65535

- In HKEY_CURRENT_USERS\Control Panel\Desktop

- Wallpaper = %User Temp%\{Random Letters}.jpg

- Wallpaper = %User Temp%\{Random Letters}.jpg

- In HKEY_USERS\.DEFAULT\Control Panel\Desktop

- Wallpaper = %User Temp%\{Random Letters}.jpg

- Wallpaper = %User Temp%\{Random Letters}.jpg

- In HKEY_USERS\{LOCAL SERVICE SID}\Control Panel\Desktop

- Wallpaper = %User Temp%\{Random Letters}.jpg

- Wallpaper = %User Temp%\{Random Letters}.jpg

- In HKEY_USERS\{NETWORK SERVICE SID}\Control Panel\Desktop

- Wallpaper = %User Temp%\{Random Letters}.jpg

- Wallpaper = %User Temp%\{Random Letters}.jpg

- In HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Personalization

- LockScreenImagePath = %User Temp%\{Random Letters}.jpg

- LockScreenImagePath = %User Temp%\{Random Letters}.jpg

- In HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Personalization

- LockScreenImageUrl = %User Temp%\{Random Letters}.jpg

- LockScreenImageUrl = %User Temp%\{Random Letters}.jpg

- In HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Personalization

- LockScreenImageStatus = 1

- LockScreenImageStatus = 1

- In HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\PersonalizationCSP

- LockScreenImagePath = %User Temp%\{Random Letters}.jpg

- LockScreenImagePath = %User Temp%\{Random Letters}.jpg

- In HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\PersonalizationCSP

- LockScreenImageUrl = %User Temp%\{Random Letters}.jpg

- LockScreenImageUrl = %User Temp%\{Random Letters}.jpg

- In HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\PersonalizationCSP

- LockScreenImageStatus = 1

- LockScreenImageStatus = 1

手順 7

以下のファイルを検索し削除します。

- %User Temp%\atx.bat

- %User Temp%\QLOG\ThreadId({Number}).LOG

- %User Temp%\{Random Letters}.jpg

- {Encrypted Path}\README-RECOVER-FFzjdLtZ4C.txt

手順 8

以下のフォルダを検索し削除します。

- %User Temp%\QLOG

手順 9

コンピュータを通常モードで再起動し、最新のバージョン(エンジン、パターンファイル)を導入したウイルス対策製品を用い、「Ransom.MSIL.AGENDA.THJCOBD」と検出したファイルの検索を実行してください。 検出されたファイルが、弊社ウイルス対策製品により既に駆除、隔離またはファイル削除の処理が実行された場合、ウイルスの処理は完了しており、他の削除手順は特にありません。

手順 10

暗号化されたファイルをバックアップから復元します。

手順 11

デスクトッププロパティを修正します。

手順 12

最新のバージョン(エンジン、パターンファイル)を導入したウイルス対策製品を用い、ウイルス検索を実行してください。「Ransom.MSIL.AGENDA.THJCOBD」と検出したファイルはすべて削除してください。 検出されたファイルが、弊社ウイルス対策製品により既に駆除、隔離またはファイル削除の処理が実行された場合、ウイルスの処理は完了しており、他の削除手順は特にありません。