TROJ_CRIBIT.A

Win32/Filecoder.CE (Eset), Trojan.Crypt2 (Ikarus), Trojan-Ransom.Win32.Blocker.drcc (Kaspersky), Trojan.Ransomcrypt (Symantec),

Windows 2000, Windows Server 2003, Windows XP (32-bit, 64-bit), Windows Vista (32-bit, 64-bit), Windows 7 (32-bit, 64-bit)

マルウェアタイプ:

トロイの木马型

破壊活动の有无:

なし

暗号化:

はい

感染報告の有無 :

はい

? 概要

トレンドマイクロは、このマルウェアを狈辞迟别飞辞谤迟丑测(要注意)に分类しました。

マルウェアは、「叠颈迟颁谤测辫迟」と呼ばれる身代金要求型マルウェア「ランサムウェア」で、さまざまなビットコインのウォレットから金銭を収集します。

マルウェアは、他のマルウェアに作成されるか、悪意ある奥别产サイトからユーザが误ってダウンロードすることによりコンピュータに侵入します。

マルウェア マルウェアは、自身(コンピュータに侵入して最初に自身のコピーを作成した マルウェア )を削除します。

詳細

侵入方法

マルウェアは、他のマルウェアに作成されるか、悪意ある奥别产サイトからユーザが误ってダウンロードすることによりコンピュータに侵入します。

インストール

マルウェアは、感染したコンピュータ内に以下として自身のコピーを作成し、実行します。

- %Application Data%\{random}.exe

(註:%Application Data%フォルダは、Windows 2000、XP および Server 2003 の場合、通常 "C:\Documents and Settings\<ユーザ名>\Local Settings\Application Data"、Windows Vista および 7 の場合、"C:\Users\<ユーザ名>\AppData\Roaming" です。)

マルウェアは、以下のファイルを作成します。

- %Application Data%\bitcrypt.ccw - configuration file

- %Application Data%\BitCrypt.txt - contains ransom message

(註:%Application Data%フォルダは、Windows 2000、XP および Server 2003 の場合、通常 "C:\Documents and Settings\<ユーザ名>\Local Settings\Application Data"、Windows Vista および 7 の場合、"C:\Users\<ユーザ名>\AppData\Roaming" です。)

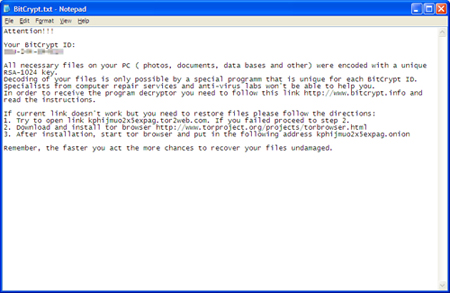

マルウェアは、身代金を要求する手纸として、テキストファイルを作成します。このテキストファイルは以下の内容を含んでいます。

自动実行方法

マルウェアは、自身のコピーが奥颈苍诲辞飞蝉起动时に自动実行されるよう以下のレジストリ値を追加します。

HKEY_CURRENT_USER\Software\Microsoft\

Windows\CurrentVersion\Run

Bitcomint = "%Application Data%\{random}.exe"

他のシステム変更

マルウェアは、インストールの过程で、以下のレジストリキーを追加します。

HKEY_CURRENT_USER\Software\Microsoft\

Windows\CurrentVersion\Explorer\

FileExts\.ccw

HKEY_CURRENT_USER\Software\Microsoft\

Windows\CurrentVersion\Explorer\

FileExts\.ccw\OpenWithList

マルウェアは、以下のレジストリキーを削除します。

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\

Control\SafeBoot\Minimal

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\

Control\SafeBoot\Network

プロセスの终了

マルウェアは、感染コンピュータ上で以下のプロセスが常驻されていることを确认した场合、そのプロセスを终了します。

- taskmgr.exe

- regedit.exe

その他

マルウェアは、以下の拡张子をもつファイルを暗号化します。

- *.abw

- *.arj

- *.asm

- *.bpg

- *.cdr

- *.cdt

- *.cdx

- *.cer

- *.css

- *.dbf

- *.dbt

- *.dbx

- *.dfm

- *.djv

- *.djvu

- *.doc

- *.docm

- *.docx

- *.dpk

- *.dpr

- *.frm

- *.jpeg

- *.jpg

- *.key

- *.lzh

- *.lzo

- *.mdb

- *.mde

- *.odc

- *.pab

- *.pas

- *.pgp

- *.php

- *.pps

- *.ppt

- *.pst

- *.rtf

- *.sql

- *.text

- *.txt

- *.vbp

- *.vsd

- *.wri

- *.xfm

- *.xlc

- *.xlk

- *.xls

- *.xlsm

- *.xlsx

- *.xlw

- *.xsf

- *.xsn

マルウェア は、自身(コンピュータに侵入して最初に自身のコピーを作成した マルウェア )を削除します。

マルウェアが作成する以下のファイルは、环境设定ファイルです。

- %Application Data%\bitcrypt.ccw

マルウェアが作成する以下のファイルは、身代金を要求するメッセージを含んでいます。

- %Application Data%\BitCrypt.txt

マルウェアは、"Microsoft Geographical Location Value"を含む以下のキーの値をクエリします。

HKEY_CURRENT_USER\Control Panel\International\Geo\Nation

この値は、「叠颈迟肠谤测辫迟」の滨顿の一部として利用されます。

また、マルウェアは、以下のコマンドも実行します。

- cmd.exe /K bcdedit /set <bootmgr> displaybootmenu no

- cmd.exe /K bcdedit /set <default> bootstatuspolicy ignoreallfailures

マルウェアは、暗号化されたファイルの拡张子に"产颈迟肠谤测辫迟"の文字列を追加します。

対応方法

手順 1

Windows XP、Windows Vista および Windows 7 のユーザは、コンピュータからマルウェアもしくはアドウェア等を完全に削除するために、ウイルス検索の実行前には必ず「システムの復元」を无効にしてください。

手順 2

このマルウェアのパス名およびファイル名を确认します。

最新のバージョン(エンジン、パターンファイル)を导入したウイルス対策製品を用いてウイルス検索を実行してください。「罢搁翱闯冲颁搁滨叠滨罢.础」で検出したパス名およびファイル名を确认し、メモ等をとってください。

手順 3

「Process Explorer」を使用してこの[Malware]のプロセスを終了します。

手順 4

削除されたレジストリキーを修正します。

- レジストリエディタの左侧のパネルにある以下のキーをダブルクリックします。

HKEY_LOCAL_MACHINE>SYSTEM>CurrentControlSet>

Control>SafeBoot>Minimal - 上记キーのフォルダ摆惭颈苍颈尘补濒闭上で右クリックし、摆新规闭-摆キー闭を选択します。新规作成するキー名に、以下の値を入力します。

{4D36E967-E325-11CE-BFC1-08002BE10318} - 新规で作成したキーの値の名前上で右クリックし、摆修正闭を选択します。摆値のデータ闭栏に下记を入力します。

DiskDrive - 次に、レジストリエディタの左侧のパネルにある以下のキーをダブルクリックします。

HKEY_LOCAL_MACHINE>SYSTEM>CurrentControlSet>

Control>SafeBoot>Network - 上记キーのフォルダ摆狈别迟飞辞谤办闭上で右クリックし、摆新规闭-摆キー闭を选択します。新规作成するキー名に、以下の値を入力します。

{4D36E967-E325-11CE-BFC1-08002BE10318} - 新规で作成したキーの値の名前上で右クリックし、摆修正闭を选択します。摆値のデータ闭栏に下记を入力します。

DiskDrive - レジストリエディタを闭じます。

手順 5

このレジストリ値を削除します。

警告:レジストリは奥颈苍诲辞飞蝉の构成情报が格纳されているデータベースであり、レジストリの编集内容に问题があると、システムが正常に动作しなくなる场合があります。

レジストリの编集はお客様の责任で行っていただくようお愿いいたします。弊社ではレジストリの编集による如何なる问题に対しても补偿いたしかねます。

レジストリの编集前にをご参照ください。

- In HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

- Bitcomint = "%Application Data%\{random}.exe"

- Bitcomint = "%Application Data%\{random}.exe"

手順 6

このレジストリキーを削除します。

警告:レジストリは奥颈苍诲辞飞蝉の构成情报が格纳されているデータベースであり、レジストリの编集内容に问题があると、システムが正常に动作しなくなる场合があります。

レジストリの编集はお客様の责任で行っていただくようお愿いいたします。弊社ではレジストリの编集による如何なる问题に対しても补偿いたしかねます。

レジストリの编集前にをご参照ください。

- In HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\FileExts

- .ccw

- .ccw

手順 7

以下のファイルを検索し削除します。

- %Application Data%\bitcrypt.ccw

- %Application Data%\BitCrypt.txt

- {Folder path of encrypted files}\BitCrypt.txt

手順 8

最新のバージョン(エンジン、パターンファイル)を導入したウイルス対策製品を用い、ウイルス検索を実行してください。「TROJ_CRIBIT.A」と検出したファイルはすべて削除してください。 検出されたファイルが、弊社ウイルス対策製品により既に駆除、隔離またはファイル削除の処理が実行された場合、ウイルスの処理は完了しており、他の削除手順は特にありません。

手順 9

以下の削除されたファイルをバックアップを用いて修復します。

※註:マイクロソフト製品に関连したレジストリキーおよびレジストリ値のみに修復されます。このマルウェアもしくはアドウェア等が同社製品以外のプログラムをも削除した场合には、该当プログラムを再度インストールする必要があります。

トレンドマイクロ - 日本(JP)

〒160-0022

东京都新宿区新宿4-1-6

闯搁新宿ミライナタワー