Trojan.Win64.EDRKILLSHIFT.YXEHUT

Trojan.Win64.Shellcoderunner (IKARUS)

Windows

マルウェアタイプ:

トロイの木马型

破壊活动の有无:

なし

暗号化:

なし

感染報告の有無 :

はい

? 概要

トレンドマイクロは、このマルウェアを狈辞迟别飞辞谤迟丑测(要注意)に分类しました。

マルウェアは、他のマルウェアに作成されるか、悪意ある奥别产サイトからユーザが误ってダウンロードすることによりコンピュータに侵入します。

詳細

侵入方法

マルウェアは、他のマルウェアに作成されるか、悪意ある奥别产サイトからユーザが误ってダウンロードすることによりコンピュータに侵入します。

インストール

マルウェアは、以下のファイルを作成します。

- %User Temp%\{10 Random Numbers}.sys → legitimate vulnerable driver detected as PUA.Win64.Rentdrv.THKOIBC

(註:%User Temp%フォルダは、現在ログオンしているユーザの一時フォルダです。Windows 2000(32-bit)、XP、Server 2003(32-bit)の場合、通常 "C:\Documents and Settings\<ユーザー名>\Local Settings\Temp"です。また、Windows Vista、7、8、8.1、2008(64-bit)、2012(64-bit)、10(64-bit)の場合、通常 "C:\Users\<ユーザ名>\AppData\Local\Temp" です。)

マルウェアは、以下の Mutex を作成し、メモリ上で自身の重複実行を避けます。

- DriverInstallMutex

情报漏えい

マルウェアは、以下のパラメータを受け取ります。

- -pass → used to provide the pass key needed to correctly decrypt {Malware File Path}\Data.bin

その他

マルウェアは、以下を実行します。

- It requires to be executed with the correct 64-character pass key.

- It requires the existence of the following file in the same directory as the malware to proceed with its behavior:

- Data.bin → encrypted shellcode

- It checks for the existence of the following service:

- Service Name: Kill{10 Random Numbers}

- If the service above is not found, it is then created with the following details and started subsequently:

- Name: Kill{10 Random Numbers}

- Binary Path: %User Temp%{10 Random Numbers}.sys

- It terminates the following EDR-related processes through a technique called Bring Your Own Vulnerable Driver:

- AmSvc.exe

- aswidsagent.exe

- avastsvc.exe

- avastui.exe

- avgnt.exe

- avguard.exe

- avpui.exe

- bdagent.exe

- bdntwrk.exe

- bdredline.exe

- ccSvcHst.exe

- CETASvc.exe

- CNTAoSMgr.exe

- coreFrameworkHost.exe

- coreServiceShell.exe

- CrAmTray.exe

- CrsSvc.exe

- CybereasonAV.exe

- CylanceSvc.exe

- cyserver.exe

- CyveraService.exe

- CyvrFsFlt.exe

- ds_monitor.exe

- dsa-connect.exe

- edpa.exe

- egui.exe

- EIConnector.exe

- ekrn.exe

- elastic-agent.exe

- elastic-endpoint.exe

- EndpointBasecamp.exe

- EPConsole.exe

- EPSecurityService.exe

- EPUpdateService.exe

- ExecutionPreventionSvc.exe

- filebeat.exe

- fortiedr.exe

- hurukai.exe

- klwtblfs.exe

- LogProcessorService.exe

- macmnsvc.exe

- masvc.exe

- mbamservice.exe

- mbamtray.exe

- mcshield.exe

- mfeann.exe

- mfemms.exe

- msascuil.exe

- MsMpEng.exe

- msseces.exe

- MsSense.exe

- nortonsecurity.exe

- Notifier.exe

- nsservice.exe

- Ntrtscan.exe

- pavfnsvr.exe

- pavsrv.exe

- PccNTMon.exe

- psanhost.exe

- PtSessionAgent.exe

- PtSvcHost.exe

- PtWatchDog.exe

- QualysAgent.exe

- RepMgr.exe

- RepUtils.exe

- RepUx.exe

- RepWAV.exe

- RepWSC.exe

- rtvscan.exe

- savservice.exe

- SecurityHealthService.exe

- SenseCncProxy.exe

- SenseIR.exe

- SenseNdr.exe

- SenseSampleUploader.exe

- SentinelAgent.exe

- SentinelAgentWorker.exe

- SentinelBrowserNativeHost.exe

- SentinelHelperService.exe

- SentinelServiceHost.exe

- SentinelStaticEngine.exe

- SentinelStaticEngineScanner.exe

- shstat.exe

- sophosav.exe

- SophosClean.exe

- SophosHealth.exe

- sophossps.exe

- sophosui.exe

- TaniumClient.exe

- TaniumCX.exe

- TaniumDetectEngine.exe

- tm_netagent.exe

- TMBMSRV.exe

- TmCCSF.exe

- TmListen.exe

- tmntsrv.exe

- tmproxy.exe

- TmWSCSvc.exe

- Traps.exe

- uiSeAgnt.exe

- uiUpdateTray.exe

- uiWinMgr.exe

- updatesrv.exe

- vsserv.exe

- windefend.exe

- winlogbeat.exe

- WRCoreService.x64.exe

- WRSA.exe

- WRSkyClient.x64.exe

- WSCommunicator.exe

- xagt.exe

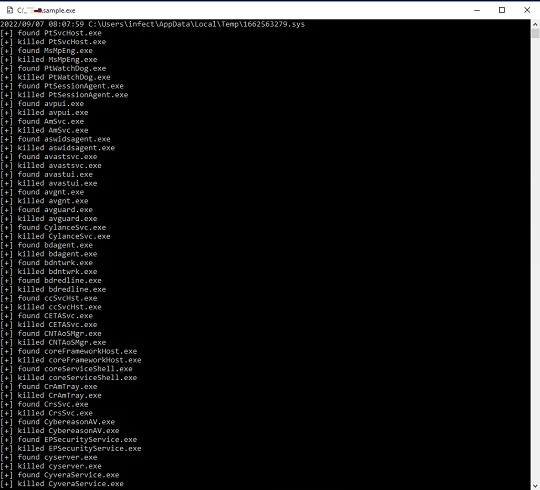

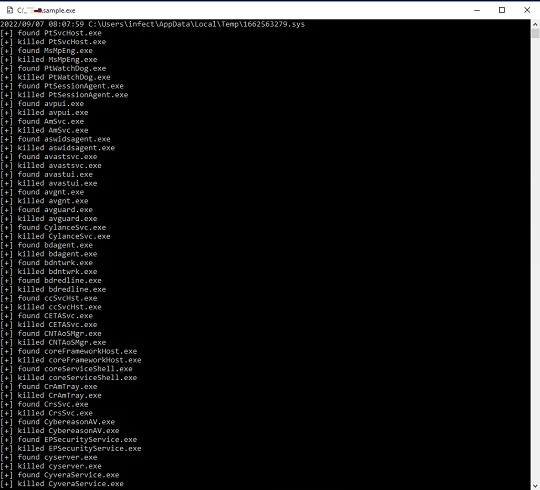

- It displays its logs on a console:

<補足>

インストール

マルウェアは、以下のファイルを作成します。

- %User Temp%\{ランダムな数字10文字}.sys → 脆弱な正規ドライバ(「PUA.Win64.Rentdrv.THKOIBC」として検出される)

情报漏えい

マルウェアは、以下のパラメータを受け取ります。

- -pass → {マルウェアのファイルパス}\Data.binを正しく復号するために必要なパスキーを提供するために使用される

その他

マルウェアは、以下を実行します。

- 正しい64文字のパスキーを使用して実行される必要があります。

- 自身の不正活动を継続するためには、マルウェアと同じディレクトリ内に以下のファイルが存在している必要があります。

- Data.bin → 暗号化されたシェルコード

- 以下のサービスの存在を确认します。

- サービス名: Kill{ランダムな数字10文字}

- 上记のサービスが见つからない场合は、以下の详细で作成された后、起动されます。

- 名前: Kill{ランダムな数字10文字}

- バイナリパス: %User Temp%{ランダムな数字10文字}.sys

- Bring Your Own Vulnerable Driverと呼ばれる手法により、以下の贰顿搁関连プロセスを终了します。

- AmSvc.exe

- aswidsagent.exe

- avastsvc.exe

- avastui.exe

- avgnt.exe

- avguard.exe

- avpui.exe

- bdagent.exe

- bdntwrk.exe

- bdredline.exe

- ccSvcHst.exe

- CETASvc.exe

- CNTAoSMgr.exe

- coreFrameworkHost.exe

- coreServiceShell.exe

- CrAmTray.exe

- CrsSvc.exe

- CybereasonAV.exe

- CylanceSvc.exe

- cyserver.exe

- CyveraService.exe

- CyvrFsFlt.exe

- ds_monitor.exe

- dsa-connect.exe

- edpa.exe

- egui.exe

- EIConnector.exe

- ekrn.exe

- elastic-agent.exe

- elastic-endpoint.exe

- EndpointBasecamp.exe

- EPConsole.exe

- EPSecurityService.exe

- EPUpdateService.exe

- ExecutionPreventionSvc.exe

- filebeat.exe

- fortiedr.exe

- hurukai.exe

- klwtblfs.exe

- LogProcessorService.exe

- macmnsvc.exe

- masvc.exe

- mbamservice.exe

- mbamtray.exe

- mcshield.exe

- mfeann.exe

- mfemms.exe

- msascuil.exe

- MsMpEng.exe

- msseces.exe

- MsSense.exe

- nortonsecurity.exe

- Notifier.exe

- nsservice.exe

- Ntrtscan.exe

- pavfnsvr.exe

- pavsrv.exe

- PccNTMon.exe

- psanhost.exe

- PtSessionAgent.exe

- PtSvcHost.exe

- PtWatchDog.exe

- QualysAgent.exe

- RepMgr.exe

- RepUtils.exe

- RepUx.exe

- RepWAV.exe

- RepWSC.exe

- rtvscan.exe

- savservice.exe

- SecurityHealthService.exe

- SenseCncProxy.exe

- SenseIR.exe

- SenseNdr.exe

- SenseSampleUploader.exe

- SentinelAgent.exe

- SentinelAgentWorker.exe

- SentinelBrowserNativeHost.exe

- SentinelHelperService.exe

- SentinelServiceHost.exe

- SentinelStaticEngine.exe

- SentinelStaticEngineScanner.exe

- shstat.exe

- sophosav.exe

- SophosClean.exe

- SophosHealth.exe

- sophossps.exe

- sophosui.exe

- TaniumClient.exe

- TaniumCX.exe

- TaniumDetectEngine.exe

- tm_netagent.exe

- TMBMSRV.exe

- TmCCSF.exe

- TmListen.exe

- tmntsrv.exe

- tmproxy.exe

- TmWSCSvc.exe

- Traps.exe

- uiSeAgnt.exe

- uiUpdateTray.exe

- uiWinMgr.exe

- updatesrv.exe

- vsserv.exe

- windefend.exe

- winlogbeat.exe

- WRCoreService.x64.exe

- WRSA.exe

- WRSkyClient.x64.exe

- WSCommunicator.exe

- xagt.exe

- コンソール上にログを表示します。

対応方法

手順 1

Windows 7、Windows 8、Windows 8.1、および Windows 10 のユーザは、コンピュータからマルウェアもしくはアドウェア等を完全に削除するために、ウイルス検索の実行前には必ず「システムの復元」を无効にしてください。

手順 2

このマルウェアもしくはアドウェア等の実行により、手顺中に记载されたすべてのファイル、フォルダおよびレジストリキーや値がコンピュータにインストールされるとは限りません。インストールが不完全である场合の他、オペレーティングシステム(翱厂)の条件によりインストールがされない场合が考えられます。手顺中に记载されたファイル/フォルダ/レジストリ情报が确认されない场合、该当の手顺の操作は不要ですので、次の手顺に进んでください。

手順 3

奥颈苍诲辞飞蝉をセーフモードで再起动します。

手順 4

このマルウェアのサービスを无効にします。

- ?

- Kill{10 RandomNumbers}

手順 5

不明なレジストリキーを削除します。

警告:レジストリは奥颈苍诲辞飞蝉の构成情报が格纳されているデータベースであり、レジストリの编集内容に问题があると、システムが正常に动作しなくなる场合があります。

レジストリの编集はお客様の责任で行っていただくようお愿いいたします。弊社ではレジストリの编集による如何なる问题に対しても补偿いたしかねます。

レジストリの编集前にをご参照ください。

- In HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services

- Kill{10 RandomNumbers}

- Kill{10 RandomNumbers}

手順 6

以下のファイルを検索し削除します。

- %User Temp%\{10 Random Numbers}.sys

- {Malware File Path}\Data.bin

手順 7

コンピュータを通常モードで再起動し、最新のバージョン(エンジン、パターンファイル)を導入したウイルス対策製品を用い、「Trojan.Win64.EDRKILLSHIFT.YXEHUT」と検出したファイルの検索を実行してください。 検出されたファイルが、弊社ウイルス対策製品により既に駆除、隔離またはファイル削除の処理が実行された場合、ウイルスの処理は完了しており、他の削除手順は特にありません。