インドや日本、チベット関係者を狙う持続的标的型攻撃「尝耻肠办测肠补迟」とは

「Luckycat」とはどのような攻撃ですか?

「Luckycat」とは、インドの军事研究施设だけでなく、インドおよび日本国内の重要机関やチベット人コミュニティも标的としていた「作戦活动(キャンペーン)」の名称です。キャンペーン「Luckycat」では、航空宇宙、エネルギー、エンジニアリング、运输、および军事研究といった特定の产业が标的にされていました。

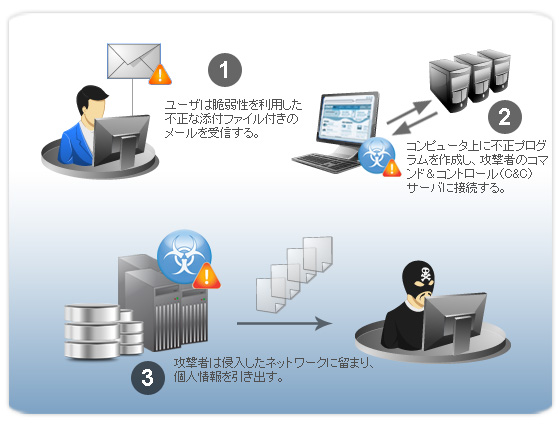

キャンペーン「Luckycat」では、侵入の第一段阶としてどのような攻撃が仕掛けられるのでしょうか?

このキャンペーンでは、通常、ファイルが添付されたEメールが発端となります。この添付ファイルは、重要な情报が含まれているように偽装された不正なファイルであり、受信者が思わず开いてしまうように仕向けられます。

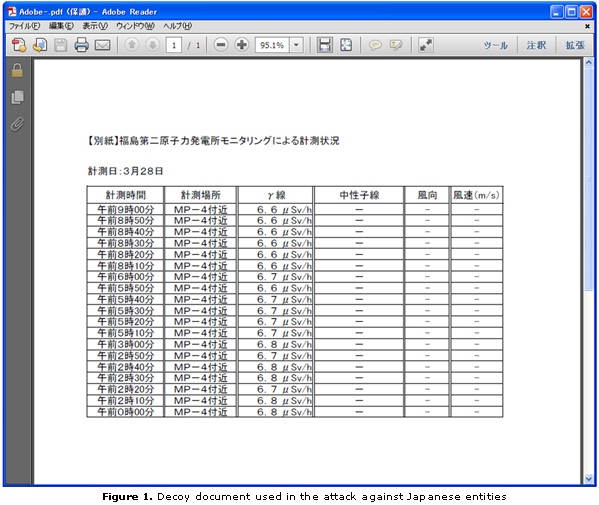

以下の各図は、Luckycat攻撃に使用された実例となります。标的となった组织に応じて、メールのメッセージや文书ファイルの内容が変えられていることに注目すべきでしょう。例えば、図1のように、日本国内の机関を标的とした事例では、「福岛第二原子力発电所モニタリングによる计测状况」と记されており、2011年3月11日に発生した东日本大震灾后の放射能测定结果を装った文书ファイルが添付されたメールが使用され、特定机関のユーザが関心を持つような内容となっています。

図1:日本国内の机関を标的として使用された偽装文书ファイル

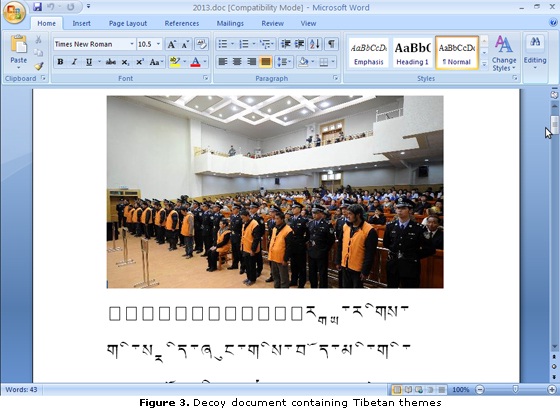

図2:インドの特定机関を标的として使用された偽装文书ファイル(一部画像を编集) また、チベット人活动家を标的とした事例では、チベット问题に関する内容が含まれていることを装う以下のような文书ファイルが添付されたメールを确认しています。 図3:チベット人活动家を标的として使用されたチベット问题関连の偽装文书ファイル

上述の添付ファイルは、いずれも、特定の脆弱性を悪用する不正コードが含まれており、これらの不正コードで脆弱性を突くことにより、侵入したコンピュータ内に「」といった不正プログラムが作成されます。

「TROJ_WIMMIE.C」は、どのような不正活动を実行しますか?

「TROJ_WIMMIE.C」は、侵入したコンピュータ内に「」を作成して実行します。作成された「VBS_WIMMIE.SMC」は、Windowsのシステム管理用インターフェイス「Windows Management Instrumentation(WMI)」を利用し、不正なJavaScriptを书き込みます。WMIは、一般的にに使用され、その机能の1つとしてに管理下のコンピュータに対してコマンドを実行することが可能ですが、攻撃者によりこの机能が悪用される恐れがあります。

「VBS_WIMMIE.SMC」は、コマンド&コントロール(C&C)サーバに接続し、コマンドの実行や他の不正なファイルをダウンロードする机能を备えています。また、WMIのイベントハンドラにスクリプトを登録します。「VBS_WIMMIE.SMC」は、このスクリプトにより、バックドア活动を実行したり、「TROJ_WIMMIE.C」や自身に関连するファイルを削除することが可能となります。こうして巧みに自身の不正活动を隠蔽し、通常のセキュリティ対策製品のウイルス検索からの検出を回避します。

キャンペーン「Luckycat」では、どのような脆弱性が利用されていますか?

今回入手した复数の検体を解析した结果、脆弱性「」が最もよく利用されていることが判明しています。この脆弱性は、「RTFのスタックバッファオーバーフローの脆弱性」として知られており、"pFragments" 形式のプロパティに不正な値が指定されている场合、Microsoft WordのRTFパーサにバッファオーバーフローを引き起こします。

また、“Adobe Reader” や“Adobe Flash Player” に存在する以下の脆弱性も悪用することが确认されています。

キャンペーン「Luckycat」は、他のキャンペーンと関连がありますか?

キャンペーン「Luckycat」を仕掛ける攻撃者は、过去に他のキャンペーンで利用された不正プログラムを复数利用していることが、入念な调査の结果から明らかになっています。今回の事例では、インドや日本国内の组织、そしてチベット人活动家が标的にされていましたが、そういった标的となる组织や个人の倾向についても、过去に発生した他のキャンペーンとの类似性が确认されています。

一般の个人ユーザは、今回の攻撃の影响を受けますか?

「Luckycat」のような持続的标的型攻撃は、特定の业界や公司もしくはコミュニティ等を标的とする攻撃であるため、通常、一般の个人ユーザが影响を受けることはありません。ただし、公司等に勤务している社员という立场では状况が异なるため、十分な注意が必要です。公司や组织においては、どれだけ强固なセキュリティを导入しても、そこに勤务する社员という「人」が最も脆弱な部分であることは繰り返し言及されています。こうした点から、あらゆる组织のセキュリティ対策や戦略において最も重要な点は、そこに勤务する社员に十分なセキュリティ教育を施すということです。

キャンペーン「Luckycat」のような攻撃を防ぐためには、公司などの组织はどのような対策を施せばいいのでしょうか?

强固なセキュリティ対策を施したネットワークであっても、今回のような持続的标的型攻撃のように入念な準备と巧妙な手口を用いた攻撃であれば、突破することが可能です。通常のセキュリティ対策の场合、パッチ処理、エンドポイントやネットワークでのセキュリティソフトの导入、ファイアウォールの使用など、防御に関连する标準的な対策が施されていますが、今やそうした対策だけでは不十分であり、公司などの组织は、「社内外の胁威状况に精通しておく」といういわゆる「スレットインテリジェンス」を駆使し、攻撃侧の入念な準备と巧妙な手口といった胁威を速やかに検知できる体制を整えることが不可欠です。そしてもちろん、「万が一、感染被害にあっても直ちに駆除を行える」という体制を効果的に保持しおくべきことは言うまでもありません。

また、公司などの组织では、とりわけの手口に関する社员教育も不可欠となります。上述のとおり、「あらゆる组织のセキュリティ対策や戦略において最も重要な点は、そこに勤务する社员に十分なセキュリティ教育を施すということ」であり、ユーザの心理を突くソーシャルエンジニアリングの手口に対しては、この点はより一层重要なものとなります。セキュリティに関するポリシーやガイドラインを用意するというだけでは、今や不十分であり、「入念な準备と巧妙な手口を用いた攻撃者からの胁威」に関连する不审な兆候などにも鋭敏かつ适切な判断で対応できる「目」を各社员が养い保持できるというレベルまで社员教育を実施しておく必要があります。

そして何よりも、公司などの组织とって最も重要なことは、适切かつ効果的な「情报漏えい防止対策に関する戦略」を讲じておくという点です。今回のキャンペーン「Luckycat」のような持続的标準型攻撃の场合、その最终目的は、标的となった组织から重要情报を入手することです。その点からも、この対策を最重要项目としておくことは不可欠です。

トレンドマイクロ製品は、この胁威を防ぐことができますか?

もちろん防ぐことができます。以下の表は、キャンペーン「Luckycat」のコンポーネントに対するトレンドマイクロのソリューションの概要です。

サーバセキュリティ メッセージングセキュリティ ネットワークセキュリティ ゲートウェイセキュリティ モバイルセキュリティ サーバセキュリティ メッセージングセキュリティ ネットワークセキュリティ ゲートウェイセキュリティ モバイルセキュリティ

C&Cサーバへの不正なhttp通信

count.php?m=c&n=[HOSTNAME]_[MAC_ADDRESS]_

[CAMPAIGN_CODE]@

Webレピュテーション

エンドポイントセキュリティ

(ウイルスバスター2012 クラウド、ウイルスバスタービジネスセキュリティ、ウイルスバスター コーポレートエディション

Plus)

(Trend

Micro Deep Security)

(InterScan

Messaging Security Suite Plus、InterScan for Microsoft Exchange)

(Trend

Micro Deep Security)

(InterScan

Web Security Suite Plus、InterScan Messaging Security Suite Plus)

(Trend

Micro Mobile Security)

不正プログラム

ファイルレピュテーション

(不正プログラム対策)

エンドポイントセキュリティ

(ウイルスバスター2012 クラウド、ウイルスバスタービジネスセキュリティ、ウイルスバスター コーポレートエディション

Plus)

(Trend

Micro Deep Security)

(InterScan

Messaging Security Suite Plus、InterScan for Microsoft Exchange)

(Trend

Micro Deep Security)

(InterScan

Web Security Suite Plus、InterScan Messaging Security Suite Plus)

(Trend

Micro Mobile Security)

|

|

|

|

|

脆弱性

|

脆弱性対策、仮想パッチ |

サーバセキュリティ (live casino online Deep Security) エンドポイントセキュリティ

CVE-2010-3333への対策:

CVE-2010-2883への対策: CVE-2010-3654への対策: CVE-2011-0611:への対策: CVE-2011-2462への対策: |

|

|

|

|

悪用されるWebサイト

|

Webレピュテーション |

エンドポイントセキュリティ (ウイルスバスター2012 クラウド、ウイルスバスタービジネスセキュリティ、ウイルスバスターコーポレートエディション Plus) サーバセキュリティ メッセージングセキュリティ

ネットワークセキュリティ ゲートウェイセキュリティ モバイルセキュリティ |

トレンドマイクロの専门家からのコメント:

「一定の期间に标的のネットワーク内部に侵入しようとする成功と失败を繰り返した一连の试み、つまりキャンペーンとして捉えるべきでしょう。実际に攻撃者たちはどの攻撃によって特定の标的のネットワークへの侵入が成功したかを把握するために、1つの作戦活动で行われる様々な攻撃を记録する倾向にあります。攻撃者が一般に公开されている情报や过去の攻撃から标的に関して学びを积み重ねるにつれ、攻撃はより一层标的に特化して研ぎ澄まされていきます。」-Forward-looking Threat リサーチチーム