重要インフラを狙う攻撃

2015年は1年を通して、重要インフラへの组织的な同时攻撃が注目を集めました。2015年12月、ウクライナの电力発电会社3社を狙った远隔のでは、约22万5千に及ぶ顾客が停电に陥りました。攻撃キャンペーン「」で利用された不正プログラムは、「SCADA(産業制御システム)」を標的とするために特別に開発されていました。特に攻撃者は、制御システム管理の司令塔の役割を果たす「Human Machine Interface(HMI)」ソーリューションのアクセス権取得に注力していました。

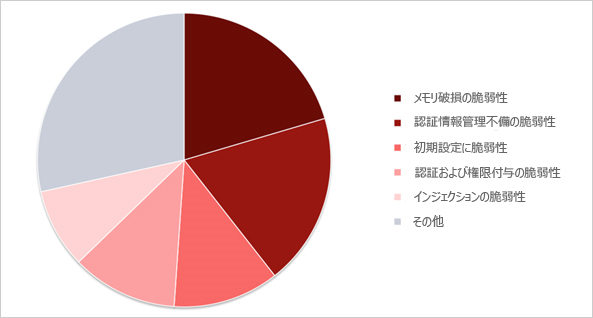

この点から、米セキュリティ機関「ICS-CERT」が公開した報告書、および未知の脆弱性発見を担うセキュリティ研究者の奨励プログラム「Zero Day Initiative(ZDI)」に参加したセキュリティリサーチャー報告の脆弱性を分析し、HMI ソリューションの脆弱性を突く攻撃可能範囲を調査しました。図1は、今回の分析で判明した脆弱性分布を示しています。

|

「メモリ破损」が、产业制御システムのようなソフトウェアでは最も一般的な脆弱性タイプで、确认された脆弱性の约20%を占めています。「スタックベースのバッファオーバーフロー」や、「ヒープベースのオーバーフロー」、「アウトオブバウンドメモリへの书き込みの脆弱性」などが、このメモリ破损の脆弱性に含まれています。さらに深刻な点は、奥别产ブラウザのようなソフトウェアは高い确率で一般的な脆弱性軽减ソフトウェアが配置されていますが、产业制御システムのようなソフトウェアパッケージの场合、そのほとんどで、脆弱性軽减ソフトウェアが有効化されていないことです。

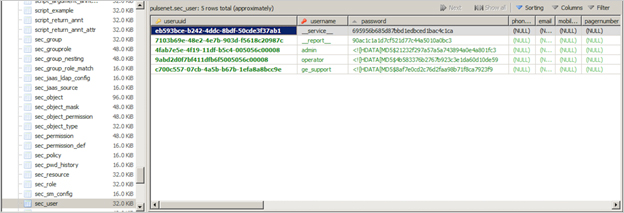

「认証情报管理」を扱う箇所も、一般的な脆弱性タイプといえます。攻撃者は、この脆弱性を突き、远隔で环境设定を変更してリモートコードを実行する可能性があります。その好例が脆弱性「」です。この脆弱性は、米GE社のネットワーク管理?通信ソフトウェア「GE MDS PulseNET」のサポートアカウント対してハードコード化された認証情報を持っているため、この脆弱性を利用することで管理アクセスを取得できます。GE MDS PulseNETは、特に産業通信ネットワーク内機器の監視に使用されます。この認証情報により、攻撃者は遠隔から全アクセス権限を取得できるため、システムが完全に侵害されてしまいます。

なお、このサポートアカウントは、ユーザの管理パネルに表示されないため、脆弱性への修正パッチ适用以外、このアカウントを无効にすることができません。

|

このような脆弱性利用の新たな局面を危惧する弊社では、産業制御システムのHMIソリューションに存在する脆弱性利用も注視しています。今後、仏Schneider Electric社、独Siemens社、米GE社、台湾のAdvantech社など、大手企業の産業制御システムのHMIソリューション上の脆弱性タイプを調査し、弊社でもさらなるリサーチペーパーを刊行する予定です。リサーチペーパーでは、HMIソリューション開発で用いられた技術の不具合を調査し、コード下で深刻な脆弱性が生じる仕組みを示します。そして調査データが、HMIソリューションの脆弱性を利用する新たな攻撃予測と合わせ、産業制御システムのさらなる研究への助言となることを目指します。

产业制御システム(滨颁厂)のセキュリティ対策に関する详细は、こちらの资料(英语)をご参照ください。