「标的型奥别产メール攻撃」がユーザの个人情报を狙う

「TrendLabs(トレンドラボ)」は、2011年5月中旬、「个人のWebメールアカウントを悪用する」という标的型攻撃を确认。この攻撃では、Microsoft の无料Webメール「Hotmail」の脆弱性(この攻撃が确认された当时、脆弱性は未修正)を利用しており、ユーザが自身のHotmailアカウントに受信した特定のメールをプレビューで閲覧しようとすると、不正なJavaScriptが自动的に実行されてしまい、最终的には、情报漏えいのリスクにさらされることとなります。

この胁威は、どのようにしてコンピュータに侵入しますか?

ユーザは、自身のHotmailアカウント内で特别な细工が施された中国语のメールを受信します。このメールには、「见知らぬ场所からFacebookにログインしたことはありますか」という件名と共に、「これまでに使用したことのない场所からアクセスされています。あなたのアカウントが乗っ取られないよう、セキュリティ対策として、一时的にあなたのアカウントをロックしました。」というメッセージが记されており、使用言语やメッセージ内容から特定のユーザを标的にした攻撃であることが分かります。

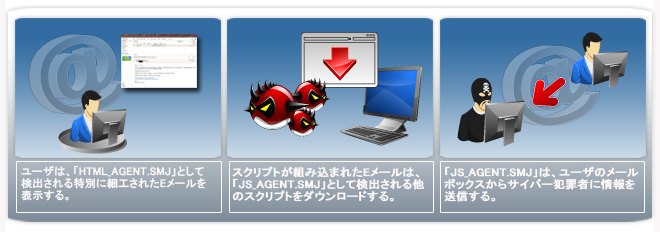

またこのメールには、不正なスクリプトも组み込まれており、トレンドマイクロでは「」として検出。この不正なスクリプトにより、ユーザは、以下のWebサイトに诱导され、そこからさらに「」として検出される不正なJavaScriptがダウンロードされることとなります。

??http://www.<省略>eofpublic.com/Microsoft.MSN.hotmail/mail/rdm/rdm.asp?a=<ユーザ名><数値>

図1:受信トレイに表示されたメールの例?

「JS_AGENT.SMJ」はどのような动作を行ないますか?

「JS_AGENT.SMJ」は、ダウンロードされたコンピュータ内からメールアドレスのリストやその他の利用できそうなEメール?メッセージ等を収集します。収集された情报は、特定のメールアドレスへと送信されます。また、このマルウェアは、感染したコンピュータのユーザが閲覧したEメールの数もカウントして特定のURLへと送信します。

この攻撃では、どのように脆弱性が利用されるのですか?

この攻撃では、「Hotmail のスクリプトまたは CSSフィルタリング机能の不具合(CVE-2011-1252)」を利用しています。このHotmailのフィルタリング机能の脆弱性を利用すると、CSSパラメータに特定の文字を组み込み、このスクリプトを2つの行に分け、WebブラウザのCSSエンジンで正确に読み込まれることになります。サイバー犯罪者は、このように脆弱性を悪用し、Hotmail のログインセッションで任意のコマンドを実行することが可能になります。なお、Microsoft は既にこの脆弱性を认识し、対応済みとなっています。

この攻撃が「标的型攻撃」だといえる理由は何でしょうか?

この攻撃で使用されているURLから标的型攻撃であることが分かります。URL には<ユーザのアカウント名>と<数値>が含まれており、<ユーザのアカウント名>にはメール受信者の「Hotmail ID」、<数値>には、攻撃者が设定した数値が用いられています。この数値によって、どのような不正活动が実行されるかが决定されます。また、用いられる数値のうち、特定の数値では、情报収集活动が実行されることを确认しています。

この攻撃は、どのような影响をユーザに与えますか?

今回の攻撃で、従业员が职场で个人用のWebメールを使用することによって起こりうる公司への危険性が浮き彫りになりました。この攻撃により収集された情报は、スパム活动やフィッシング活动など、他の不正活动に利用されることにもなります。また、サイバー犯罪者に収集される情报は、社员の个人情报に限らず、公司の机密情报にまでおよぶ可能性もあります。こうして収集された各种情报は、アンダーグランド?フォーラムで売买されたり、より巧妙な标的型攻撃に利用されたりします。

この攻撃が、Noteworthy(要注意)に分类される理由は何ですか?

Eメールを利用した攻撃の中でも、「これまで以上に巧妙な手口」が用いられている点が理由となります。従来の手口では、Eメールに不正なファイルの添付を施したり、マルウェアがダウンロードされる不正なリンクを本文中に挿入したりといった手法が用いられてきました。しかし今回は、「ユーザが特别に细工されたメールをプレビューで閲覧するだけでマルウェアに感染してしまう」という巧妙な手口が用いられています。

さらに(この攻撃が确认された时点で)未対応であった脆弱性を利用した点や、Facebookの话题に便乗するといったソーシャルエンジニアリングの手口も、理由としてあげることができます。そして最后に、「プレビューでの閲覧以外、ユーザがほとんど何をしなくても感染してしまう」という点も、今回の攻撃を要注意に分类すべき理由としてあげるべきでしょう。

トレンドマイクロ製品は、どのようにしてこの胁威を防ぐことができますか?

トレンドマイクロのクラウド型セキュリティ基盘「Trend Micro Smart Protection Network」の「Eメールレピュテーション」技术により、スパムメールがユーザのメールボックスに届くのを未然に防ぎます。また、「Webレピュテーション」技术は、スパムメールから诱导されたり、マルウェアがダウンロードされてくるような不正なサイトへのアクセスを未然にブロックします。さらに「ファイルレピュテーション」技术は、万が一、ユーザのコンピュータに不正なファイルが侵入しても、直ちに検知してファイルが実行されるのを未然に防ぐことができます。

ユーザは、常にコンピュータを最新に保つように心がけてください。また、公司としては、职场での个人のWebメールを使用する际に関して厳密なセキュリティポリシーを设けることをお勧めします。そして、公司や个人が、どのように自身のコンピュータや情报を胁威から守るのかといった知识を高めるために、最新の胁威倾向を把握することも重要な対策となります。

、今回の胁威の解决は、同社の方针「协调的な脆弱性の公开 (Coordinated Vulnerability Disclosure)」に基づき、ユーザを守るためにトレンドマイクロと共に取り组み続けてきた结果であると述べています。

スレッド?レスポンス?エンジニア Karl Dominguezは、以下のようにコメントしています。

「クロスサイトスクリプティング(CSS)に対する最も効果的な対策は、やはりWeb开発者がスクリプトの脆弱性を取り除くことです。ユーザ侧では、「スクリプトを无効にする」、「ファイアウォールを使用する」、「ブラウザのCSSフィルタを有効にする」といった対策でリスクを最小限に抑えることができます。また、Eメールの本文やWebサイトに含まれるリンクのクリックを防ぐために、直接ブラウザのアドレスバーにWebサイトのアドレスを入力したり、ブックマークを用いることもCSS攻撃を対処する有効な手段です」