RETOS

Poniendo en pr¨¢ctica la zero trust

La confianza cero es compleja Requiere una profunda comprensi¨®n de los activos en red, el comportamiento de usuario y los flujos de datos. Sin una visibilidad de estas ¨¢reas, identificar y abordar potenciales riesgos de seguridad puede dejar a las empresas en situaci¨®n de vulnerabilidad frente a ataques. Los sistemas, aplicaciones y dispositivos heredados hacen dif¨ªcil evaluar el riesgo en toda la empresa.

C¨®mo las organizaciones est¨¢n desarrollando sus estrategias de Zero Trust:

ESG encuest¨® a 379?profesionales de ciberseguridad y TI en Norteam¨¦rica implicados en tecnolog¨ªa y procesos que impulsan la confianza cero. Puntos de datos clave:

- 675?000?$ de reducci¨®n en los costes medios de seguridad.

- Reduce el n¨²mero de filtraciones de datos en un 34?% y de los incidentes de ciberseguridad en un 32?%

- Redujeron su tiempo medio hasta la respuesta (MTTR) en 10?d¨ªas

Evaluaci¨®n precisa de la exposici¨®n al riesgo

Es crucial tener un exhaustivo conocimiento de los riesgos potenciales y la exposici¨®n a los que se enfrenta su empresa. Conocer esos riesgos puede ayudarle a tomar decisiones fundadas y medidas proactivas para mitigarlos. La incertidumbre o la ignorancia pueden hacer vulnerable a su empresa.

Implementaci¨®n de estrategias de confianza-cero

La consolidaci¨®n de la visibilidad y la realizaci¨®n de evaluaciones de riesgos en tiempo real a la vez que la incorporaci¨®n de personal, procesos y tecnolog¨ªa son tareas desalentadoras. Sin las competencias y los recursos adecuados en la empresa, pueden llegar a ser aun m¨¢s arduas.

Encontrar el modelo adecuado

Implementar un modelo de confianza cero mientras se incorporan tecnolog¨ªas existentes puede ser un desaf¨ªo sin un enfoque de plataforma que consolide la visibilidad y la anal¨ªtica en toda su empresa.

SOLUCIONES

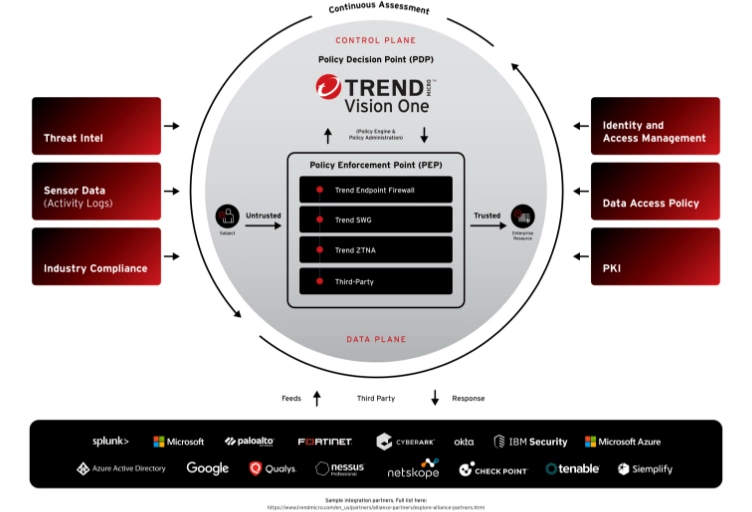

Simplifique la seguridad de zero trust con Trend Vision One?

Comience con base s¨®lida de arquitectura de confianza cero en consonancia con las mejores pr¨¢cticas de la industria. Comprenda su superficie de ataque, eval¨²e su riesgo en tiempo real y adapte medidas en toda la red, workloads y dispositivos desde una ¨²nica consola. Integre las mejores tecnolog¨ªas de su clase desde nuestro ecosistema para poner en pr¨¢ctica zero trust sin dificultades.

Identifique todas las entidades

Asegure una transparencia completa y mantenga un inventario preciso en tiempo real de todos los recursos. Detecte dominios de acceso p¨²blico de individuos y dispositivos, direcciones IP, aplicaciones basadas en la nube, almacenamiento en la nube, contenedores y tareas tanto en las redes externas como internas de la empresa.

Eval¨²e cualquier riesgo con precisi¨®n

Comprenda el riesgo general de su empresa y profundice en consideraciones y factores de riesgo espec¨ªficos, incluidas las importancias cr¨ªticas de los archivos, vulnerabilidades, postura de seguridad, actividad de amenazas y exposici¨®n. Aproveche la puntuaci¨®n autom¨¢tica del riesgo, las tendencias y las referencias del sector para identificar la prioridad en las acciones e iniciativas de seguridad.

Centralice todas las acciones

Optimice la seguridad y reduzca la complejidad de zero trust. Supervise, administre, adapte y ejecute f¨¢cilmente controles de seguridad basados en datos. Disminuya la carga de los equipos centr¨¢ndose en tareas de mayor nivel con automatizaci¨®n y orquestaci¨®n, todo en una sola consola.

Enriquezca soluciones de seguridad existentes

Ampl¨ªe los procesos actuales e integre las mejores tecnolog¨ªas, nuevas o existentes, con nuestra creciente lista de socios. Nuestro enfoque de plataforma respetuosa con el ecosistema consolida implementaciones clave de la confianza cero como SWG, CASB y ZTNA con XDR y soluciones de gesti¨®n de superficies de ataque con integraciones de terceros y API para proporcionar flexibilidad y una adopci¨®n sencilla.

Arquitectura zero trust

Asuma una posici¨®n de seguridad m¨¢s fuerte y resiliente

Proteja, prevenga, detecte y cierre brechas de seguridad r¨¢pidamente con zero trust. Descubra sus casos de uso exclusivos de confianza cero con especialistas de Trend.

Proteja al personal h¨ªbrido

Bloquee autom¨¢ticamente conexiones basadas en machine learning, pol¨ªticas personalizadas y evaluaci¨®n din¨¢mica de riesgos. Mantenga las mejores pr¨¢cticas en configuraci¨®n, aplique pol¨ªticas y controles de seguridad y evite el movimiento lateral de actividad no autorizada. La confianza cero reduce el riesgo filtraciones de datos limitando la exposici¨®n de datos sensibles ¨²nica y estrictamente a quienes los necesitan.

Proporcione acceso seguro

Desarrolle un marco de seguridad de confianza cero flexible a la medida de su organizaci¨®n. Cree reglas est¨¢ticas (menos privilegio) y din¨¢micas (condicionadas) para grupos de usuarios y acceso espec¨ªfico, controles espec¨ªficos de la aplicaci¨®n, pol¨ªticas basadas en el tiempo, acceso basado en geolocalizaci¨®n, restricciones de posici¨®n de dispositivo individual y pol¨ªticas de riesgo basadas en puntuaci¨®n.

Consiga una visibilidad ampliada

Utilice datos de actividad de redes, workloads, aplicaciones SaaS y estaciones de trabajo para evaluar riesgos. Bloquee de forma proactiva malware conocido, vulnerabilidades de la red susceptibles de ataque - incluyendo la de d¨ªa cero y t¨¦cnicas de exfiltraci¨®n - mediante la supervisi¨®n continua, la detecci¨®n de anomal¨ªas y la protecci¨®n preventiva de amenazas.

Optimice su ciberseguro

Consiga mejores primas de seguros demostrando que su organizaci¨®n est¨¢ gestionando los riesgos de forma proactiva y evitando ciberataques con la confianza cero. Proporcione pruebas de autenticaci¨®n de m¨²ltiples factores (MFA), microsegmentaci¨®n de redes y evaluaci¨®n y supervisi¨®n de riesgos continuas.

Mayor facilidad

Consiga ventajas comerciales y operacionales considerables y apoye una estrategia de confianza cero consolidando herramientas de ciberseguridad. Al reducir la complejidad de administrar m¨²ltiples soluciones, las organizaciones pueden minimizar costes adem¨¢s de simplificar la complejidad operacional y de conformidad mediante una gesti¨®n unificada de pol¨ªticas.

?Tiene un caso de uso exclusivo??

P¨®ngase en contacto con nuestros expertos

?Las organizaciones que comiencen su viaje de confianza cero y que necesiten una soluci¨®n para obtener visibilidad avanzada y an¨¢lisis con el fin de establecer una referencia, deber¨ªan considerar a live casino online?.

ESTAD?STICAS DEL SECTOR

El impacto de los puntos ciegos

Las empresas se enfrentan a desaf¨ªos considerables con la superficie de ataque digital en constante evoluci¨®n. Al estar en consonancia con la mejores pr¨¢cticas de confianza cero e implementar controles integrados en una ¨²nica plataforma, las organizaciones pueden asumir una posici¨®n m¨¢s resiliente en cuanto a seguridad. Este enfoque puede cerrar brechas de seguridad efectivamente, adem¨¢s de cumplir de forma proactiva los requisitos de cumplimiento normativo, lo que da como resultado un entorno digital m¨¢s seguro y robusto.

39%

de las organizaciones tiene dificultades con la superficie de ataque digital cambiante

live casino online

10%

de las empresas deber¨ªa mantener programas de confianza-cero para 2026

Gartner

51%

de las organizaciones han adoptado estrategias de seguridad de confianza cero

ponemon

62%

de los encuestados comunicaron una "considerable" mejora de la seguridad con una estrategia de confianza-cero

live casino online

?NASE A 500?MILLONES DE USUARIOS

Su viaje hacia la confianza-cero es complejo.

Conf¨ªeselo a los expertos.