WYZWANIA

Zero trust w praktyce

Zero Trust to z?o?one zagadnienie. Wymaga wszechstronnego zrozumienia zasob¨®w sieci, zachowa¨˝ u?ytkownik¨®w i przep?ywu danych. Bez widoczno?ci tych obszar¨®w, identyfikowanie potencjalnych zagro?e¨˝ i zapobieganie im mo?e nara?a? firmy na niebezpiecze¨˝stwo. Ocen? ryzyka w przedsi?biorstwie utrudniaj? r¨®wnie? starsze systemy, aplikacje i urz?dzenia.

Jak organizacje tworz? strategie Zero Trust:

Firma ESG przeprowadzi?a ankiet? w?r¨®d 379 specjalist¨®w IT i cyberbezpiecze¨˝stwa w Ameryce P¨®?nocnej zaanga?owanych w technologie i procesy wspieraj?ce zerowe zaufanie. Kluczowe dane:

- Redukcja ?rednich koszt¨®w bezpiecze¨˝stwa o 675 tys. dolar¨®w.

- Zmniejszenie liczby narusze¨˝ danych o 34% i cyberincydent¨®w o 32%.

- Skr¨®cenie ?redniego czasu reakcji (MTTR) o 10 dni!

Dok?adna ocena ryzyka

Dok?adne zrozumienie potencjalnych zagro?e¨˝ i powierzchni ryzyka w przedsi?biorstwie ma kluczowe znaczenie. Ta wiedza pozwala podejmowa? ?wiadome decyzje i prewencyjne dzia?ania, by zapobiega? niebezpiecze¨˝stwu. Brak pewno?ci i ignorancja i w tym zakresie nara?aj? Twoj? firm? na gro?ne konsekwencje.

Implementacja strategii zero-trust

Konsolidacja widoczno?ci i ocena ryzyka w czasie rzeczywistym z uwzgl?dnieniem wszystkich os¨®b, proces¨®w i technologii jest przyt?aczaj?cym przedsi?wzi?ciem. A bez odpowiednich zasob¨®w i kompetencji zadanie to mo?e by? jeszcze trudniejsze.

Idealne dopasowanie

Bez skonsolidowanej platformy, zapewniaj?cej widoczno?? i analityk? w ca?ym przedsi?biorstwie integracja modelu zero-trust z istniej?cymi technologiami mo?e by? trudnym zadaniem.

ROZWI?ZANIA

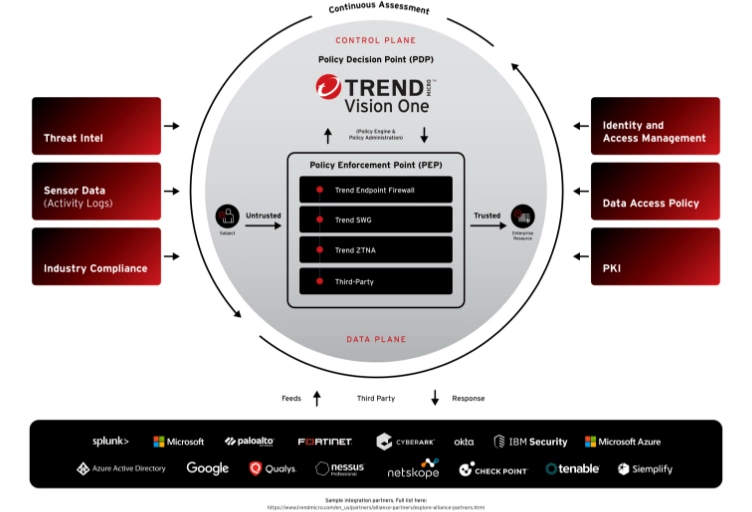

Upro?? bezpiecze¨˝stwo oparte na zero-trust dzi?ki Trend Vision One?

Zacznij od zbudowania solidnych fundament¨®w architektury zero-trust w oparciu o sprawdzone bran?owe standardy. Analizuj powierzchni? ataku, oceniaj ryzyko w czasie rzeczywistym i koryguj regu?y w ca?ej sieci i we wszystkich procesach roboczych oraz urz?dzeniach za pomoc? jednej konsoli. Zastosuj w swoim ?rodowisku najlepsze w swojej klasie technologie oferowane przez partner¨®w w naszym ekosystemie, by ?atwo realizowa? w nim podej?cie zero trust.

Rejestruj ka?de wej?cie

Zapewnij ca?kowit? przejrzysto?? i prowad? dok?adny inwentarz wszystkich zasob¨®w w czasie rzeczywistym. Wykrywaj publicznie dost?pne domeny os¨®b i urz?dze¨˝, adresy, aplikacje chmurowe, magazyny w chmurze, kontenery i zadania zar¨®wno w wewn?trznych, jak i zewn?trznych sieciach firmy.

Dok?adna ocena ka?dego zagro?enia

Zrozum og¨®lne ryzyko dla przedsi?biorstwa i dog??bnie zapoznaj si? z konkretnymi czynnikami ryzyka i kwestiami, kt¨®re nale?y wzi?? pod uwag?, w tym poziomem istotno?ci zasob¨®w, lukami w zabezpieczeniach, stanem zabezpiecze¨˝, aktywno?ci? zagro?e¨˝ i poziomem nara?enia na atak. Wykorzystuj zautomatyzowan? ocen? ryzyka, trendy i bran?owe standardy w celu identyfikowania priorytetowych inicjatyw i dzia?a¨˝ zwi?zanych z bezpiecze¨˝stwem.

Centralizacja wszystkich zada¨˝

Upro?? bezpiecze¨˝stwo i ogranicz z?o?ono?? zero-trust. ?atwo zarz?dzaj bezpiecze¨˝stwem i monitoruj stan ?rodowiska w oparciu o dane. Zmniejsz obci??enie zespo?¨®w, jednocze?nie koncentruj?c si? na zadaniach wy?szego poziomu za pomoc? automatyzacji i orkiestracji z poziomu jednej konsoli.

Wzmocnij istniej?ce rozwi?zania bezpiecze¨˝stwa

Ulepszaj bie??ce procesy i integruj nowe lub istniej?ce, najlepsze w swojej klasie technologie z rozwi?zaniami z rosn?cej listy naszych partner¨®w. Nasza platforma bezproblemowo integruje w ekosystemie rozwi?zania zero-trust, takie jak SWG, CASB i ZTNA z XDR i zarz?dzaniem powierzchni? ataku, z rozwi?zaniami innych firm i interfejsami API, zapewniaj?c elastyczno?? i ?atw? adopcj?.

Architektura zero-trust

Zapewnij sobie wysoki poziom bezpiecze¨˝stwa i odporno??

Chro¨˝, zapobiegaj, wykrywaj i likwiduj luki szybko w podej?ciu zero-trust. Poznaj wyj?tkowe zastosowania architektury zero-trust w swoich ?rodowiskach dzi?ki wsp¨®?pracy z ekspertami live casino online.

Ochrona pracownik¨®w hybrydowych

Automatycznie blokuj po??czenia na podstawie machine learning, niestandardowych zasad i dynamicznej oceny ryzyka. Stosuj najlepsze praktyki konfiguracji, wymuszaj stosowania zasad i kontroli bezpiecze¨˝stwa oraz zapobiegaj poziomemu rozprzestrzenianiu si? nieuprawnionych aktywno?ci. Zero-trust ogranicza ryzyko wycieku danych poprzez ograniczanie dost?pu do nich tylko do os¨®b, kt¨®re ich potrzebuj?.

Bezpieczny dost?p

Opracuj elastyczn? platform? bezpiecze¨˝stwa zero-trust dostosowan? do potrzeb organizacji. Utw¨®rz statyczne (z najni?szymi uprawnieniami) i dynamiczne (warunkowe) regu?y dla grup u?ytkownik¨®w i dost?pu do okre?lonych lokacji, ograniczenia dla konkretnych aplikacji, regu?y czasowe i geolokacyjne, blokady niezabezpieczonych urz?dze¨˝ oraz regu?y oparte na wyniku ryzyka.

Szersza widoczno??

Oceniaj ryzyko na podstawie danych z sieci, proces¨®w i stacji roboczych oraz aplikacji SaaS. Aktywnie blokuj znane z?o?liwe oprogramowanie, luki w zabezpieczeniach sieci ¨C w tym Zero Day i techniki eksfiltracyjne ¨C za pomoc? ci?g?ego monitoringu, wykrywania anomalii i ochronie prewencyjnej.

Optymalizacja stawek cyberubezpieczenia

Uzyskuj lepsze stawki cyberubezpieczenia, wykazuj?c, ?e Twoja organizacja aktywnie zarz?dza ryzykiem i zapobiega cyberatakom w podej?ciu zero-trust. Wyka?, ?e stosujesz uwierzytelnianie wielosk?adnikowe (MFA), mikrosegmentacj? sieci oraz ci?g?? ocen? ryzyka i monitoring sieci.

Ograniczona z?o?ono??

Zyskaj znacz?ce korzy?ci operacyjne i realizuj podej?cie zero-trust, wdra?aj?c narz?dzia cyberbezpiecze¨˝stwa. Zmniejsz koszty, upro?? dzia?alno?? i zapewnij zgodno?? z przepisami, ograniczaj?c z?o?ono?ci obs?ugi wielu rozwi?za¨˝ na ujednoliconej platformie zarz?dzania zasadami.

Tw¨®j przypadek jest wyj?tkowy?

Skontaktuj si? z naszymi ekspertami

?Organizacje, kt¨®re przechodz? na model ochrony Zero Trust i potrzebuj? rozwi?zania, kt¨®re da im podstawow? widoczno?? i funkcje analityczne, powinny przyjrze? si? ofercie live casino onlineˇ±.

STATYSTYKI BRAN?OWE

Wp?yw niemonitorowanych obszar¨®w

Wobec ci?gle zwi?kszaj?cej si? powierzchni atak¨®w cyfrowych przedsi?biorstwa staj? przed powa?nymi wyzwaniami. By si? z nimi mierzy? i zapewni? wy?szy poziom ochrony swoich ?rodowisk, konieczne jest wdro?enie najlepszych praktyk zero-trust i pojedynczej platformy kontroli dost?pu. Takie podej?cie pozwala skutecznie likwidowa? luki w zabezpieczeniach, jednocze?nie zapewniaj?c zgodno?? z przepisami i odporno?? ?rodowiska cyfrowego.

39%

organizacji nie radzi sobie z kontrolowaniem zmieniaj?cej si? powierzchni atak¨®w cyfrowych

live casino online

10%

przedsi?biorstw najprawdopodobniej wdro?y programy zero-trust do roku 2026

Gartner

51%

organizacji realizuje strategie bezpiecze¨˝stwa zero-trust

Ponemon

62%

respondent¨®w zg?osi?o ?znacz?c?ˇ± popraw? bezpiecze¨˝stwa po wdro?eniu strategii zero-trust

live casino online

DO??CZ DO 500?MILION?W U?YTKOWNIK?W

Przej?cie na zero-trust to z?o?ony proces.

Powierz go ekspertom.