Los ataques de ingenier¨ªa social mediante phishing sustituir¨¢n a los kits de explotaci¨®n como vector de ataque

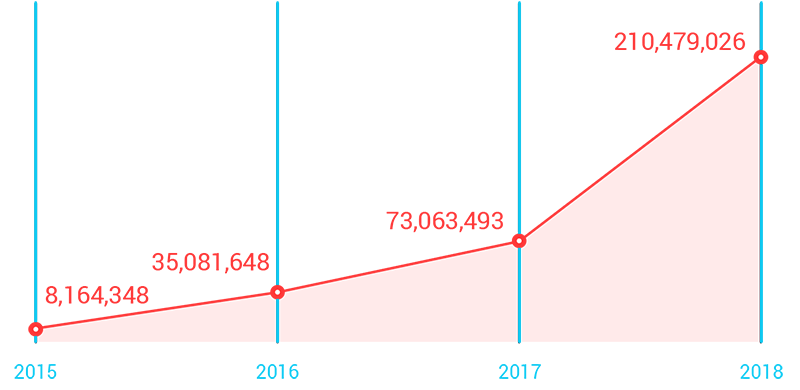

Los ataques de phishing aumentar¨¢n notablemente en 2019. La cuota de mercado de programas inform¨¢ticos y sistemas operativos (SO) . Ning¨²n SO posee m¨¢s de la mitad de la cuota de mercado (en comparaci¨®n con , por ejemplo), de modo que los cibercriminales se han adaptado y han vuelto a explotar un ¡°sistema operativo¡± m¨¢s com¨²n: el de los sentimientos humanos. Lo cierto es que hemos observado un aumento en los ataques de phishing de los ¨²ltimos a?os, a juzgar por el volumen de URL de phishing que hemos bloqueado.

La cantidad de URL de phishing ha aumentado, seg¨²n los datos obtenidos de la infraestructura de live casino onlineTM Smart Protection NetworkTM en el tercer trimestre de 2018.

La cantidad de URL de phishing ha aumentado, seg¨²n los datos obtenidos de la infraestructura de live casino onlineTM Smart Protection NetworkTM en el tercer trimestre de 2018.

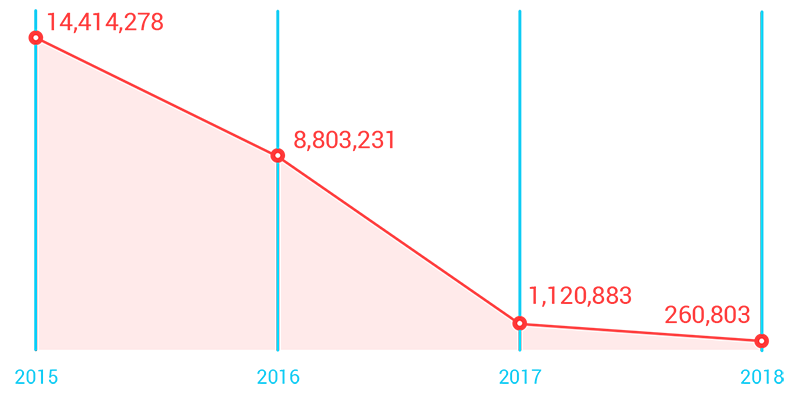

Seguiremos observando una reducci¨®n en la actividad de kits de explotaci¨®n, algo que tambi¨¦n hemos observado a partir de nuestros datos de actividad de kits de explotaci¨®n.

La actividad de kits de explotaci¨®n bloqueada ha disminuido con el paso de los a?os, seg¨²n los datos obtenidos de la infraestructura de live casino online Smart Protection Network en el tercer trimestre de 2018.

La actividad de kits de explotaci¨®n bloqueada ha disminuido con el paso de los a?os, seg¨²n los datos obtenidos de la infraestructura de live casino online Smart Protection Network en el tercer trimestre de 2018.

Se observar¨¢ un uso real masivo de credenciales comprometidas

Las credenciales comprometidas se usar¨¢n de manera activa e intensa en transacciones fraudulentas, ya que los cibercriminales han dado el siguiente paso l¨®gico tras acumular volcados de informaci¨®n de filtraciones de datos en los ¨²ltimos a?os: usar estas credenciales robadas. Un reciente del Ponemon Institute y Akamai ha puesto de relieve que el relleno de credenciales ¡ªes decir, la inyecci¨®n autom¨¢tica de combinaciones robadas de usuario y contrase?a a partir de una sola vulneraci¨®n de seguridad en varios sitios web populares¡ª se est¨¢ intensificando.

Los cibercriminales utilizar¨¢n las credenciales robadas para acceder a programas de puntos para viajeros frecuentes y recompensas, registrar a trolls para el env¨ªo de ciberpropaganda, manipular portales de consumidores mediante la publicaci¨®n de opiniones falsas o a?adir votos falsos en votaciones ¡ªlas posibilidades son infinitas¡ª.

Se producir¨¢ un aumento de los casos de extorsi¨®n sexual

Observaremos una ejecuci¨®n o iteraci¨®n m¨¢s refinada de la . Por ejemplo, seremos testigos de un aumento de los casos de extorsi¨®n a adolescentes y j¨®venes adultos por razones no monetarias. Aunque no est¨¦ claro que el extorsionador vaya a cumplir su amenaza, la naturaleza tan personal de este tipo de ataques hace que la v¨ªctima se plantee seriamente satisfacer las exigencias del atacante¡¯, ya sea en forma de dinero o de favores sexuales. En algunos casos, esta situaci¨®n tiene desenlaces nefastos, como el ¡ª y estos ataques se cobrar¨¢n m¨¢s vidas en 2019¡ª.

Las redes dom¨¦sticas en escenarios de teletrabajo expondr¨¢n a las empresas a riesgos de seguridad de tipo BYOD

Los¡¯ dispositivos dom¨¦sticos conectados a Internet ser¨¢n el nuevo e ins¨®lito punto de entrada a las redes empresariales. Esta es la intersecci¨®n imprevista pero inevitable de dos tendencias:

- El aumento de acuerdos de teletrabajo, que comprometen la visibilidad de los movimientos de datos empresariales cuando los empleados acceden a aplicaciones basadas en el cloud y programas colaborativos de chat, videoconferencia e intercambio de archivos desde casa.

- El aumento de la adopci¨®n de dispositivos inteligentes en casa, que los empleados tambi¨¦n encontrar¨¢n muy pr¨¢cticos para fines laborales, dar¨¢ lugar a un escenario de uso mixto.

Nuestros investigadores ya han demostrado que . En 2019 se producir¨¢n varios escenarios de ataques dirigidos que explotar¨¢n los puntos vulnerables de los altavoces inteligentes para acceder a redes empresariales a trav¨¦s de¡¯ redes dom¨¦sticas.

La automatizaci¨®n ser¨¢ una nueva arruga en el compromiso de los procesos de negocio

El compromiso de los procesos de negocio (BPC) ¡ªen el que los atacantes modifican silenciosamente procesos de negocio espec¨ªficos para obtener beneficios¡ª ser¨¢ un riesgo constante para las empresas. La automatizaci¨®n a?adir¨¢ una nueva capa de dificultad en la protecci¨®n de los procesos de negocio frente al BPC. Forrester predice que la automatizaci¨®n ser¨¢ causante de la .

Conforme m¨¢s aspectos de la supervisi¨®n y el funcionamiento se realicen a trav¨¦s de programas o aplicaciones online, los causantes de las amenazas tendr¨¢n m¨¢s oportunidades de infiltrar estos procesos si no se protegen desde el principio. El software de automatizaci¨®n tendr¨¢ vulnerabilidades y la integraci¨®n con sistemas existentes introducir¨¢ fisuras.

Asimismo, puesto que los causantes de amenazas tratar¨¢n de encontrar puntos d¨¦biles en los proveedores, partners o vendedores de la empresa¡¯ a la que se dirigen para cumplir sus objetivos, la automatizaci¨®n tambi¨¦n introducir¨¢ riesgos en la cadena de suministro.

La lucha contra las noticias falsas resultar¨¢ insuficiente ante la presi¨®n de distintas elecciones

El que han desempe?ado las redes sociales en las ¨²ltimas elecciones, especialmente su uso en la propagaci¨®n de noticias falsas, ha dibujado un nuevo panorama del tipo de retos que otros pa¨ªses tendr¨¢n que asumir. Hay varios factores que contribuyen a la persistencia de las noticias falsas: la motivaci¨®n, la disponibilidad de herramientas y la accesibilidad de las plataformas. Los Gobiernos se han mostrado interesados en , pero no habr¨¢ tiempo suficiente para ¡°limpiar¡± Internet de noticias falsas.

Los avances que las redes sociales han realizado en la lucha contra las notificas falsas desde 2016 no bastar¨¢n para aguantar el ritmo a la avalancha de ciberpropaganda que acompa?ar¨¢ a las 2019. A la dificultad t¨¦cnica de aplacar las noticias falsas se suma la existencia de distintos idiomas en grandes zonas geogr¨¢ficas como la UE.

V¨ªctimas inocentes se ver¨¢n atrapadas en el fuego cruzado a medida que los pa¨ªses aumenten su presencia en la red

Los ataques dirigidos seguir¨¢n entre los actores habituales, pero en 2019, se inmiscuir¨¢n incluso los pa¨ªses que no suelen verse implicados. Las naciones que est¨¢n reforzando las capacidades cibern¨¦ticas tratar¨¢n de apoyar y capacitar a los hackers dom¨¦sticos, ya sea en preparaci¨®n o en respuesta a ataques sospechados o anteriores.

Lamentablemente, estos avances tendr¨¢n efectos colaterales sobre v¨ªctimas inocentes sin relaci¨®n alguna con estas respuestas cibern¨¦ticas. Esto ya sucedi¨® con y ¡ªlos da?os colaterales no har¨¢n mas que aumentar¡ª.

Los cibercriminales utilizar¨¢n m¨¢s t¨¦cnicas para integrarse

En respuesta las tecnolog¨ªas de los proveedores de seguridad, espec¨ªficamente el inter¨¦s renovado en el machine learning para la ciberseguridad, los cibercriminales usar¨¢n t¨¢cticas m¨¢s malintencionadas para ¡°integrarse.¡± Se seguir¨¢n descubriendo, documentando y compartiendo nuevas formas de usar objetos de computaci¨®n normales para fines distintos a su uso o dise?o original ¡ªuna pr¨¢ctica denominada ¡°vivir de la tierra¡±¡ª. Hemos observado varias de estas.

Las empresas que conf¨ªan en la tecnolog¨ªa de machine learning como su ¨²²Ô¾±³¦²¹ soluci¨®n de seguridad se enfrentar¨¢n a un desaf¨ªo a medida que m¨¢s cibercriminales adopten estas t¨¦cnicas, para, por ejemplo, infectar sistemas. Prevemos un aumento pronunciado de estas t¨¢cticas de ciberdelincuencia en 2019.

El 99,99 % de los ataques basados en vulnerabilidades de seguridad seguir¨¢n sin estar basados en vulnerabilidades de d¨ªa cero

Las vulnerabilidades de seguridad de d¨ªa cero han sido un punto focal de la seguridad inform¨¢tica debido a:

- La infraestructura existente de divulgaci¨®n responsable que recompensa a los investigadores de vulnerabilidades por sus descubrimientos, incluida la¡¯ (iniciativa de d¨ªa cero, ZDI) de live casino online.

- El hecho de que tan solo hace falta descubrir un ataque para que los vendedores adopten medidas adecuadas.

La oportunidad m¨¢s accesible para los cibercriminales es la ventana de exposici¨®n que se abre entre la fecha de publicaci¨®n de un nuevo parche y su momento de implementaci¨®n en los sistemas empresariales.

En 2019, los ataques basados en vulnerabilidades de seguridad que tengan ¨¦xito explotar¨¢n vulnerabilidades para las que hace semanas o incluso meses que existen parches que todav¨ªa no han sido aplicados. Los casos de vulnerabilidades de d¨ªa n seguir¨¢n siendo una pesadilla para la seguridad de las redes.

Los ataques reales dirigidos a ICS se convertir¨¢n en una preocupaci¨®n cada vez mayor

Los pa¨ªses que est¨¢n ampliando sus capacidades cibern¨¦ticas llevar¨¢n a cabo ataques contra la infraestructura cr¨ªtica de¡¯ actores menos importantes. Lo har¨¢n para obtener ventaja pol¨ªtica o militar o para probar capacidades contra pa¨ªses que a¨²n no disponen de la capacidad para tomar represalias, entre otros posibles motivos.

El objetivo de los ataques, ya sean sistemas de control industrial (ICS) de plantas de agua, electricidad o fabricaci¨®n,¡¯ depender¨¢ de la finalidad o la oportunidad del causante de la amenaza. No obstante, pondr¨¢n de manifiesto debilidades como las que la de la UE aspira a reducir con sus regulaciones para los operadores de servicios esenciales.

Un ataque de ICS satisfactorio afectar¨¢ a las instalaciones objetivo con desconexiones operativas, da?os a equipos, p¨¦rdidas financieras indirectas y, en el peor de los casos, riesgos de mantenimiento y seguridad.

Se descubrir¨¢n m¨¢s vulnerabilidades inform¨¢ticas relacionadas con la nube

El uso de , un programa de creaci¨®n de contenedores, y , un sistema de orquestaci¨®n de contenedores, est¨¢ generalizado en implementaciones basadas en el cloud. Ya se han comunicado algunas en los ¨²ltimos a?os. Asimismo, justo antes de terminar el a?o, se descubri¨® un . Mientras tanto, Kromtech descubri¨® que m¨¢s de una docena de malintencionadas hab¨ªan sido descargadas al menos cinco millones de vences durante un intervalo de un a?o antes de ser retiradas.

A medida que m¨¢s empresas migren al cloud, la investigaci¨®n de vulnerabilidades de infraestructuras de nube ganar¨¢ terreno, especialmente cuando la comunidad de c¨®digo abierto encuentre m¨¢s usos para el software relacionado con la nube y profundice en ¨¦l.

Los cibercriminales luchar¨¢n por la dominaci¨®n en una ¡®guerra de gusanos¡¯ emergente en el IoT

Los routers continuar¨¢n siendo un vector de ataques atractivo para los cibercriminales que deseen hacerse con el control de cualquier cantidad de dispositivos conectados. Volver¨¢n a repetirse las denominadas ¡°¡° de la ¨¦poca de irrupci¨®n de principios de siglo en los hogares inteligentes.

Los ¨²ltimos ataques basados en routers que afectan a los dispositivos inteligentes y los ataques de IoT se fundamentan principalmente en el mismo del malware Mirao u otro malware de comportamiento similar. Todos escanean autom¨¢ticamente Internet y descubren los mismos dispositivos.

Puesto que hay una cantidad limitada de dispositivos y basta con que una pieza de malware controle un solo dispositivo para realizar ataques de denegaci¨®n de servicio distribuido (DDoS) o de otra ¨ªndole, los cibercriminales empezar¨¢n por a?adir c¨®digo para impedir que cualquier otro hacker utilice el dispositivo o expulsar una infecci¨®n de malware existente para convertirse en su ¨²nico controlador.

Se producir¨¢ el primer caso de personas mayores v¨ªctimas de ataques contra dispositivos de salud inteligentes

Las primeras v¨ªctimas reales de un ataque contra dispositivos de salud inteligentes ser¨¢n las personas mayores. Las empresas est¨¢n explorando la como usuarios potenciales de controladores de actividad inteligentes y otros dispositivos de salud conectados a Internet, como los que vigilan la frecuencia card¨ªaca o env¨ªan alertas a las cuentas conectadas cuando la persona mayor se resbala o se cae. Anteriormente, las personas mayores fueron el con motivo de su relativa riqueza, atribuida a sus ahorros para la jubilaci¨®n.

Creemos que las personas mayores se convertir¨¢n en v¨ªctimas f¨¢ciles de ataques que exploten estos dispositivos a partir de 2019. Los usuarios de edad avanzada de los controladores de actividad no sabr¨¢n manejarse lo bastante bien con los ordenadores como para comprobar los ajustes de privacidad de estos dispositivos (dando a lugar a filtraciones de datos) ni para mantener la seguridad de sus cuentas (lo cual permitir¨¢ que los cibercriminales accedan a sus datos personales de salud y otra naturaleza).

M¨¢s aspectos desconocidos requerir¨¢n seguridad multicapa inteligente para empresas

Las realidades de las arquitecturas modernas de centros de datos h¨ªbridos y la naturaleza cambiante del acceso y la movilidad de endpoint/usuario final ¡ªincluidos partners y otros terceros que se conectan a la red¡ª exigir¨¢n muchos m¨¢s esfuerzos a los equipos de seguridad inform¨¢tica en 2019.

La se volver¨¢ m¨¢s pronunciada, por lo que aumentar la experiencia actual con tecnolog¨ªas de seguridad multicapa, inteligentes y eficientes ser¨¢ m¨¢s crucial.

Los desarrolladores deben adoptar la cultura de DevOps con la seguridad como objetivo

DevSecOps ¡ª DevOps con ¨¦nfasis en la seguridad ¡ª conduce a pr¨¢cticas de seguridad s¨®lidas y seguridad integrada en cada paso del proceso. Los desarrolladores de software deben adoptar esta mentalidad, junto con su pr¨¢ctica gama de herramientas, con el fin de obtener ventajas de seguridad y reducciones de costes.

Los usuarios deben ser ciudadanos digitales responsables y asumir las pr¨¢cticas de seguridad recomendadas

A la hora de comprobar si un correo electr¨®nico o una llamada procede de una fuente de confianza, los usuarios deben aplicar el mismo nivel de pensamiento cr¨ªtico que aplican a lo que comparten en redes sociales.

La capacidad de los usuarios de Internet de distinguir lo verdadero de lo falso ser¨¢ todav¨ªa m¨¢s importante en 2019. Aumentar el conocimiento sobre los mecanismos que subyacen a las servir¨¢, con suerte, para que el p¨²blico sea menos permeable a la manipulaci¨®n de su opini¨®n.

Para proteger la cuenta y la privacidad de los datos, los usuarios deben cambiar de contrase?a con regularidad, tener contrase?as ¨²²Ô¾±³¦²¹s para cada cuenta, aprovechar las caracter¨ªsticas de autenticaci¨®n multifactor cuando sea posible o utilizar una herramientas de gesti¨®n de contrase?as para guardar las credenciales de manera segura.

Los usuarios de hogares inteligentes deben asegurar sus routers y dispositivos.

El panorama de amenazas promete muchos desaf¨ªos para casi todos los sectores de usuarios de Internet en 2019. Un conocimiento profundo de estos problemas es un paso en la direcci¨®n correcta.

Like it? Add this infographic to your site:

1. Click on the box below. 2. Press Ctrl+A to select all. 3. Press Ctrl+C to copy. 4. Paste the code into your page (Ctrl+V).

Image will appear the same size as you see above.

Art¨ªculos Recientes

- Unveiling AI Agent Vulnerabilities Part I: Introduction to AI Agent Vulnerabilities

- The Ever-Evolving Threat of the Russian-Speaking Cybercriminal Underground

- From Registries to Private Networks: Threat Scenarios Putting Organizations in Jeopardy

- Trend 2025 Cyber Risk Report

- The Future of Social Engineering

Cellular IoT Vulnerabilities: Another Door to Cellular Networks

Cellular IoT Vulnerabilities: Another Door to Cellular Networks AI in the Crosshairs: Understanding and Detecting Attacks on AWS AI Services with Trend Vision One?

AI in the Crosshairs: Understanding and Detecting Attacks on AWS AI Services with Trend Vision One? Trend 2025 Cyber Risk Report

Trend 2025 Cyber Risk Report CES 2025: A Comprehensive Look at AI Digital Assistants and Their Security Risks

CES 2025: A Comprehensive Look at AI Digital Assistants and Their Security Risks