Calibración de expansión: Informe Anual de Ciberseguridad 2023

Calibraci¨®n de expansi¨®n

Informe Anual de Ciberseguridad 2023

Nuestra vigilancia e investigaci¨®n continuas del panorama de amenazas en 2023 mostraron patrones que sugieren que los ciberdelincuentes est¨¢n aprendiendo a priorizar el contenido sobre el tama?o a medida que aprovechan la superficie de ataque en expansi¨®n. Los datos de nuestros clientes muestran un aumento en las detecciones de endpoint que sugieren que los agentes de amenazas est¨¢n calibrando sus operaciones para desviarse de los ataques de grandes lotes y, en cambio, centrarse en una gama m¨¢s estrecha de objetivos, pero con perfiles de v¨ªctimas m¨¢s altos para obtener el m¨¢ximo beneficio con el m¨ªnimo esfuerzo. A medida que contin¨²an redoblando t¨¦cnicas probadas y comprobadas y encuentran m¨¢s formas de abusar de procesos leg¨ªtimos para sigilo, tambi¨¦n est¨¢n delegando y racionalizando operaciones, haciendo sustituciones r¨¢pidas de derribos, todo lo cual resulta en esquemas constantes, m¨¢s audaces y m¨¢s operativos. Los SOC y las empresas deben perfeccionar sus procesos y protocolos para que sus defensas puedan hacer frente a la persistencia con eficiencia.

Nuestro informe anual de ciberseguridad presenta las historias m¨¢s destacadas de 2023, junto con datos destacados y utilizables procedentes de nuestra telemetr¨ªa e informaci¨®n de expertos sobre amenazas que cubren ransomware, nube y sistemas empresariales, panorama de amenazas y amenazas persistentes avanzadas (APT).

* * *

CAMPA?AS

Las organizaciones dedicadas al cibercrimen ampl¨ªan su alcance y mejoran la eficiencia

Las amenazas persistentes avanzadas est¨¢n dando un golpe combinado: algunos grupos duplican sus t¨¦cnicas probadas mientras que otros se expanden y exploran nuevas t¨¢cticas.

APT34 contin¨²a reponiendo procedimientos simples creando r¨¢pidamente nuevo malware y herramientas que les permiten implementar ciclos sucesivos. Mientras tanto, Pawn Storm lanz¨® una campa?a de phishing de credenciales contra varios gobiernos en Europa que puede estar relacionada con algunas de las campa?as de retransmisi¨®n de hash Net-NTLMv2. Void Rabisu tambi¨¦n est¨¢ haciendo que su principal backdoor de malware ROMCOM sea m¨¢s eficiente y da?ino: lo simplificaron, con componentes adicionales espec¨ªficos para sus objetivos, mientras la banda invade ¨¢reas objetivo generalmente asociadas con grupos de APT que se suele considerar que est¨¢n patrocinados por el estado.

Mientras tanto, Earth Lusca ha ampliado su arsenal de Linux con el backdoor SprySOCKS y Earth Eastries usa Zingdoor como parte de su rutina para garantizar que el backdoor no se pueda descomprimir f¨¢cilmente, mientras que se utilizan ataques de degradaci¨®n (downgrade) de PowerShell y novedosas combinaciones de carga lateral de DLL para evadir la detecci¨®n.

La eficiencia con la que los grupos cibercriminales est¨¢n evolucionando y adapt¨¢ndose sugiere que est¨¢n construyendo una industria similar a las organizaciones tradicionales en tama?o, ingresos y operaciones. Nuestro estudio de principios de este a?o detalla c¨®mo las empresas de delitos cibern¨¦ticos est¨¢n operando en los mismos marcos que las empresas tradicionales.

RANSOMWARE

Las bandas de ransomware mejoran sus operaciones con t¨¢cticas eficientes, esquemas m¨¢s audaces e intercambios r¨¢pidos

Los grupos de ransomware est¨¢n trabajando de forma m¨¢s inteligente en lugar de trabajar de forma m¨¢s intensa: en 2023, se ha observado que varias familias maximizan el cifrado remoto e intermitente, adem¨¢s de abusar de m¨¢quinas virtuales no supervisadas para eludir la detecci¨®n y respuesta de endpoints (EDR).

Cifrado remoto

Observado en

??Akira

??BlackCat

??BlackMatter

??LockBit

??Royal

Cifrado intermitente

Observado en

??NoEscape

??Ransomware Play

??BlackBasta

??Agenda

??BlackCat

Abuso de VM para eludir EDR

Observado en

??Akira

??BlackCat

Las pandillas tambi¨¦n est¨¢n lanzando ataques m¨¢s audaces: los grupos prol¨ªficos en ataques que fueron algunos de los m¨¢s activos en 2023: Clop aprovech¨® vulnerabilidades importantes y BlackCat lanz¨® una nueva variante, al tiempo que estaba haciendo ±è¨²²ú±ô¾±³¦²¹ su extorsi¨®n aprovechando el requisito de divulgaci¨®n de 4?d¨ªas de la Comisi¨®n de Seguridad e Intercambio para incentivar a su v¨ªctima a comunicarse m¨¢s r¨¢pidamente con ellos. Tambi¨¦n est¨¢n haciendo cambios r¨¢pidos: Despu¨¦s de la ca¨ªda de Qakbot, BlackBasta recurri¨® al Pikabot del afiliado Water Curupira para lanzar una campa?a de spam.

Mientras tanto, el principal protagonista Cerber resurgi¨® aprovechando la vulnerabilidad de Atlassian Confluence para desplegar su rutina, mientras que los ladrones de informaci¨®n anteriormente conocidos como RedLine y Vidar ahora tambi¨¦n est¨¢n liberando rutinas de ransomware, lo que sugiere que los agentes de amenazas detr¨¢s de ellas est¨¢n diversificando sus t¨¦cnicas. Si bien el pez gordo LockBit continu¨® lanzando ataques de alto perfil en 2023, la banda lucha por mantener su gloria anterior despu¨¦s de sufrir varios problemas log¨ªsticos, t¨¦cnicos y de reputaci¨®n; a medida que lleg¨® el nuevo a?o, lanzaron una nueva versi¨®n en un esfuerzo por seguir siendo relevantes.

AMENAZAS EMERGENTES

La IA allana el camino para los ciberdelincuentes aficionados y crea campos de juego novedosos para agentes experimentados

El peligro inminente de las amenazas emergentes radica en las innovaciones que permiten las transacciones y procesos empresariales cotidianos: Las interfaces de programaci¨®n de aplicaciones (API) enfrentan varios desaf¨ªos de seguridad que pueden ser aprovechados por actores malintencionados. El Filtrado de Paquetes Berkley de malware habilitado para BPF se vislumbra en el horizonte, mientras nuestra inmersi¨®n profunda en registros de contenedores expuestos revel¨® importantes lagunas de seguridad. La seguridad general de los proveedores est¨¢ bajo el microscopio a medida que la producci¨®n de energ¨ªa distribuida (DEG, por sus siglas en ingl¨¦s) se vuelve m¨¢s prominente, as¨ª como el transporte de telemetr¨ªa de colas de mensajes (MQTT, por sus siglas en ingl¨¦s).

Si bien los grandes modelos de lenguaje todav¨ªa tienen amplias limitaciones a la hora de automatizar completamente la creaci¨®n de malware, la velocidad de aprendizaje de indicaciones anteriores es prometedora en cuanto a adaptabilidad y mejora de la eficiencia en el futuro. Aunque todav¨ªa se requiere ingenier¨ªa r¨¢pida, manejo de errores, ajuste de modelos y supervisi¨®n humana para producir resultados utilizables, con IA, ser un ciberdelincuente se est¨¢ volviendo peligrosamente m¨¢s f¨¢cil, ya que las barreras anteriores, como el lenguaje y las habilidades de codificaci¨®n, pr¨¢cticamente se han superado.

Sin embargo, la IA en 2023 se mostr¨® muy prometedora en ingenier¨ªa social: Su automatizaci¨®n result¨® m¨¢s ¨²til en la extracci¨®n de conjuntos de datos para obtener informaci¨®n procesable, mientras que la IA generativa ha hecho que el phishing sea pr¨¢cticamente sencillo con mensajes convincentes y sin errores, as¨ª como deepfakes persuasivos de audio y video.

42%

de las organizaciones de escala empresarial encuestadas utilizan activamente la IA en sus negocios*

40%

de los encuestados dicen que sus organizaciones aumentar¨¢n la inversi¨®n en IA**

1 de cada 5

Las organizaciones informan de una falta de habilidades para utilizar IA o herramientas de automatizaci¨®n*

PAISAJE DE RIESGOS

Los cibercriminales maximizan la interconectividad pospandemia y aprovechan herramientas leg¨ªtimas

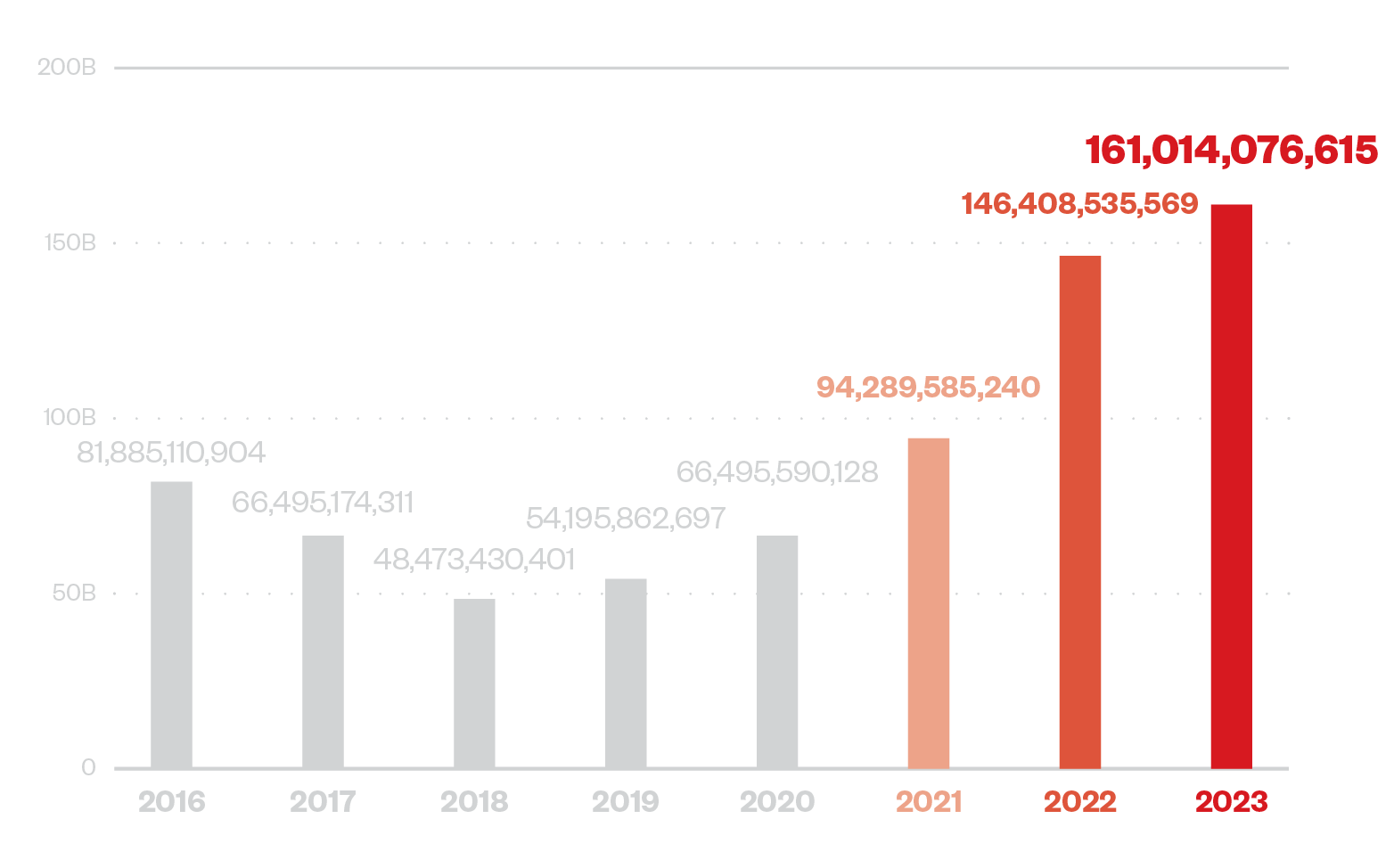

En 2023 contin¨²a el espectacular aumento en los recuentos de amenazas globales bloqueadas de la Red de Protecci¨®n Inteligente (SPN), alcanzando un nuevo pico en la tendencia alcista que comenz¨® a ra¨ªz de la pandemia. Una mirada m¨¢s cercana a la tendencia a la baja en los filtros de detecci¨®n temprana (Servicio de Email Reputation, Web Reputation) sugiere que los ciberdelincuentes podr¨ªan estar restando prioridad a objetivos m¨¢s amplios para centrarse en una mejor infiltraci¨®n, como se ve en el aumento continuo de las detecciones de endpoint (Servicio de File Reputation).

ERS

2022?79,9 B ¡ü

2023?73,9 B ¡ý

WRS

2022?2,5 B ¡ý

2023?2,4 B ¡ý

FRS

2022?60,9 B ¡ü

2023?82,1 B ¡ü

Las vulnerabilidades siguen siendo una gran preocupaci¨®n para los SOC, ya que los titulares de 2023 mostraban el aprovechamiento de servicios leg¨ªtimos de intercambio de archivos, mientras que los m¨¦todos confiables de verificaci¨®n de credenciales, como la autenticaci¨®n multifactor, pueden ser vulnerados, como en el caso de los ataques de EvilProxy. Los ciberdelincuentes tambi¨¦n utilizan plataformas de mensajer¨ªa conocidas, como Skype y Teams, en este caso DarkGate, para entregar scripts de carga VBA a las v¨ªctimas.

Mientras tanto, los agentes de amenazas est¨¢n aprovechando procesos leg¨ªtimos, como en el caso de AsyncRAT, que hace un uso indebido de aspnet_compiler.exe. Los ladrones de informaci¨®n RedLine y Vidar, as¨ª como un ataque que sugiere el regreso de Genesis Market, tambi¨¦n est¨¢n aprovechando la firma de c¨®digo de EV para evadir las medidas de seguridad. Los datos personales y procesables, como las carteras criptogr¨¢ficas y las credenciales de correo y navegador, siguen siendo el objetivo principal de los ciberdelincuentes. Las tiendas de datos en la dark web seguir¨¢n siendo un elemento b¨¢sico, con RedLine y Vidar llevando la cima en niveles de popularidad en condiciones reales. Las personas y las organizaciones deben maximizar las que les ayuden a mantener sus datos e identidad seguros a medida que la vida pospandemia lleva la mayor¨ªa de las transacciones a sistemas online.

RESUMEN DEL PANORAMA DE AMENAZAS

161014076615

N?MERO TOTAL DE AMENAZAS BLOQUEADAS EN 2023

73,8 mil millones

AMENAZAS POR EMAIL BLOQUEADAS

2,3?mil millones

URL maliciosas bloqueadas

82,1?mil millones

ARCHIVOS MALICIOSOS BLOQUEADOS

87,5 mil millones

CONSULTAS SOBRE REPUTACI?N DE CORREO ELECTR?NICO

4,1?T

CONSULTAS DE REPUTACI?N DE URL

2,3?T

CONSULTAS SOBRE REPUTACI?N DE ARCHIVOS

Like it? Add this infographic to your site:

1. Click on the box below. 2. Press Ctrl+A to select all. 3. Press Ctrl+C to copy. 4. Paste the code into your page (Ctrl+V).

Image will appear the same size as you see above.

Art¨ªculos Recientes

- Unveiling AI Agent Vulnerabilities Part I: Introduction to AI Agent Vulnerabilities

- The Ever-Evolving Threat of the Russian-Speaking Cybercriminal Underground

- From Registries to Private Networks: Threat Scenarios Putting Organizations in Jeopardy

- Trend 2025 Cyber Risk Report

- The Future of Social Engineering

Cellular IoT Vulnerabilities: Another Door to Cellular Networks

Cellular IoT Vulnerabilities: Another Door to Cellular Networks AI in the Crosshairs: Understanding and Detecting Attacks on AWS AI Services with Trend Vision One?

AI in the Crosshairs: Understanding and Detecting Attacks on AWS AI Services with Trend Vision One? Trend 2025 Cyber Risk Report

Trend 2025 Cyber Risk Report CES 2025: A Comprehensive Look at AI Digital Assistants and Their Security Risks

CES 2025: A Comprehensive Look at AI Digital Assistants and Their Security Risks