RANSOM_CRYPSHED.SZ

Troj/Ransom-AWQ (Sophos), Trojan:Win32/Bagsu!rfn (Microsoft), Trojan-Ransom.Win32.Shade.ub (Kaspersky),

Windows

Tipo de malware

Trojan

Destructivo?

No

Cifrado

³§¨ª

In the Wild:

³§¨ª

Resumen y descripci¨®n

Descarga un archivo desde un determinado localizador uniforme de recursos (URL) y le cambia el nombre posteriormente antes de almacenarlo en el sistema afectado. Despu¨¦s ejecuta los archivos descargados. Como resultado, en el sistema afectado se muestran las rutinas maliciosas de los archivos descargados.

Se conecta a determinados sitios Web para enviar y recibir informaci¨®n.

Detalles t¨¦cnicos

±õ²Ô²õ³Ù²¹±ô²¹³¦¾±¨®²Ô

Crea las siguientes copias de s¨ª mismo en el sistema afectado:

- For Windows XP and below:

- %All Users Profile%\Application Data\Windows\csrss.exe

- For Windows Vista and above:

- %All Users Profile%\Windows\csrss.exe

Infiltra los archivos siguientes:

- %User Temp%\cached-certs

- %User Temp%\cached-microdesc-consensus

- %User Temp%\cached-microdescs.new

- %User Temp%\lock

- %User Temp%\state

- %Application Data%\{8 Random Alphanumeric Characters}{Same Characters as first 8}.bmp

(Nota: %User Temp% es la carpeta Temp del usuario activo, que en el caso de Windows 2000, XP y Server 2003 suele estar en C:\Documents and Settings\{nombre de usuario}\Local Settings\Temp).

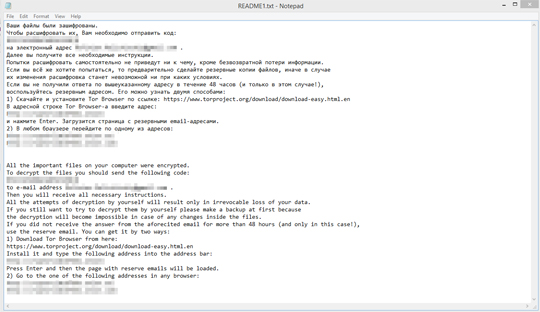

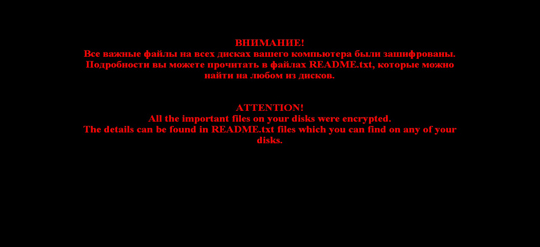

. %Application Data% es la carpeta Application Data del usuario activo, que en el caso de Windows 98 y ME suele estar ubicada en C:\Windows\Profiles\{nombre de usuario}\Application Data, en el caso de Windows NT en C:\WINNT\Profiles\{nombre de usuario}\Application Data y en el caso de Windows 2000, XP y Server 2003 en C:\Documents and Settings\{nombre de usuario}\Local Settings\Application Data).)Deja archivos de texto a modo de notas de rescate que contienen lo siguiente:

- {Root Drives}\README{number 1 to 10}.txt

- %System Root%\Users\Public\Public Desktop\README{number 1 to 10}.txt (Windows Vista and Above)

- %All Users Profile%\Desktop\README{number 1 to 10}.txt (For Windows XP and Below)

- %Desktop%\README{number 1 to 10).txt

T¨¦cnica de inicio autom¨¢tico

Agrega las siguientes entradas de registro para permitir su ejecuci¨®n autom¨¢tica cada vez que se inicia el sistema:

HKEY_CURRENT_USER\Software\Microsoft\

Windows\CurrentVersion\Run

Client Server Runtime Subsystem = "%All Users Profile%\Windows\csrss.exe" (For Windows Vista and above)

HKEY_CURRENT_USER\Software\Microsoft\

Windows\CurrentVersion\Run

Client Server Runtime Subsystem = %All Users Profile%\Application Data\Windows\csrss.exe (For Windows XP and below)

Otras modificaciones del sistema

Agrega las siguientes entradas de registro como parte de la rutina de instalaci¨®n:

HKEY_LOCAL_MACHINE\SOFTWARE\System32\

Configuration

Modifica las siguientes claves de registro:

HKEY_USERS\{SID}\Control Panel\

Desktop

Wallpaper = "%Application Data%\{8 Random clphanumeric characters}{Same characters as first 8}.bmp"

(Note: The default value data of the said registry entry is "{user-defined wallpaper}".)

HKEY_CURRENT_USER\Control Panel\Desktop

Wallpaper = "%Application Data%\{8 Random alphanumeric characters}{Same characters as first 8}.bmp"

(Note: The default value data of the said registry entry is "{user-defined wallpaper".)

Este malware establece la imagen siguiente como fondo de escritorio del sistema:

- %Application Data%\{8 random alphanumeric characters}{Same characters as first 8}.bmp

Rutina de descarga

Descarga archivos desde los siguientes localizadores uniformes de recursos (URL) y les cambia el nombre posteriormente antes de almacenarlos en el sistema afectado:

- URLs varies based from the list received from the servers

Guarda los archivos que descarga con los nombres siguientes:

- %User Temp%\{8 Random Alphanumeric Strings}.exe

(Nota: %User Temp% es la carpeta Temp del usuario activo, que en el caso de Windows 2000, XP y Server 2003 suele estar en C:\Documents and Settings\{nombre de usuario}\Local Settings\Temp).

)Despu¨¦s ejecuta los archivos descargados. Como resultado, en el sistema afectado se muestran las rutinas maliciosas de los archivos descargados.

Robo de informaci¨®n

Recopila los siguientes datos:

- Computer Information

- Network Information

- IP Address

- List of Logical Drives

- User Name

- OS Version

Otros detalles

Se conecta al sitio Web siguiente para enviar y recibir informaci¨®n:

- {BLOCKED}2ldj3v.onion\reg.php

- {BLOCKED}ldj3v.onion\prog.php

- {BLOCKED}h2ldj3v.onion\err.php

- {BLOCKED}h2ldj3v.onion\cmd.php

- {BLOCKED}2ldj3v.onion\sys.php

- {BLOCKED}.{BLOCKED}.142.118

- {BLOCKED}.{BLOCKED}.204.56

- {BLOCKED}.{BLOCKED}.3.147

Cifra los archivos con las extensiones siguientes:

- edml

- raw

- jpg

- jpeg

- jpe

- bmp

- png

- tif

- tiff

- dib

- gif

- svg

- svgz

- rle

- tga

- vda

- icb

- wbm

- wbmp

- jpf

- jpx

- jp2

- j2k

- j2c

- jpc

- avi

- mkv

- mov

- mp4

- wmv

- 3gp

- mpg

- mpeg

- m4v

- divx

- mpv

- m1v

- dat

- anim

- m4a

- qt

- 3g2

- f4v

- mkidx

- mka

- avs

- vdr

- flv

- bin

- mp3

- wav

- asx

- pls

- zip

- 7z

- rar

- tar

- gz

- bz2

- wim

- xz

- c

- h

- hpp

- cpp

- php

- php3

- php4

- php5

- py

- pl

- sln

- js

- json

- inc

- sql

- java

- class

- ini

- asm

- clx

- tbb

- tbi

- tbk

- pst

- dbx

- cbf

- crypted

- tib

- eml

- fld

- vbm

- vbk

- vib

- vhd

- 1cd

- dt

- cf

- cfu

- mxl

- epf

- vrp

- grs

- geo

- elf

- lgf

- lgp

- log

- st

- pff

- mft

- efd

- md

- dmp

- fdb

- lst

- fbk

- sw

- vdw

Sustituye los nombres de los archivos cifrados por los nombres siguientes:

- {Encrypted String}.better_call_saul

- {Original File Name}.los_pollos - if filename encryption fails

Soluciones

Step 1

Los usuarios de Windows ME y XP, antes de llevar a cabo cualquier exploraci¨®n, deben comprobar que tienen desactivada la opci¨®n Restaurar sistema para permitir la exploraci¨®n completa del equipo.

Step 3

Reiniciar en modo seguro

Step 4

Eliminar este valor del Registro

Importante: si modifica el Registro de Windows incorrectamente, podr¨ªa hacer que el sistema funcione mal de manera irreversible. Lleve a cabo este paso solo si sabe c¨®mo hacerlo o si puede contar con ayuda de su administrador del sistema. De lo contrario, lea este antes de modificar el Registro del equipo.

- For Windows XP and below:

In HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run- Client Server Runtime Subsystem = "%All Users Profile%\Application Data\Windows\csrss.exe"

- Client Server Runtime Subsystem = "%All Users Profile%\Application Data\Windows\csrss.exe"

- For Windows Vista and above:

In HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run- Client Server Runtime Subsystem = "%All Users Profile%\Windows\csrss.exe"

- Client Server Runtime Subsystem = "%All Users Profile%\Windows\csrss.exe"

Step 5

Eliminar esta clave del Registro

Importante: si modifica el Registro de Windows incorrectamente, podr¨ªa hacer que el sistema funcione mal de manera irreversible. Lleve a cabo este paso solo si sabe c¨®mo hacerlo o si puede contar con ayuda de su administrador del sistema. De lo contrario, lea este antes de modificar el Registro del equipo.

- In HKEY_LOCAL_MACHINE\SOFTWARE\System32

- Configuration

- Configuration

Step 6

Restaurar este valor del Registro modificado

Importante: si modifica el Registro de Windows incorrectamente, podr¨ªa hacer que el sistema funcione mal de manera irreversible. Lleve a cabo este paso solo si sabe c¨®mo hacerlo o si puede contar con ayuda de su administrador del sistema. De lo contrario, lea este antes de modificar el Registro del equipo.

- In HKEY_USERS\{SID}\Control Panel\Desktop

- From: Wallpaper = "%Application Data%\{8 Random clphanumeric characters}{Same characters as first 8}.bmp"

To: Wallpaper = "{user-defined wallpaper}"

- From: Wallpaper = "%Application Data%\{8 Random clphanumeric characters}{Same characters as first 8}.bmp"

- In HKEY_CURRENT_USER\Control Panel\Desktop

- From: Wallpaper = "%Application Data%\{8 Random alphanumeric characters}{Same characters as first 8}.bmp"

To: Wallpaper = "{user-defined wallpaper}"

- From: Wallpaper = "%Application Data%\{8 Random alphanumeric characters}{Same characters as first 8}.bmp"

Step 7

Buscar y eliminar este archivo

- %User Temp%\cached-certs

- %User Temp%\cached-microdesc-consensus

- %User Temp%\cached-microdescs.new

- %User Temp%\lock

- %User Temp%\state

- %Application Data%\{8 Random Alphanumeric Characters}{Same Characters as first 8}.bmp

- {Root Drives}\README{number 1 to 10}.txt

- %System Root%\Users\Public\Public Desktop\README{number 1 to 10}.txt (For Windows Vista and Above)

- %All Users Profile%\Desktop\README{number 1 to 10}.txt (For Windows XP and Below)

- %Desktop%\README{number 1 to 10).txt

Step 9

Reinicie en modo normal y explore el equipo con su producto de live casino online para buscar los archivos identificados como RANSOM_CRYPSHED.SZ En caso de que el producto de live casino online ya haya limpiado, eliminado o puesto en cuarentena los archivos detectados, no ser¨¢n necesarios m¨¢s pasos. Puede optar simplemente por eliminar los archivos en cuarentena. Consulte esta para obtener m¨¢s informaci¨®n.

Step 10

Restablecer las propiedades del escritorio

Rellene nuestra encuesta!