Prognozy bezpiecze¿¢stwa

Krytyczna skalowalno??: Prognozy live casino online dotycz?ce bezpiecze¿¢stwa na rok 2024

Pobierz Krytyczna skalowalno??: Prognozy live casino online dotycz?ce bezpiecze¿¢stwa na rok 2024

Rok 2024 b?dzie ?r¿«d?em licznych nowych wyzwa¿¢ dla cyberbezpiecze¿¢stwa. W miar? post?puj?cej cyfryzacji, tak na gruncie gospodarki, jak i polityki, przedsi?biorstwa b?d? coraz szerzej wykorzystywa? sztuczn? inteligencj? i uczenie maszynowe (AI/ML), chmur? oraz technologie Web3. Oczekuje si?, ?e innowacje te przynios? im korzy?ci, ale dadz? te? do r?ki nowe narz?dzia cyberprzest?pcom, zwi?kszaj?ce szanse na du?e zyski i sprawniejsze dzia?anie w szerszych strefach wp?ywu oraz atakowanie precyzyjnie wybranych ofiar.

Chc?c sprosta? zmieniaj?cym si? potrzebom swoich organizacji, liderzy staj? przed wyj?tkowym wyzwaniem: musz? znale?? r¿«wnowag? mi?dzy prognozowaniem a odporno?ci? operacyjn? opart? na inwestycjach w technologi?. W tym raporcie szczeg¿«?owo opisujemy g?¿«wne punkty krajobrazu zagro?e¿¢ w nadchodz?cym roku wraz z analiz? i zalecanymi ?rodkami ?agodz?cymi, opracowanymi przez zesp¿«? ekspert¿«w ds. cyberbezpiecze¿¢stwa live casino online, by pom¿«c decydentom w podj?ciu ?wiadomych wybor¿«w na kolejny rok.

?

?

Wdra?anie chmury staje si? coraz istotniejszym elementem transformacji biznesowej, a rutynowe skanowanie pod k?tem z?o?liwego oprogramowania i luk w zabezpieczeniach to dzi? za ma?o, by zapewni? odpowiedni? ochron? organizacji. W roku 2024 ?rodowiska chmurowe b?d? obszarem zintensyfikowanej aktywno?ci robak¿«w tworzonych na zam¿«wienie, a b??dne konfiguracje b?d? ?atwym punktem wej?cia dla atakuj?cych.

Wystarczy jeden udany exploit, zw?aszcza przez b??dnie skonfigurowane interfejsy API w takich aplikacjach jak Kubernetes, Docker i WeaveScope, by za pomoc? robak¿«w doprowadzi? do szybkiego rozprzestrzenienia si? z?o?liwego kodu w ?rodowiskach chmurowych. Ataki te wykorzystuj? bowiem wzajemne po??czenia í¬ korzy??, dla kt¿«rej chmura zosta?a stworzona í¬ na szkod? tego ?rodowiska.

?

Zatruwanie danych sprawi, ?e modele uczenia maszynowego (ML) stan? si? atrakcyjn? i rozleg?? powierzchni? ataku dla z?o?liwych podmiot¿«w, poniewa? mo?na bardzo wiele zyska? przy bardzo niewielkim ryzyku. W?amanie do modelu ML mo?e da? dost?p do poufnych danych w celu ich pozyskania, napisania z?o?liwych instrukcji czy dostarczenia stronniczych tre?ci, mog?cych skutkowa? niezadowoleniem u?ytkownik¿«w lub potencjalnymi konsekwencjami prawnymi.

Walidacja i uwierzytelnianie zbior¿«w danych u?ywanych do szkolenia algorytm¿«w b?dzie coraz cz??ciej konieczno?ci?, zwa?ywszy ?e dla wielu firm ML jest wci?? kosztown? integracj?. Przedsi?biorstwa, kt¿«re zdecyduj? si? przenie?? swoje algorytmy do chmury w celu obni?enia koszt¿«w, b?d? te? bardziej nara?one, poniewa? b?d? polega? na danych pochodz?cych z jezior danych innych firm i federacyjnych system¿«w uczenia si?. B?d? one ca?kowicie zale?ne od zbior¿«w danych przechowywanych w chmurze strze?onych przez systemy, kt¿«re do nich nie nale??.

?

Innowacje technologiczne upraszczaj? operacje biznesowe, a wraz z tym trendem zwi?ksza si? potencjalna powierzchnia ataku. Nasilenie si? atak¿«w w ?a¿¢cuchu dostaw oprogramowania coraz silniej wymusza na przedsi?biorstwach stosowanie narz?dzi bezpiecze¿¢stwa aplikacji w celu zapewnienia przejrzysto?ci swoich system¿«w nieustannej integracji i gotowo?ci (CI/CD).

Cyberprzest?pcy mog? bra? na cel dostawc¿«w o s?abych zabezpieczeniach, aby uzyska? dost?p do powszechnie u?ywanego oprogramowania i przenikn?? do ?a¿¢cucha dostaw. Ostatecznie jednak najwi?ksze konsekwencje ponios? u?ytkownicy ko¿¢cowi. W 2024 roku dostawcy musz? mie? na uwadze, ?e ambitni cyberprzest?pcy b?d? atakowali u ?r¿«d?a; wezm? na cel sam kod, na kt¿«rym zbudowana jest infrastruktura IT, koncentruj?c si? na komponentach dostarczanych zewn?trznie, takich jak biblioteki, potoki i kontenery.

- Zbieranie po?wiadcze¿¢

- Przejmowanie zasob¿«w

- Kopanie kryptowalut

- Atakami typu DDoS (Distributed Denial of Service)

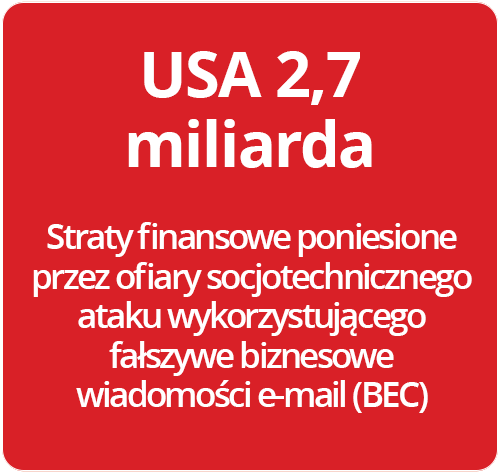

Spear phishing, harpoon whaling i wirtualne porwania to tylko wierzcho?ek g¿«ry lodowej, je?li chodzi o potencjaln? rol? sztucznej inteligencji w cyberprzest?pczych planach. Przewidujemy, ?e w 2024 roku klonowanie g?osu, kt¿«re ju? teraz jest pot??nym narz?dziem do kradzie?y to?samo?ci i in?ynierii spo?ecznej, b?dzie odgrywa? centraln? rol? w ukierunkowanych oszustwach.

Pomimo zamkni?cia w sierpniu 2023 r. WormGPT í¬ z?o?liwego du?ego modelu j?zykowego [Large Language Model, LLM) í¬ spodziewamy si?, ?e w dark webie b?d? powstawa?y kolejne tego typu twory. Cyberprzest?pcy z pewno?ci? znajd? te? inne metody u?ywania sztucznej inteligencji do w?asnych cel¿«w. Cho? przepisy reguluj?ce wykorzystanie generatywnej AI nie zosta?y jeszcze uchwalone, bardzo wa?ne jak najszersze wdra?anie zasad Zero Trust i wzmo?enie czujno?ci w ochronie przedsi?biorstw, by nie pa?? ofiar? oszustw opartych na sztucznej inteligencji.

W roku 2024 spodziewamy si? ukierunkowanych atak¿«w na prywatne blockchainy, z kt¿«rych korzysta coraz wi?cej przedsi?biorstw z uwagi na ni?sze koszty. Te prywatne blockchainy s? zazwyczaj s?abiej testowane pod k?tem warunk¿«w skrajnych i nie oferuj? takiej samej odporno?ci co ich publiczne odpowiedniki, stawiaj?ce czo?a ci?g?ym atakom. Cyberprzest?pcy b?d? wi?c prawdopodobnie bra? za cel uprawnienia administracyjne do tych pierwszych.

Z?o?liwi aktorzy b?d? te? coraz ch?tniej u?ywa? technologii Web3, co w 2024 roku mo?e doprowadzi? do powstania pierwszych grup przest?pczych w ca?o?ci dzia?aj?cych w oparciu o zdecentralizowane organizacje autonomiczne (Decentralized Autonomous Organizations, DAO) i zarz?dzane przez samowykonuj?ce si? inteligentne kontrakty hostowane w sieciach blockchain. Pierwsze zwiastuny tych dzia?a¿¢ wiedzieli?my ju? na przyk?adzie z?o?liwego mno?enia warstwy z?o?ono?ci za pomoc? inteligentnych kontrakt¿«w w atakach kryptowalutowych na zdecentralizowane platformy finansowe.

?

Przedsi?biorstwa odwa?nie stawiaj?ce na modele ML, generatywne narz?dzia AI, sieci blockchain i chmur? w nadziei na wzrost produktywno?ci powinny by? wyczulone na nieoczywiste i nieoczekiwane trudno?ci, kt¿«re z pewno?ci? pojawi? si? wraz z tymi innowacjami. Aby obroni? si? przed stale ewoluuj?cymi cyberzagro?eniami w przysz?ym roku, firmy takie b?d? musia?y zachowa? czujno?? i ?wiczy? odporno?? na ka?dym etapie cyklu ?ycia zagro?enia, a tak?e realizowa? wielowymiarow? strategi? bezpiecze¿¢stwa opart? na zaufanej i przysz?o?ciowej analizie zagro?e¿¢.

Like it? Add this infographic to your site:

1. Click on the box below. 2. Press Ctrl+A to select all. 3. Press Ctrl+C to copy. 4. Paste the code into your page (Ctrl+V).

Image will appear the same size as you see above.

- Unveiling AI Agent Vulnerabilities Part I: Introduction to AI Agent Vulnerabilities

- The Ever-Evolving Threat of the Russian-Speaking Cybercriminal Underground

- From Registries to Private Networks: Threat Scenarios Putting Organizations in Jeopardy

- Trend 2025 Cyber Risk Report

- The Future of Social Engineering

Cellular IoT Vulnerabilities: Another Door to Cellular Networks

Cellular IoT Vulnerabilities: Another Door to Cellular Networks AI in the Crosshairs: Understanding and Detecting Attacks on AWS AI Services with Trend Vision One?

AI in the Crosshairs: Understanding and Detecting Attacks on AWS AI Services with Trend Vision One? Trend 2025 Cyber Risk Report

Trend 2025 Cyber Risk Report CES 2025: A Comprehensive Look at AI Digital Assistants and Their Security Risks

CES 2025: A Comprehensive Look at AI Digital Assistants and Their Security Risks