Nieustanne Zmiany: Roczny raport na temat stanu bezpiecze¿¢stwa live casino online 2020

Pobierz Roczny raport na temat stanu bezpiecze¿¢stwa live casino online 2020: nieustanne zmiany

Dla wielu organizacji rok 2020 r. by? bardzo trudny i wymagaj?cy pod wieloma wzgl?dami. Powa?ne incydenty, przechodzenie na zdalny tryb pracy i inne rewolucyjne zmiany zmusi?y organizacje do zrewidowania wielu zasad i ustale¿¢. Pokonane przez nie trudno?ci utorowa?y drog? do stworzenia alternatywnych rozwi?za¿¢ uwzgl?dniaj?cych zar¿«wno ludzk?, jak i technologiczn? perspektyw?.

Jednak dla cyberprzest?pc¿«w ten rok obfitowa? w wyj?tkowe mo?liwo?ci. Wiele wa?nych wydarze¿¢ zosta?o przez nich wykorzystanych do uzyskania nielegalnego przychodu. Przy u?yciu starych i nowych technik wykorzystywali luki bezpiecze¿¢stwa, b??dy konfiguracji i inne niedoci?gni?cia system¿«w zabezpiecze¿¢, kt¿«re nieuchronnie musia?y powsta? podczas pospiesznego wdra?ania technologii w reakcji na panuj?c? na ?wiecie sytuacj?.

W naszym przygl?damy si? poprzedniemu rokowi, kt¿«ry by? wyj?tkowy pod ka?dym wzgl?dem. Analizujemy najwa?niejsze kwestie dotycz?ce bezpiecze¿¢stwa, kt¿«re pojawi?y si? w 2020 r., oraz dajemy porady, jak odnale?? si? w tym radykalnie innym ?wiecie, z kt¿«rych mog? skorzysta? zar¿«wno osoby indywidualne, jak i organizacje.

Ukierunkowane ataki

Ransomware

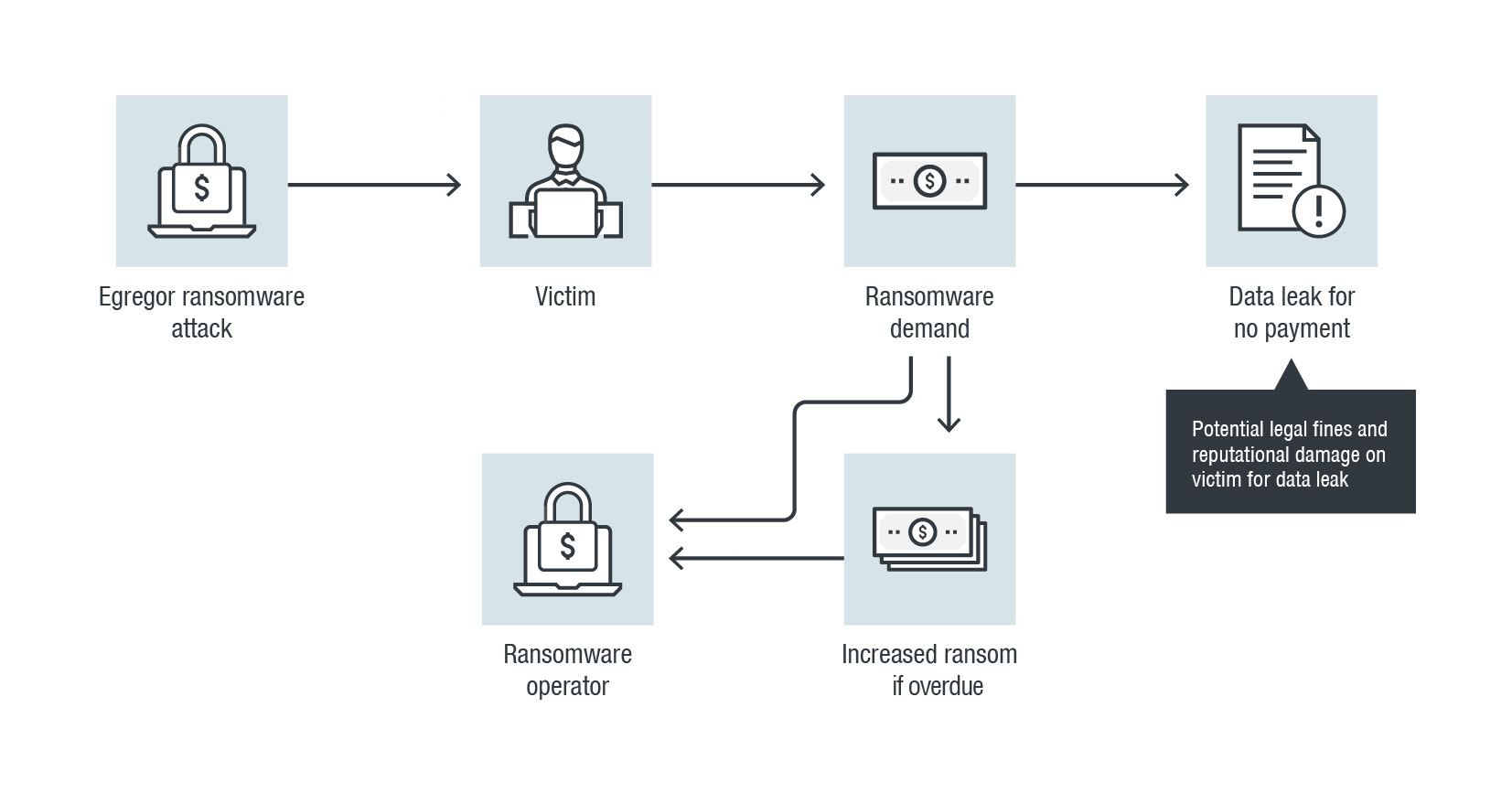

Operatorzy ransomware zmaksymalizowali swoje zyski dzi?ki zastosowaniu podw¿«jnej strategii. Po pierwsze zarabiali na okupach za przywr¿«cenie ofiarom dost?pu do zaszyfrowanych danych (posuwali si? nawet do podwy?szania stawki za zw?ok?), a po drugie grozili wra?liwych informacji w przypadku braku wp?aty. Zaatakowane w ten spos¿«b organizacje by?y wi?c nara?one nie tylko na utrat? danych, ale r¿«wnie? na ryzyko poniesienia strat wizerunkowych. Zasadnicze znaczenie zaatakowanych jednostek dla ich w?a?cicieli í¬ w?r¿«d kt¿«rych znalaz?y si? agencje i firmy z sektor¿«w rz?dowego, bankowego, produkcyjnego i s?u?by zdrowia í¬ zwi?ksza?o presj? na to, by spe?ni? ??dania przest?pc¿«w.

Por¿«wnanie danych liczbowych dotycz?cych nowych rodzin ransomware w latach 2019 i 2020

10 bran?, kt¿«re najcz??ciej by?y celem atak¿«w ransomware w 2020 roku

Nowy wirus Egregor, kt¿«ry zaznaczy? swoj? obecno?? w ostatnich miesi?cach, wzi?? na celownik cele wysokiej klasy, w tym najwi?ksze organizacje z sektor¿«w handlu detalicznego, gier i zasob¿«w ludzkich, oraz stosowa? podw¿«jn? strategi? zastraszania.

Ataki na ?a¿¢cuchy dostaw

Cho? organizacje wzmocni?y swoje zabezpieczenia, przest?pcy i tak byli w stanie dostawa? si? do ich system¿«w, ?ami?c zabezpieczenia ich partner¿«w z ?a¿¢cucha dostaw. Cyberprzest?pcy wykorzystywali zaufane stosunki mi?dzy firmami i ich dostawcami, co pozwala?o im na wdarcie si? do system¿«w organizacji docelowych.

Jednym z najg?o?niejszych atak¿«w z wykorzystaniem ?a¿¢cucha dostaw w ostatnim czasie by? grudniowy atak na system zarz?dzania sieci? Orion firmy . W niekt¿«rych kompilacjach Oriona przest?pcy ukryli luk? bezpiecze¿¢stwa, kt¿«ra umo?liwi?a im w?amanie si? na serwery, na kt¿«rych dzia?a?o to oprogramowanie. Kiedy odpowiednia aktualizacja zosta?a rozes?ana do klient¿«w, hakerzy zyskali mo?liwo?? instalacji ▓·▓╣│ª░ý╗Õ┤Ã┤Ã░¨¿«À╔, kt¿«re dawa?y im pe?ny dost?p do sieci i umo?liwia?y wykonywanie szerokiego wachlarza szkodliwych dzia?a¿¢. Wzi?wszy pod uwag? niekt¿«rych cel¿«w atak¿«w, w?r¿«d kt¿«rych znalaz?y si? wa?ne agencje rz?du USA, nale?y przyj??, ?e ca?a ta sprawa mog?a mie? bardzo powa?ne skutki.

Zagro?enia wywo?ane przez pandemi?

Oszustwa zwi?zane z Covid-19

Podczas gdy Covid-19 zbiera? ?miertelne ?niwo na ca?ym ?wiecie, przest?pcy wykorzystywali niepokoje i niepewno?? zwi?zane z pandemi? do swoich niecnych cel¿«w. Zdecydowana wi?kszo?? wykrytych przez nas zagro?e¿¢ zwi?zanych z Covid-19 mia?a posta? z?o?liwego spamu, maj?cego na celu wy?udzenie danych osobowych i finansowych. Wi?kszo?? z tych wiadomo?ci e-mail pochodzi?a z USA, Niemiec i Francji, a wi?c z kraj¿«w, kt¿«re jednocze?nie zosta?y najbardziej dotkni?te przez epidemi?. Oszu?ci wykorzystywali niepok¿«j i panuj?ce poczucie zagro?enia, podsuwaj?c ofiarom mi?dzy innymi materia?y na temat ?rodk¿«w stymuluj?cych odporno?? przeciw Covid-19 czy prac nad szczepionkami. Oszu?ci pos?uguj?cy si? technik? business email compromise (BEC) tak?e ob?owili si? na pandemii: W temacie wi?kszo?ci wykrytych przez nas wiadomo?ci BEC znajdowa?a si? wzmianka o Covid-19.

??CZNIE: 16,393,564

Rozk?ad zagro?e¿¢ zwi?zanych z Covid-19 wykrytych w 2020 r. wg typu

??CZNIE: 16,393,564

Rozk?ad zagro?e¿¢ zwi?zanych z Covid-19 wykrytych w 2020 r. wg kraju

Wyzwania zwi?zane z prac? zdaln?

Od kiedy pandemia zmusi?a organizacje do przej?cia na tryb pracy zdalnej, bardzo wa?nym ogniwem ?a¿¢cucha zabezpiecze¿¢ po??cze¿¢ sieciowych przed zagro?eniami z zewn?trz sta?y si? wirtualne sieci prywatne (VPN). Jednak oprogramowanie VPN, jak ka?de inne, tak?e mo?e kry? luki bezpiecze¿¢stwa umo?liwiaj?ce hakerom kradzie? poufnych informacji i szpiegowanie docelowego systemu. Tylko jedna luka w oprogramowaniu VPN, , jest odpowiedzialna za prawie 800 000 wykry? w 2020 roku, a wykorzystywano j? w atakach maj?cych na celu . Ponadto przest?pcy znale?li tak?e inne sposoby na wykorzystanie sieci VPN w swoich atakach: We wrze?niu odkryli?my przypadek ukrycia w instalatorze VPN backdoora Bladabindi, za pomoc? kt¿«rego mo?na zbiera? informacje z zainfekowanych komputer¿«w.

Ponadto zmiana sposobu pracy na zdalny spowodowa?a wzrost zainteresowania komunikatorami, takimi jak na przyk?ad Zoom, Slack czy Discord. To z kolei poci?gn??o za sob? wzrost liczby atak¿«w z wykorzystaniem tych aplikacji: od ?art¿«w i z?o?liwych instalator¿«w Zoom, przez wariant ransomware wykorzystuj?cy elementy webhook Slack, po kampanie spamu z wykorzystaniem Discord jako wektora podania wirusa.

Liczby wykry? wa?nych luk w oprogramowaniu VPN w 2020 r.

Zagro?enia chmury i IoT

Zagro?enia chmury

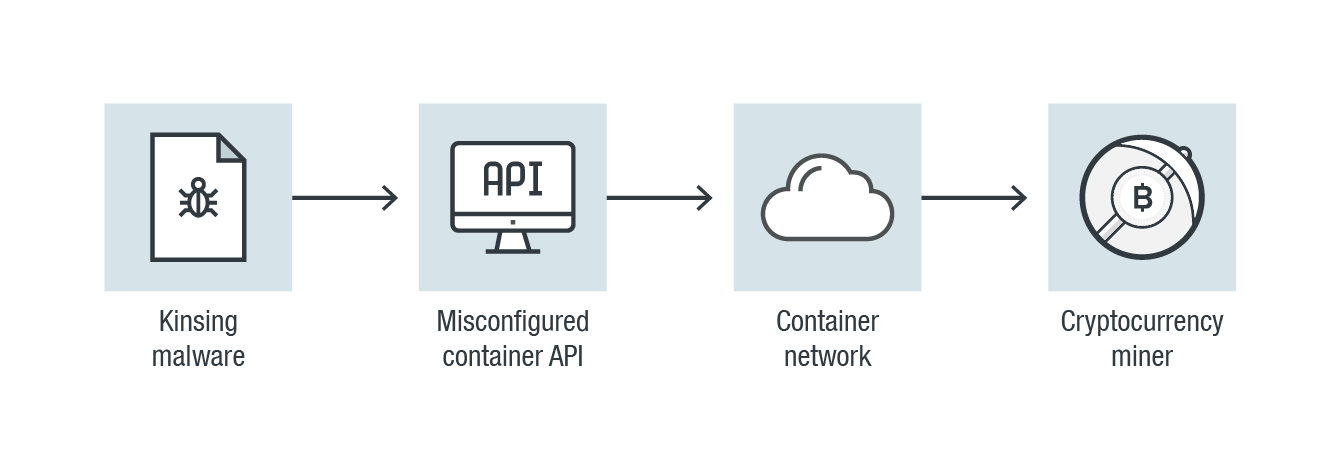

W 2020 roku chmura sta?a si? jeszcze istotniejszym zasobem w dzia?alno?ci wielu organizacji. Mimo to prawid?owa konfiguracja zasob¿«w i us?ug chmurowych wci?? stanowi powa?ne wyzwanie. W kwietniu na przyk?ad ujawniono, ?e hakerom uda?o si? wprowadzi? koparki kryptowalut do ?le skonfigurowanych port¿«w API demon¿«w Dockera z pomoc? z?o?liwego oprogramowania Kinsing. Natomiast w pa?dzierniku informowali?my o ataku na API Dockera w celu przes?ania kodu pow?oki Metasploit Framework (MSF) í¬ to by? pierwszy odnotowany przez nas przypadek wykorzystania tej techniki.

Ponadto w 2020 roku opublikowali?my nasze ustalenia dotycz?ce tego, w jaki spos¿«b przest?pcy wykorzystuj? podziemn? infrastruktur? chmurow?. W podziemiu cyberprzest?pcy regularnie si? ze sob? kontaktuj? i robi? interesy. Czasami podzlecaj? wykonywanie niekt¿«rych zada¿¢, tym samym komercjalizuj?c us?ugi podziemne. Niekt¿«rzy cyberprzest?pcy sprzedaj? w podziemiu zbiory kradzionych danych, kt¿«re reklamuj? jako ?chmury dziennik¿«wí▒ (clouds of logs).

Ataki na IoT

Uwadze cyberprzest?pc¿«w nie umkn?? r¿«wnie? fakt rosn?cego uzale?nienia organizacji i ich pracownik¿«w od Internetu rzeczy (IoT). Ten problem nale?y potraktowa? bardzo powa?nie, poniewa? urz?dzenia pod??czone do sieci domowych mog? zosta? wykorzystane do uzyskania dost?pu do sieci firmowych, z kt¿«rymi s? po??czone. Szczeg¿«lnie podatne na ataki s? routery, zw?aszcza ?e nacisk na kwestie bezpiecze¿¢stwa w domach prywatnych jest znacznie mniejszy ni? w biurze.

W 2020 roku zaobserwowali?my trzykrotny wzrost liczby atak¿«w przychodz?cych w stosunku do roku 2019 i dwukrotny wzrosty liczby atak¿«w wychodz?cych w por¿«wnaniu do tego roku.

Por¿«wnanie liczby wykrytych mo?liwych atak¿«w przychodz?cych w 2019 i 2020 roku

Por¿«wnanie liczby wykrytych mo?liwych atak¿«w wychodz?cych w 2019 i 2020 roku

Krajobraz zagro?e¿¢

57,262,610,930

25,825,951,753

31,436,659,177

Zablokowane zagro?enia w poczcie elektronicznej

3,698,445,871?

1,028,006,974

2,670,438,897

Zablokowane z?o?liwe pliki

1,676,675,194

969,254,232

707,420,962

Zablokowane z?o?liwe adresy URL

79,743,156,637?

36,271,603,944

43,471,552,693

Zapytania o reputacj? wiadomo?ci e-mail

1,523,957,334,514?

708,757,638,233

815,199,696,281

Zapytania o reputacj? plik¿«w

2,338,754,688,044

1,006,547,423,405

1,332,207,264,639

Zapytania o reputacj? adres¿«w URL

Por¿«wnanie liczby blokad niebezpiecznych wiadomo?ci e-mail, plik¿«w i adres¿«w URL z zapytaniami dotycz?cymi reputacji poczty elektronicznej, plik¿«w i adres¿«w URL w pierwszej i drugiej po?owie 2020 roku

Por¿«wnanie liczby zablokowanych z?o?liwych aplikacji dla systemu Android zablokowanych w latach 2019 i 2020

Por¿«wnanie liczby wykrytych pr¿«b ataku typu BEC w latach 2019 i 2020

, aby dowiedzie? si? wi?cej o najwa?niejszych problemach dotycz?cych cyberbezpiecze¿¢stwa w 2020 roku oraz aby pozna? najskuteczniejsze strategie obrony przez istniej?cymi i maj?cymi si? pojawi? zagro?eniami.

Pobierz Roczny raport na temat stanu bezpiecze¿¢stwa live casino online 2020: Roczny raport na temat stanu bezpiecze¿¢stwa live casino online 2020

Like it? Add this infographic to your site:

1. Click on the box below. 2. Press Ctrl+A to select all. 3. Press Ctrl+C to copy. 4. Paste the code into your page (Ctrl+V).

Image will appear the same size as you see above.

- Unveiling AI Agent Vulnerabilities Part I: Introduction to AI Agent Vulnerabilities

- The Ever-Evolving Threat of the Russian-Speaking Cybercriminal Underground

- From Registries to Private Networks: Threat Scenarios Putting Organizations in Jeopardy

- Trend 2025 Cyber Risk Report

- The Future of Social Engineering

Cellular IoT Vulnerabilities: Another Door to Cellular Networks

Cellular IoT Vulnerabilities: Another Door to Cellular Networks AI in the Crosshairs: Understanding and Detecting Attacks on AWS AI Services with Trend Vision One?

AI in the Crosshairs: Understanding and Detecting Attacks on AWS AI Services with Trend Vision One? Trend 2025 Cyber Risk Report

Trend 2025 Cyber Risk Report CES 2025: A Comprehensive Look at AI Digital Assistants and Their Security Risks

CES 2025: A Comprehensive Look at AI Digital Assistants and Their Security Risks