Ochrona zwi?kszaj?cej si? powierzchni ataku: Pó?roczny raport live casino online 2022 na temat sytuacji w bran?y cyberbezpiecze¿¢stwa

Na pocz?tku 2022 roku wiele firm z ca?ego ?wiata prosi?o o powr¿«t wi?kszo??, je?li nie wszystkich, pracownik¿«w do biur w pe?nym wymiarze godzin. To zjawisko trafnie nazwano í░Wielkim Powrotemí▒.?Niekt¿«re inne firmy wybra?y jednak na sta?e prac? hybrydow? lub zdaln?. Rozproszone ?rodowisko pracy w po??czeniu i poszerzon? powierzchnia atak¿«w cyfrowych sprawi?y, ?e zabezpieczenie r¿«?nych struktur pracy sta?o si? dla zespo?¿«w ds. cyberbezpiecze¿¢stwa jeszcze trudniejsze í¬ cyberprzest?pcy b?yskawicznie wykorzystuj? to do przeprowadzania atak¿«w na zasoby o krytycznym znaczeniu i wykorzystywania luk w zabezpieczeniach.

Atakuj?cy cz?sto sk?aniali si? ku metodom takim jak ransomware-as-a-service (RaaS), kt¿«re pozwalaj? na szybsz? implementacj? i uzyskanie wi?kszych okup¿«w. Podczas g?o?nych atak¿«w korzystali te? z relatywnie nowych rodzin ransomware oraz cz??ciej za cel obierali systemy linuksowe. Osoby pos?uguj?ce si? ransomware ucieka?y si? r¿«wnie? do nowych oraz wielokrotnie sprawdzonych metod ataku na ?rodowiska chmurowe.

W naszym p¿«?rocznym podsumowaniu przedstawiamy najistotniejsze historie zwi?zane z bezpiecze¿¢stwem, kt¿«re wywar?y znaczny wp?yw na krajobraz zagro?e¿¢ w pierwszej po?owie roku.

Atakuj?cy powracaj? do trojana Emotet, powoduj?c blokad? system¿«w Linux

W styczniu 2021 r. mi?dzynarodowe organa ?cigania i s?downicze doprowadzi?y do likwidacji infrastruktury botnet¿«w Emotet. ?Jednak ju? po 10 miesi?cach t? sam? infrastruktur? wykorzystano do . Pod koniec 2021 roku badacze z AdvIntel stwierdzili, ?e do przyczynili si? atakuj?cy wykorzystuj?cy ransomware Conti. W maju 2022 roku odkryli?my nowe warianty trojana Emotet, kt¿«rego celem by?o nak?onienie ofiar do skorzystania ze z?o?liwych ??czy i w??czenie zawarto?ci mark z zastosowaniem starych i u?ywanych wcze?niej technik.

W ramach atak¿«w typu malware-as-a-service (MaaS) przest?pcy u?ywali trojana Emotet jako modu?u ?aduj?cego do wdro?enia Conti i innych rodzin ransomware w systemach zainfekowanych przez Emotet, kt¿«re wed?ug nich mog?yby przynie?? im zyski. Jest to zgodne z naszymi prognozami dotycz?cymi bezpiecze¿¢stwa na 2022 rok, w kt¿«rych informowali?my, ?e zaawansowane rozwi?zania malware rozrosn? si? do rozmiar¿«w bardzo powa?nych zagro?e¿¢ w zwi?zku z tym, ?e przest?pcy wykorzystuj?cy ransomware b?d? w??cza? je do swoich atak¿«w.

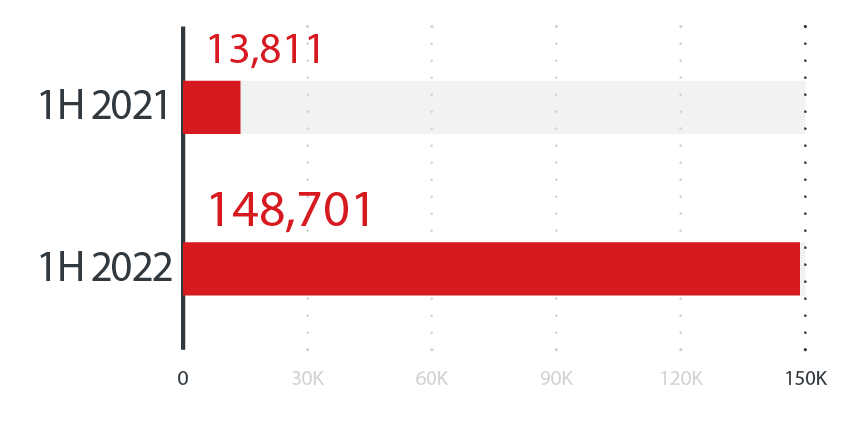

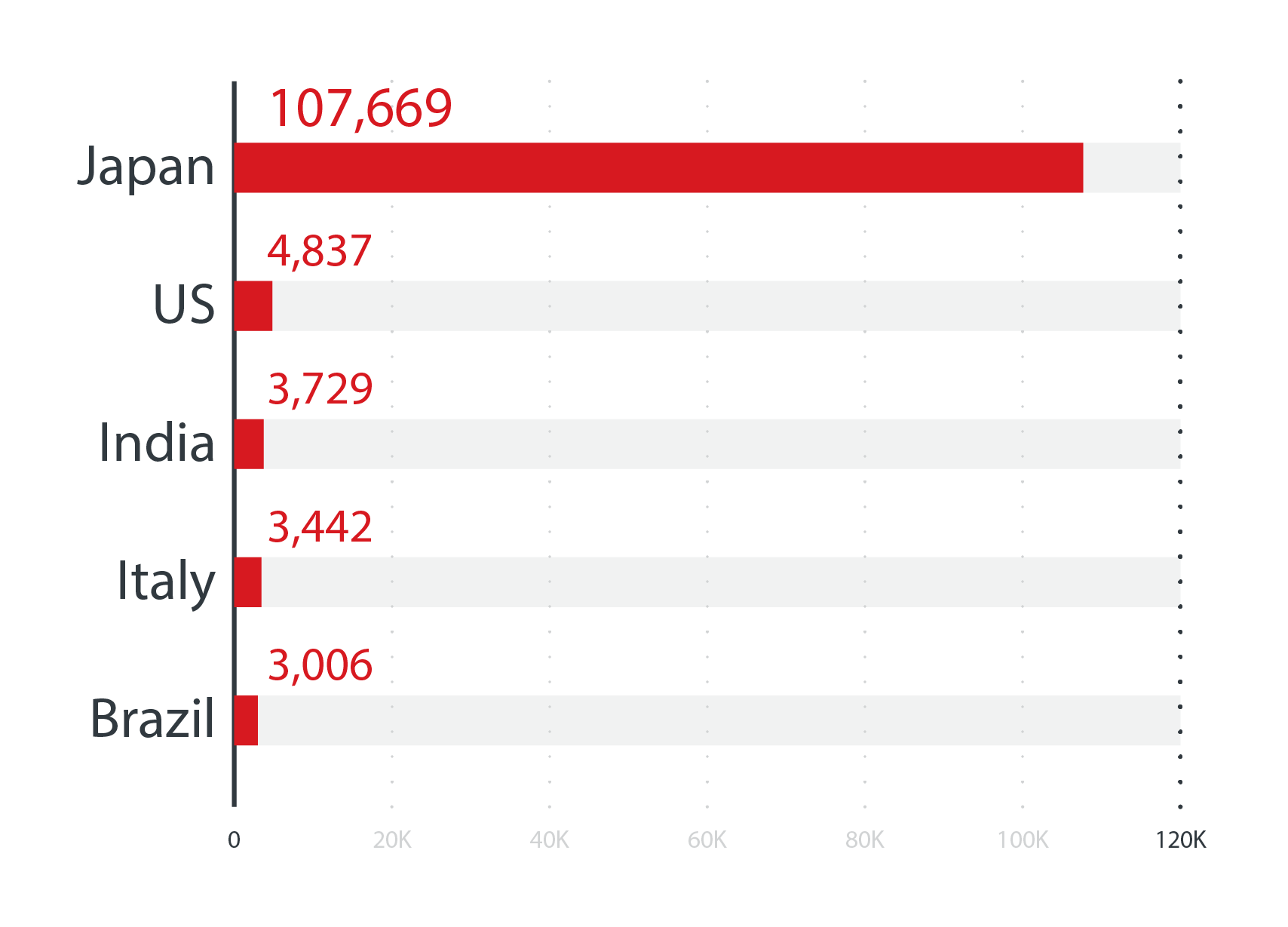

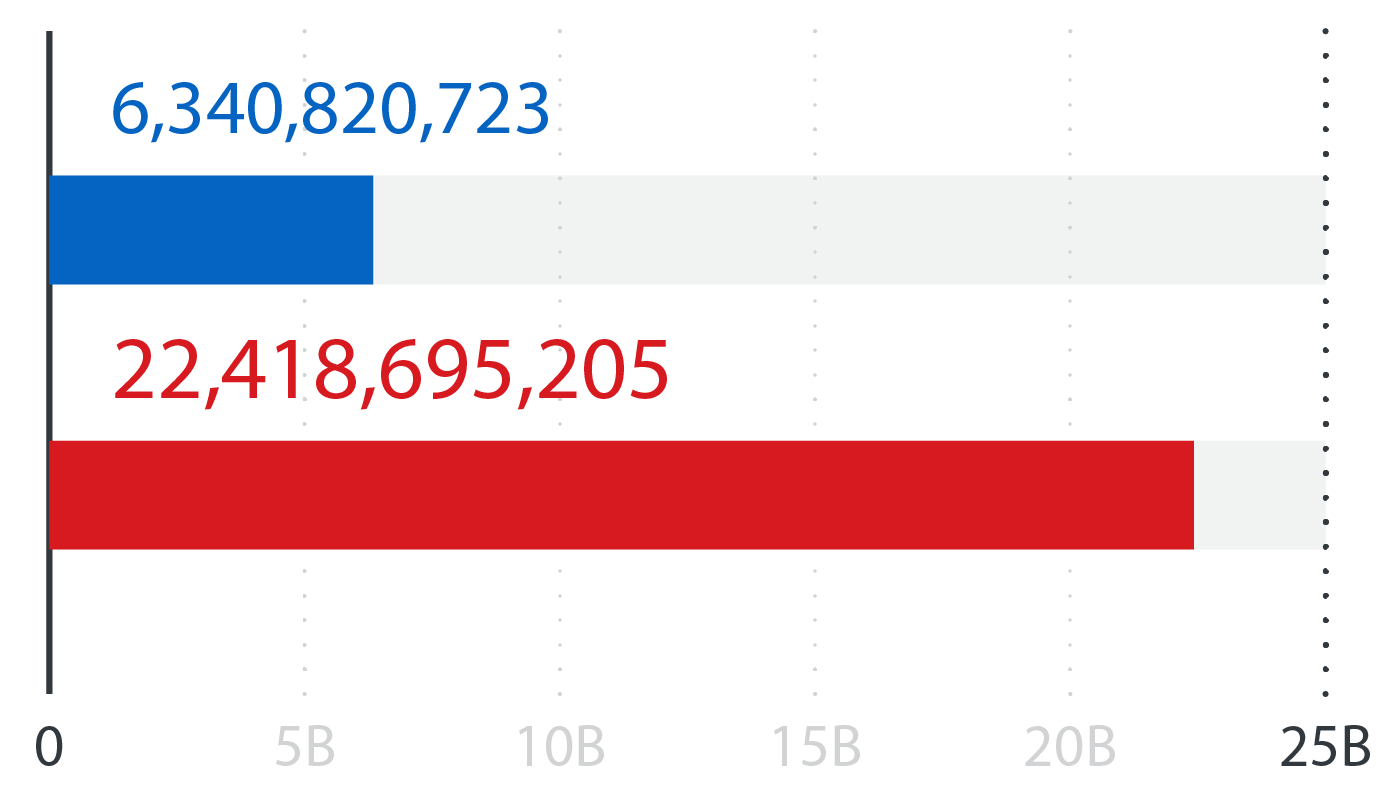

Dane z live casino online Smart Protection Network (SPN) pokazuj?, ?e Emotet w 2022 roku mia? si? doskonale. W pierwszej po?owie 2022 roku odnotowano ogromny wzrost wykry? trojana Emotet, kt¿«ry osi?gn?? 976,7% w por¿«wnaniu z pierwsz? po?ow? 2021 roku, przy czym najwi?cej przypadk¿«w wykrycia zarejestrowano w Japonii.

Liczba przypadk¿«w wykrycia trojana Emotet wzros?a ponad 10-krotnie w pierwszej po?owie 2022 roku w por¿«wnaniu z pierwsz? po?ow? roku poprzedniego, prawdopodobnie z powodu uwzgl?dniania go przez atakuj?cych w ich szkodliwych dzia?aniach.

?r¿«d?o: live casino online Smart Protection Network

Kraje, w kt¿«rych odnotowano najwi?cej przypadk¿«w wykrycia zagro?enia Emotet?w pierwszej po?owie 2022 roku

?r¿«d?o: live casino online Smart Protection Network

Opr¿«cz zwi?kszania zagro?enia poprzez wykorzystanie MaaS w atakach przest?pcy stale rozszerzaj? zasi?g atak¿«w, za cel obieraj?c jeden z najbardziej zaawansowanych system¿«w operacyjnych u?ywanych na platformach chmurowych i serwerach na ca?ym ?wiecie í¬ Linux.

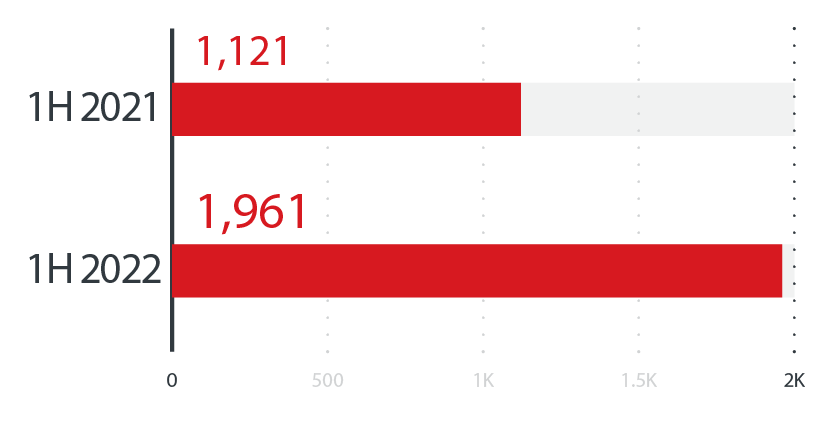

W pa?dzierniku 2021 roku LockBit Linux-ESXi Locker w wersji 1.0 zacz?? by? u?ywany do atakowania i szyfrowania serwer¿«w ESXi. W tym roku odkryli?my nowy wariant ransomware o nazwie Cheerscrypt, kt¿«ry r¿«wnie? atakowa? serwery ESXi. Udana infekcja tych serwer¿«w, kt¿«re s? powszechnie u?ywane przez przedsi?biorstwa, mo?e spowodowa??istotne problemy z bezpiecze¿¢stwem infrastruktury krytycznej. Pojawienie si? tych nowych linuksowych rodzin ransomware bezpo?rednio odpowiada danym z SPN dla pierwszej po?owy roku í¬ 75% wzrostowi liczby atak¿«w ransomware na systemy Linux w pierwszej po?owie 2022 r. w por¿«wnaniu z pierwsz? po?ow? 2021 r.

P¿«?roczne por¿«wnanie liczby wykry? ransomware na komputerach z systemem Linux

?r¿«d?o: live casino online Smart Protection Network

Dominuje model RaaS, a rodziny ransomware stworzone do polowania na du?? zwierzyn? atakuj? organizacje na ca?ym ?wiecie

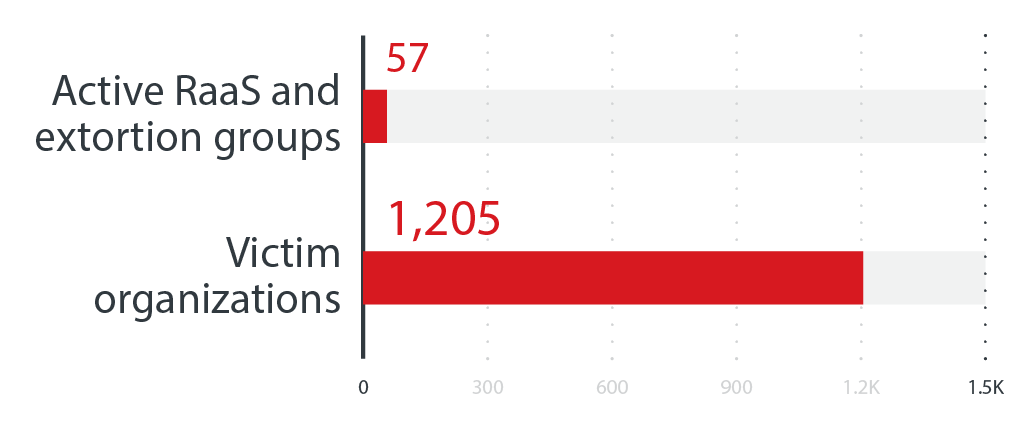

Model RaaS, kt¿«ry umo?liwia zakup lub wynaj?cie narz?dzi i infrastruktur ransomware, r¿«wnie? wp?yn?? na obraz zagro?e¿¢ w 2022 roku. Wed?ug zebranych danych tylko w pierwszych sze?ciu miesi?cach tego roku by?o 67 aktywnych grup zajmuj?cych si? RaaS i wymuszeniami oraz ponad 1200 organizacji, kt¿«re pad?y ofiar? ataku.

Liczba aktywnych grup zajmuj?cych si? RaaS i wymuszeniami oraz liczba organizacji, kt¿«re pad?y ofiar? skutecznych atak¿«w ransomware w pierwszej po?owie 2022 roku

?r¿«d?o: Witryny grup zajmuj?cych si? RaaS i wymuszeniami

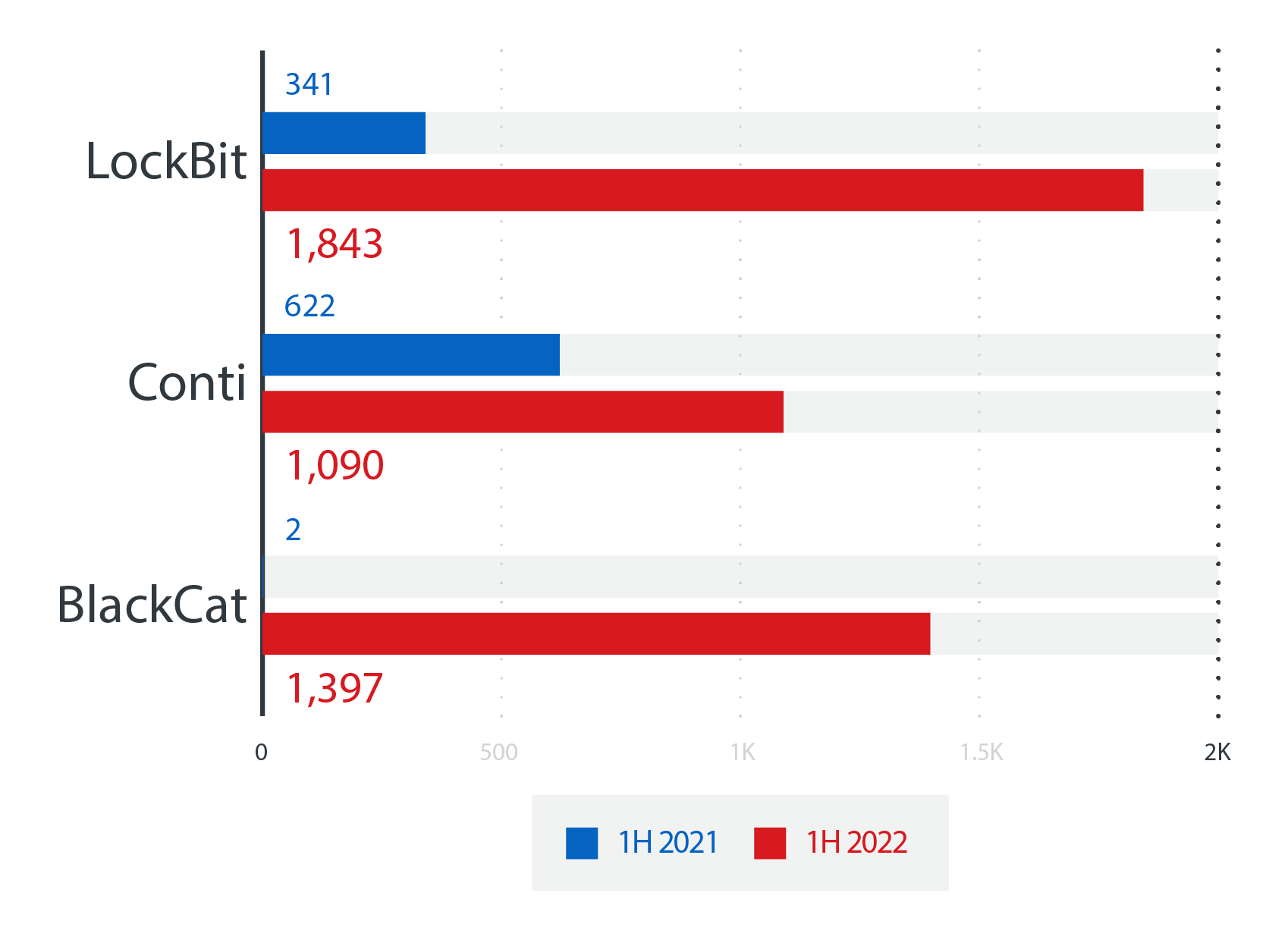

Sprawniejszy ni? konwencjonalne modele ransomware system RaaS umo?liwia atakuj?cym í¬ nawet nieposiadaj?cym solidnych podstaw technicznych í¬ szybsze i ?atwiejsze przeprowadzanie atak¿«w ransomware. Na podstawie danych z SPN mo?na stwierdzi?, ?e trzy rodziny ransomware zdominowa?y aren? RaaS pod wzgl?dem cz?stotliwo?ci wykrywania:?powszechnie znane LockBit i Conti oraz í¬ rodzina ransomware w j?zyku programowania Rust, kt¿«ra pojawia?a si? pod koniec 2021 r.

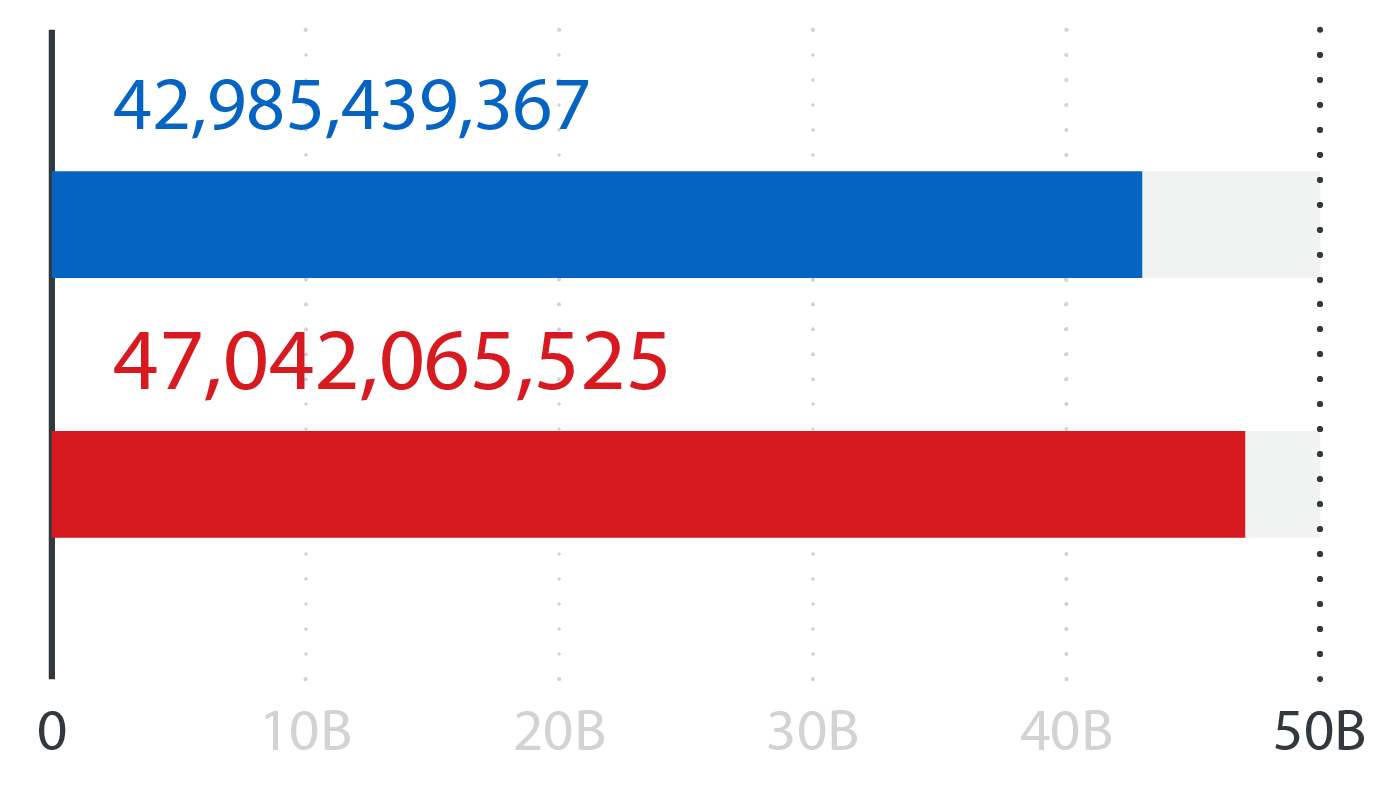

LockBit, Conti i BlackCat by?y znacz?co cz??ciej wykrywane w pierwszych sze?ciu miesi?cach 2022 roku w por¿«wnaniu z pierwsz? po?ow? ubieg?ego roku: liczba przypadk¿«w wykrycia zagro?e¿¢ LockBit, Conti i BlackCat

?r¿«d?o: live casino online Smart Protection Network

W naszych prognozach zwi?zanych z bezpiecze¿¢stwem na ten rok przewidywali?my, ?e rodziny ransomware b?d? atakowa? wi?ksze cele z zastosowaniem bardziej zaawansowanych metod wy?udze¿¢?í¬ co pasuje do znanych rodzin ransomware odnotowywanych w pierwszej po?owie 2022 r.

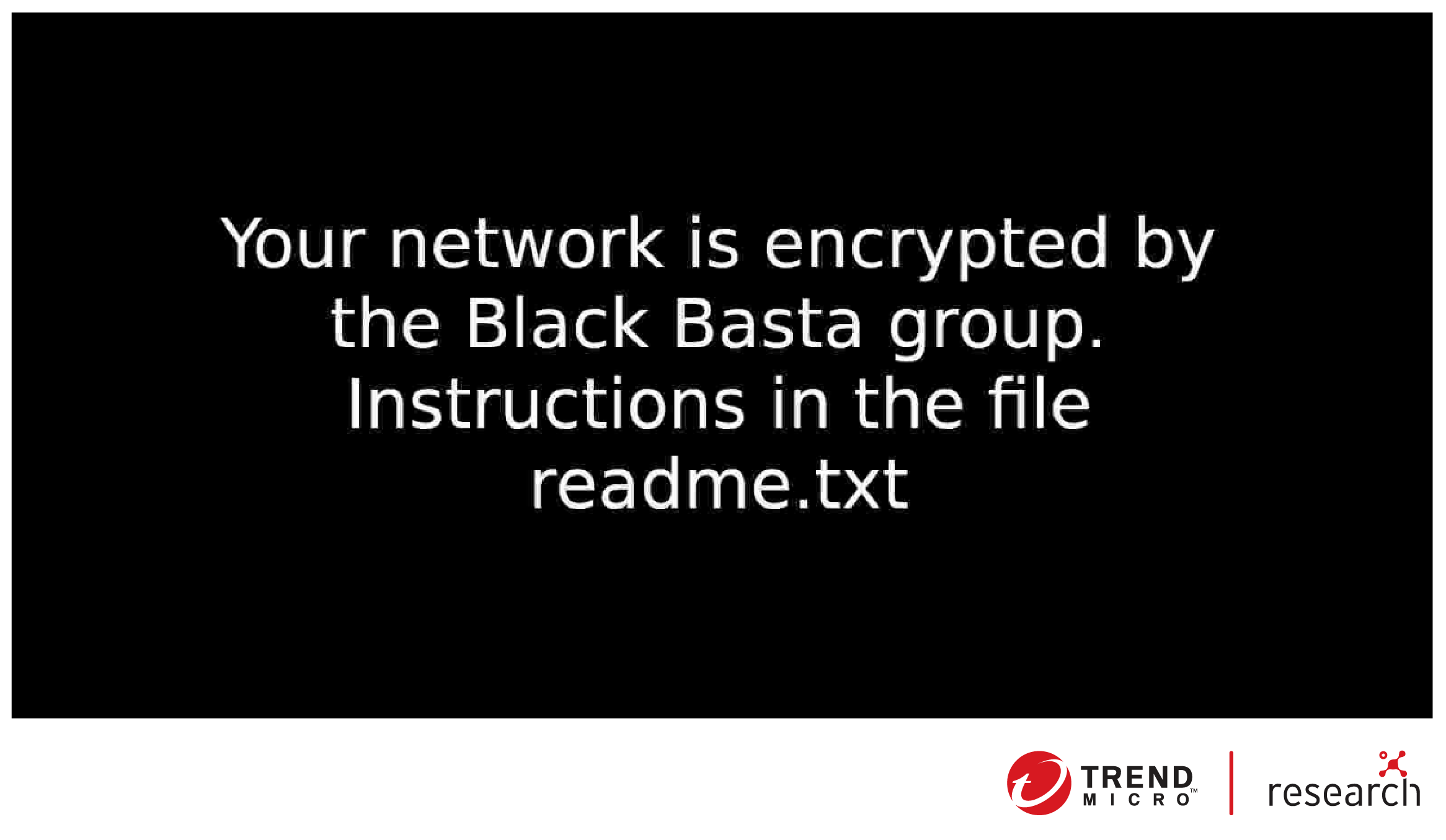

Jedna z tych rodzin to Black Basta, kt¿«ra pojawi?a si? w kwietniu 2022 r. Grupa, kt¿«ra si? ni? pos?uguje, twierdzi, ?e od czerwca stoi za 50 naruszeniami bezpiecze¿¢stwa.?Black Basta wykorzystuje zaawansowany mechanizm szyfrowania, kt¿«ry wi??e si? z usuni?ciem us?ugi o nazwie Faks i utworzeniem nowej przy u?yciu ?cie?ek z?o?liwego oprogramowania, a nast?pnie dodaniem jej na sta?e do rejestru. Opr¿«cz tego wykorzystuje ona technik? podw¿«jnego wymuszenia, kt¿«ra polega na pobraniu krytycznych lub poufnych danych przed zaszyfrowaniem ich w celu zastraszenia ofiar i przekonania ich do zap?acenia okupu. Co ciekawe, informacja o okupie jest cz??ci? kodu z?o?liwego oprogramowania Black Basta, co sugeruje mo?liwe wykorzystywanie unikatowych danych binarnych w przypadku ka?dej z ofiar.

Tapeta tworzona przez Black Basta przy u?yciu pliku .jpg zapisanego w folderze %temp%

Inn? rodzin? ransomware, o kt¿«rej nale?y wspomnie?, jest Nokoyawa, kt¿«ra pojawi?a si? w pierwszej po?owie tego roku. Jej ofiary znajdowa?y si? g?¿«wnie w regionie Ameryki Po?udniowej, a w szczeg¿«lno?ci w Argentynie. Nokoyawa wykorzystuje te same narz?dzia i techniki co Hive, nies?awna rodzina ransomware, kt¿«ra w 2021 roku pos?u?y?a do atak¿«w ransomware na ponad 300 ameryka¿¢skich organizacji z bran?y opieki medycznej. Po przeanalizowaniu danych technicznych zagro?enia Nokoyawa, mo?emy dostrzec r¿«?nice mi?dzy tymi dwiema rodzinami: do kompilacji ich danych binarnych u?yto r¿«?nych j?zyk¿«w, a Nokoyawa nie zawiera ?adnych pakiet¿«w, podczas gdy Hive obejmowa? UPX.

Nadal jednym z g?¿«wnych problem¿«w jest nieprawid?owa konfiguracja chmury, a liczba opartych na chmurze atak¿«w, maj?cych na celu kopanie kryptowalut i wykorzystuj?cych ewolucyjne taktyki, ro?nie

W naszych prognozach informowali?my, ?e atakuj?cy chmur? b?d? korzysta? w tym roku zar¿«wno z tradycyjnych, jak i nowych metod. Je?li uwzgl?dni? pierwsze sze?? miesi?cy 2022 roku, te przewidywania r¿«wnie? by?y precyzyjne. Uwa?amy, ?e te zr¿«?nicowane i ewolucyjne ataki dobrze odzwierciedlaj? stan poszerzaj?cej si? cyfrowej powierzchni ataku, w tym spos¿«b wykorzystywania jej przez cyberprzest?pc¿«w do nielegalnych cel¿«w.

W ostatnich latach chmurowe kontenery umo?liwi?y organizacjom zoptymalizowanie proces¿«w i cykli wdro?eniowych. Z powodu ich wszechobecno?ci i nieprawid?owej konfiguracji wielu takich platform, kontenery nadal s? celem cyberprzest?pc¿«w. Wed?ug przeprowadzonej przez z maja 2022 roku 53% respondent¿«w nale??cych do grupy 300 pracownik¿«w ds. DevOps, in?ynierii i bezpiecze¿¢stwa stwierdzi?o wykrycie nieprawid?owej konfiguracji wdro?e¿¢ kontener¿«w lub platformy Kubernetes.

Wcze?niej w tym roku badali?my klastry Kubernetes, kt¿«re zosta?y upublicznione za po?rednictwem portu 10250, i odkryli?my, ?e 243?469 w?z?¿«w klastr¿«w zosta?o ujawnionych i zidentyfikowanych w serwisie Shodan. Wys?anie zapyta¿¢ do oko?o 600 z tych w?z?¿«w zwr¿«ci?o powiadomienie í░200 ¿C OKí▒. Warto zaznaczy?, ?e atakuj?cy m¿«g?by wykorzysta? te w?z?y poprzez zainstalowanie i uruchomienie z?o?liwych program¿«w za po?rednictwem interfejsu API kubelet. Mimo ?e wi?kszo?? tych w?z?¿«w klastr¿«w Kubernetes zablokowa?a anonimowe ??dania i zwr¿«ci?a komunikat í░401 Status Code ¿C Unauthorized,í▒, mimo to mog?yby zosta? wykorzystane przez posiadaj?cego odpowiednie umiej?tno?ci atakuj?cego przy u?yciu tokena uwierzytelniania kubeleta lub innych exploit¿«w.

Zauwa?yli?my, ?e opr¿«cz kontener¿«w zespo?y cyberprzest?pc¿«w w pierwszej po?owie roku interesowa?a r¿«wnie? kradzie? zasob¿«w ofiar u?ywanych nast?pnie do kopania kryptowalut, przy czym stale uaktualnia?y one sw¿«j arsena? i taktyk? atak¿«w.

Na podstawie bada¿¢, kt¿«re przeprowadzili?my w 2021 roku i opublikowali?my wcze?niej w roku bie??cym, zidentyfikowali?my pi?? g?¿«wnych grup atakuj?cych w zwi?zku z kopaniem kryptowalut oraz okre?lili?my, jak dzia?aj?:

Outlaw

- Woli trzyma? si? narz?dzi i technik, kt¿«rych u?ywa od lat

- Za cele obiera urz?dzenia Internetu rzeczy (IoT) i serwery chmurowe oparte na systemie Linux. Do atak¿«w wykorzystuje znane luki w zabezpieczeniach lub przeprowadza si?owe ataki na protok¿«? SSH

TeamTNT

- To jedna z najbardziej zaawansowanych technicznie grup zajmuj?cych si? kopaniem kryptowalut. Potrafi si? szybko adaptowa? i aktualizowa? sw¿«j arsena?

- Jest znana z du?ej aktywno?ci w mediach spo?eczno?ciowych

- Wykorzystuje nieprawid?owe konfiguracje i luki w zabezpieczeniach oprogramowania w celu w?amania si? na hosty, zanim ukradnie po?wiadczenia w celu poruszania si? po ?rodowisku

Kinsing

- Dzia?a podobnie do TeamTNT pod wzgl?dem umiej?tno?ci szybkiego dostosowywania si? i aktualizacji zestawu u?ywanych narz?dzi

- Nie udziela si? w mediach spo?eczno?ciowych ani na forach podziemia

- Szybko wykorzystuje nowe exploity, np. w przypadku luki w zabezpieczeniach Log4Shell wystarczy?o kilka dni po jej upublicznieniu

8220

8220

- Wykorzystuje luki w zabezpieczeniach, szczeg¿«lnie serwera Oracle WebLogic

- Aktywno?? tego atakuj?cego by?a 10-krotnie wi?ksza w 2021 roku ni? w 2020

- Konkuruje z Kinsingiem o te same zasoby í¬ wzajemnie usuwaj? swoje komponenty z zaatakowanych komputer¿«w, aby wykorzysta? mo?liwie najwi?cej zasob¿«w

Kek Security

Kek Security

- To relatywnie nowa grupa wykorzystuj?ca zaawansowane techniki i nowe exploity w swoich atakach

- Jest znana z nieprzerwanego rozwoju w?asnego malware, kt¿«re jest coraz skuteczniej ukrywane

Kr¿«tki opis zagro?e¿¢

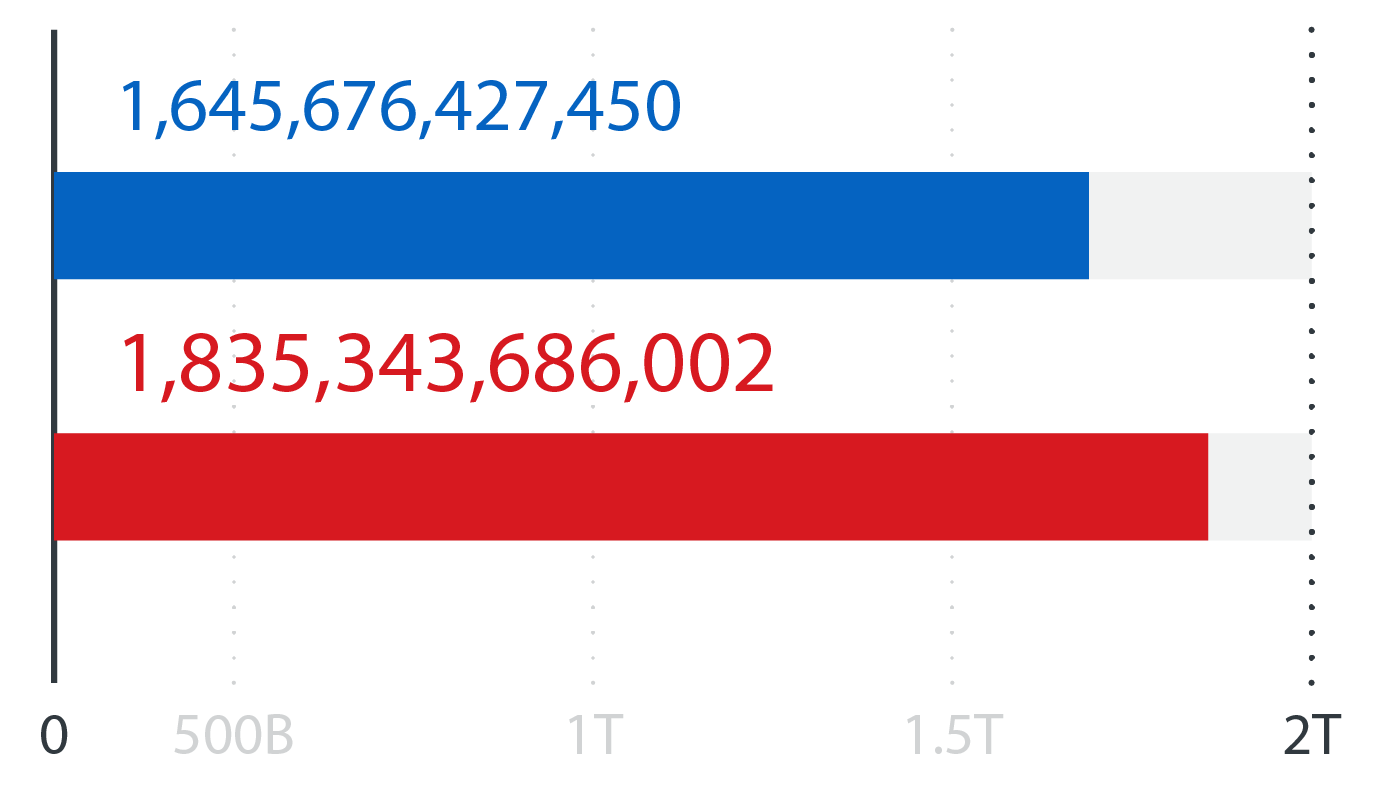

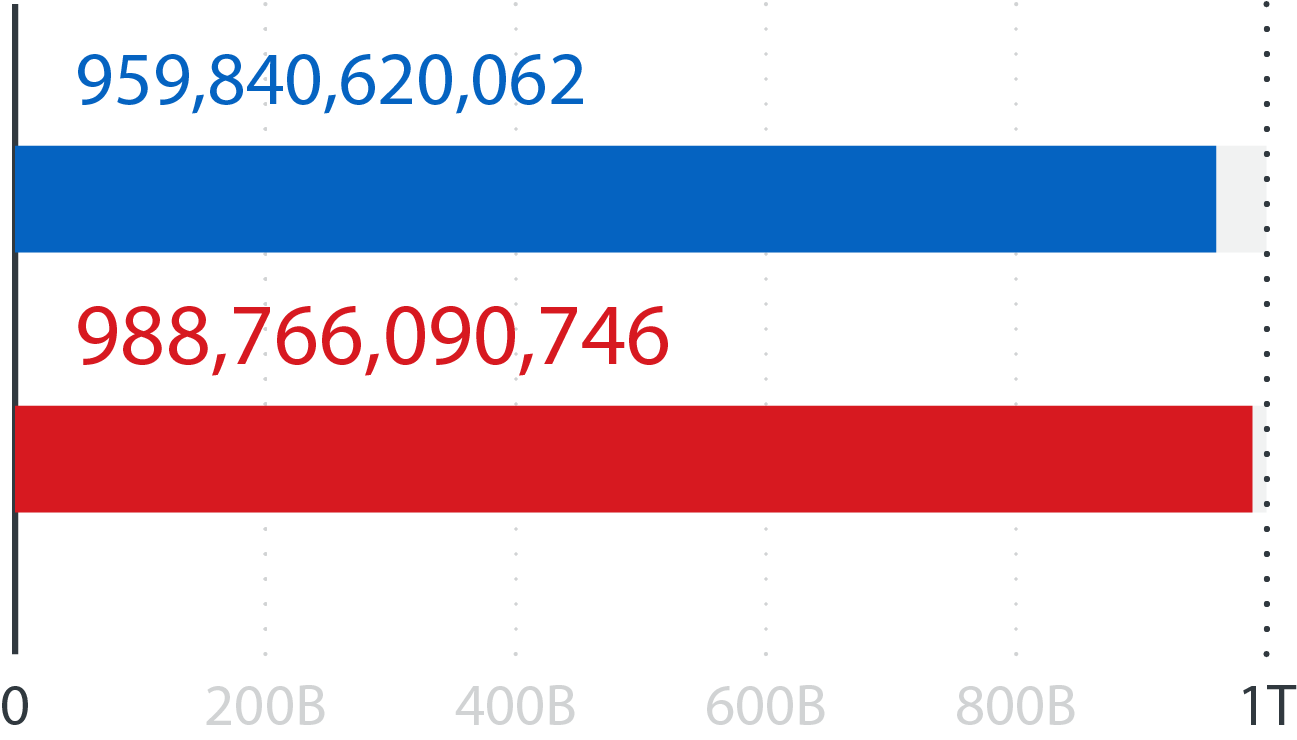

63,789,373,773

Og¿«lna liczba zagro?e¿¢ zablokowanych w pierwszej po?owie 2022 r.

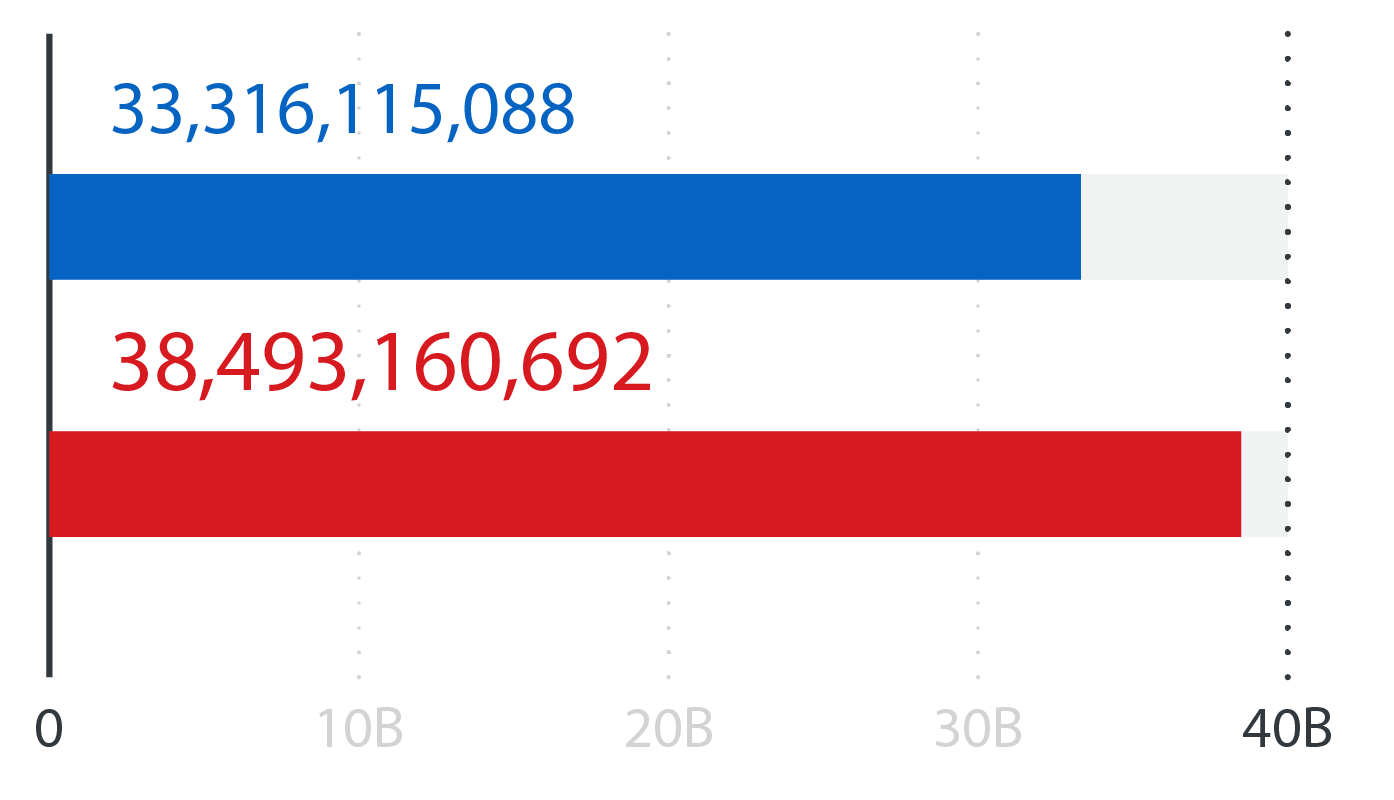

Zablokowane zagro?enia w poczcie e-mail

Zablokowane z?o?liwe adresy URL

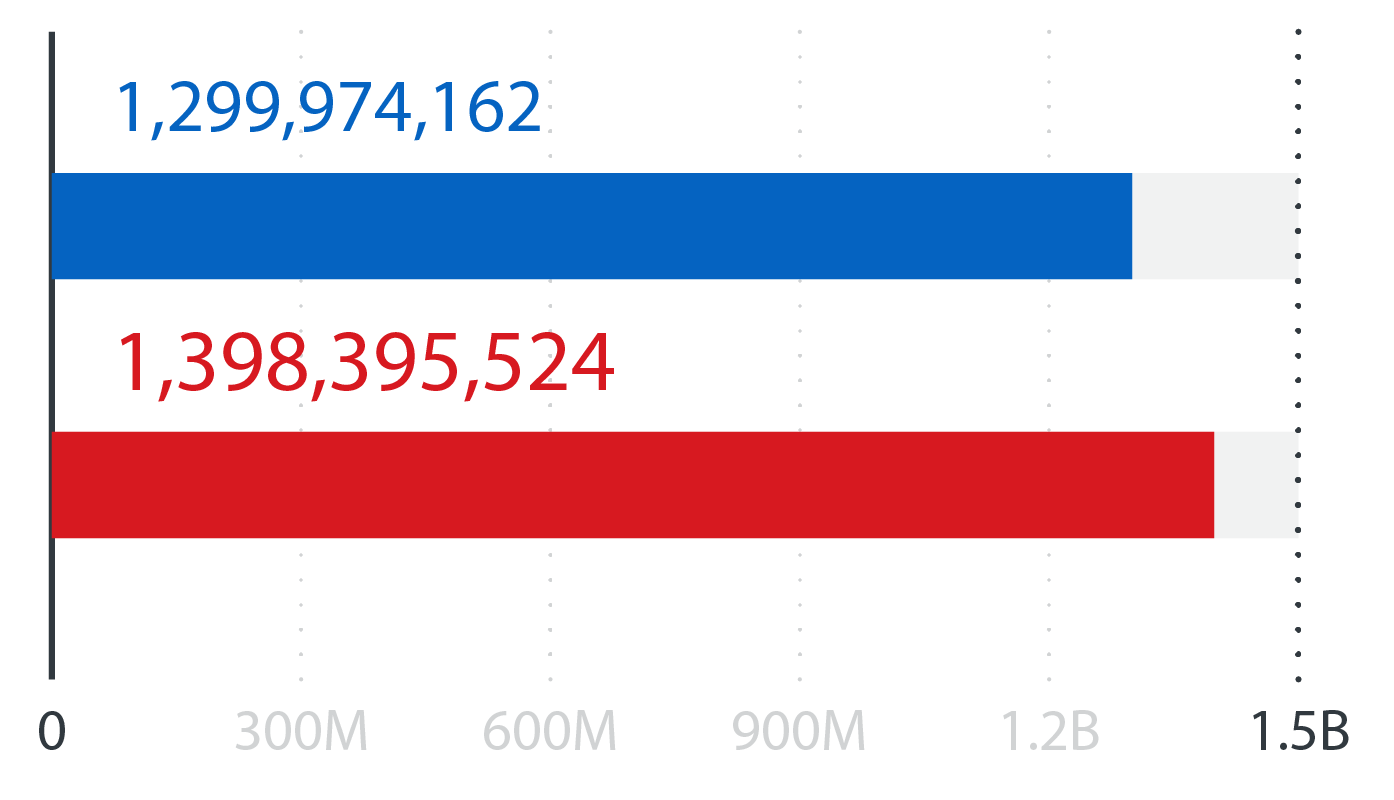

Zablokowane z?o?liwe pliki

Zapytania o reputacj? wiadomo?ci e-mail

Zapytania o reputacj? adres¿«w URL

Zapytania o reputacj? plik¿«w

![]()

Pobierz nasz , aby pozna? istotne informacje i zalecenia, kt¿«re pomagaj? organizacjom tworzy? holistyczne i wielowarstwowe strategie ochrony przed obecnymi i przysz?ymi zagro?eniami mimo poszerzaj?cej si? powierzchni ataku.

Like it? Add this infographic to your site:

1. Click on the box below. 2. Press Ctrl+A to select all. 3. Press Ctrl+C to copy. 4. Paste the code into your page (Ctrl+V).

Image will appear the same size as you see above.

- Unveiling AI Agent Vulnerabilities Part I: Introduction to AI Agent Vulnerabilities

- The Ever-Evolving Threat of the Russian-Speaking Cybercriminal Underground

- From Registries to Private Networks: Threat Scenarios Putting Organizations in Jeopardy

- Trend 2025 Cyber Risk Report

- The Future of Social Engineering

Cellular IoT Vulnerabilities: Another Door to Cellular Networks

Cellular IoT Vulnerabilities: Another Door to Cellular Networks AI in the Crosshairs: Understanding and Detecting Attacks on AWS AI Services with Trend Vision One?

AI in the Crosshairs: Understanding and Detecting Attacks on AWS AI Services with Trend Vision One? Trend 2025 Cyber Risk Report

Trend 2025 Cyber Risk Report CES 2025: A Comprehensive Look at AI Digital Assistants and Their Security Risks

CES 2025: A Comprehensive Look at AI Digital Assistants and Their Security Risks