HTML_PHISHER.USH

Mal/Phish-A (Sophos)

Windows 2000, Windows Server 2003, Windows XP (32-bit, 64-bit), Windows Vista (32-bit, 64-bit), Windows 7 (32-bit, 64-bit)

Threat Type:

Trojan

Destructiveness:

No

Encrypted:

No

In the wild::

Yes

OVERVIEW

Este malware se puede alojar en un sitio Web y ejecutar cuando un usuario accede a dicho sitio Web.

TECHNICAL DETAILS

Detalles de entrada

Este malware se puede alojar en un sitio Web y ejecutar cuando un usuario accede a dicho sitio Web.

Robo de informaci��n

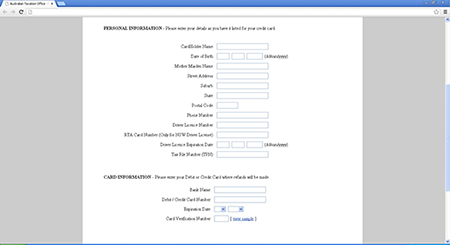

Al ejecutar el archivo, aparece la siguiente ventana:

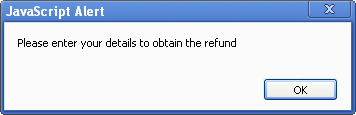

La ventana de arriba pide al usuario sus datos bancarios. Al hacer clic en un bot��n, aparece la siguiente ventana:

Informaci��n sustra��da

Este malware env��a la informaci��n recopilada a la siguiente URL a trav��s de HTTP POST:

- http://{BLOCKED}.108.56/.taxx/details.php

SOLUTION

Step 1

Los usuarios de Windows ME y XP, antes de llevar a cabo cualquier exploraci��n, deben comprobar que tienen desactivada la opci��n Restaurar sistema para permitir la exploraci��n completa del equipo.

Step 2

Cierre todas las ventanas abiertas del explorador.

Step 3

Explorar el equipo con su producto de live casino online para eliminar los archivos detectados como HTML_PHISHER.USH En caso de que el producto de live casino online ya haya limpiado, eliminado o puesto en cuarentena los archivos detectados, no ser��n necesarios m��s pasos. Puede optar simplemente por eliminar los archivos en cuarentena. Consulte esta para obtener m��s informaci��n.

Did this description help? Tell us how we did.