BKDR_GATAKA.A

Trojan:Win32/Gataka.D (Microsoft); PWS-Zbot.gen.ahw( McAfee); Trojan-Spy.Win32.Zbot.eomj (Kaspersky)

Windows 2000, Windows Server 2003, Windows XP (32-bit, 64-bit), Windows Vista (32-bit, 64-bit), Windows 7 (32-bit, 64-bit)

Threat Type:

Backdoor

Destructiveness:

No

Encrypted:

Yes

In the wild::

Yes

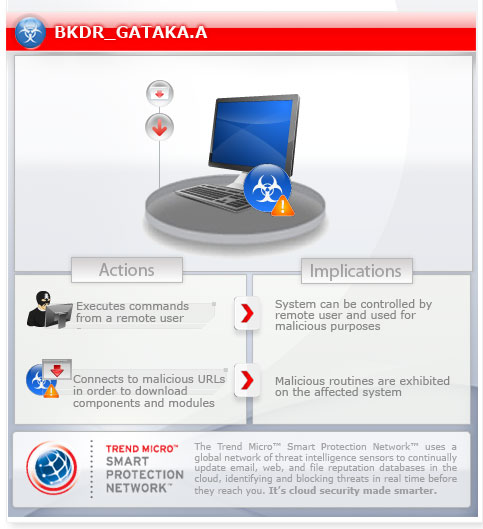

OVERVIEW

Para obtener una visi��n integral del comportamiento de este Backdoor, consulte el diagrama de amenazas que se muestra a continuaci��n.

Ejecuta comandos desde un usuario remoto malicioso que pone en peligro el sistema afectado. However, as of this writing, the said sites are inaccessible.

Abre una ventana oculta de Internet Explorer.

TECHNICAL DETAILS

���Բ��ٲ�������������

Crea las siguientes copias de s�� mismo en el sistema afectado:

- %Application Data%\{folder name 1}\{CLSID 1}\{malware file name}.exe

(Nota: %Application Data% es la carpeta Application Data del usuario activo, que en el caso de Windows 98 y ME suele estar ubicada en C:\Windows\Profiles\{nombre de usuario}\Application Data, en el caso de Windows NT en C:\WINNT\Profiles\{nombre de usuario}\Application Data y en el caso de Windows 2000, XP y Server 2003 en C:\Documents and Settings\{nombre de usuario}\Local Settings\Application Data).

)Este malware infiltra el/los siguiente(s) archivo(s):

- %Application Data%\{folder name 2}\{CSLID 2}\{random hex}.dat - non-malicious file

(Nota: %Application Data% es la carpeta Application Data del usuario activo, que en el caso de Windows 98 y ME suele estar ubicada en C:\Windows\Profiles\{nombre de usuario}\Application Data, en el caso de Windows NT en C:\WINNT\Profiles\{nombre de usuario}\Application Data y en el caso de Windows 2000, XP y Server 2003 en C:\Documents and Settings\{nombre de usuario}\Local Settings\Application Data).

)Crea las carpetas siguientes:

- %Application Data%\{folder name 1}\{CLSID 1}

- %Application Data%\{folder name 2}\{CSLID 2}

(Nota: %Application Data% es la carpeta Application Data del usuario activo, que en el caso de Windows 98 y ME suele estar ubicada en C:\Windows\Profiles\{nombre de usuario}\Application Data, en el caso de Windows NT en C:\WINNT\Profiles\{nombre de usuario}\Application Data y en el caso de Windows 2000, XP y Server 2003 en C:\Documents and Settings\{nombre de usuario}\Local Settings\Application Data).

)Este malware inyecta c��digos en el/los siguiente(s) proceso(s):

- explorer.exe

T��cnica de inicio autom��tico

Agrega las siguientes entradas de registro para permitir su ejecuci��n autom��tica cada vez que se inicia el sistema:

HKEY_CURRENT_USER\Software\Microsoft\

Windows\CurrentVersion\Run

{malware file name} = "%Application Data%\{folder name 1}\{CLSID 1}\{malware file name}.exe"

Otras modificaciones del sistema

Agrega las siguientes entradas de registro como parte de la rutina de instalaci��n:

HKEY_CURRENT_USER\Software\Microsoft\

Windows\CurrentVersion\Explorer\

Advanced

StartProcIrq = "dword:0000000c"

HKEY_CURRENT_USER\Software\Microsoft\

Windows\CurrentVersion\Explorer\

StartPage

CustomBarMenu = "{encrypted location of {random hex}.dat}"

HKEY_CURRENT_USER\Software\Microsoft\

Windows\CurrentVersion\Explorer\

Advanced

StartCurrId = "dword:00000009"

HKEY_CURRENT_USER\Software\Microsoft\

Windows\CurrentVersion\Explorer\

Advanced

StartCurrMask = "dword:0000003e"

HKEY_CURRENT_USER\Software\Microsoft\

Windows\CurrentVersion\Explorer\

Advanced

StartMainId = "dword:0000000a"

HKEY_CURRENT_USER\Software\Microsoft\

Windows\CurrentVersion\Explorer\

Advanced

StartMainMask = "dword:0000007e"

HKEY_CURRENT_USER\Software\Microsoft\

Windows\CurrentVersion\Explorer\

Advanced

PersistFile = "dword:00000003"

HKEY_CURRENT_USER\Software\Microsoft\

Windows\CurrentVersion\Explorer\

Advanced

PersistFolder = "dword:00000002"

HKEY_CURRENT_USER\Software\Microsoft\

Windows\CurrentVersion\Explorer\

Advanced

StartMenuMask = "dword:00015be1"

Rutina de puerta trasera

Ejecuta los comandos siguientes desde un usuario remoto malicioso:

- Collect System Information

- Browse Files and Folders

- Connect to Server

- Get AutoRun FilePath

- Get AutoRun ValueName

- Get Bot Id

- Download and Install plugins/modules

- Open Browser

- Perform remote shell

- Download and execute arbitrary files

- Set AutoRun Value

- Start As Client

- Start As Server

- Stop Client

- Stop Server

- Terminate itself

However, as of this writing, the said sites are inaccessible.

Robo de informaci��n

Se inyecta a s�� mismo en los siguientes exploradores Web para supervisar las b��squedas efectuadas por el usuario en los siguientes motores de b��squeda:

- iexplore.exe

- maxthon.exe

- opera.exe

- firefox.exe

- sol.exe

Otros detalles

Abre una ventana oculta de Internet Explorer.

SOLUTION

Step 1

Los usuarios de Windows ME y XP, antes de llevar a cabo cualquier exploraci��n, deben comprobar que tienen desactivada la opci��n Restaurar sistema para permitir la exploraci��n completa del equipo.

Step 2

Explorar el equipo con su producto de live casino online y anotar los archivos detectados como BKDR_GATAKA.A

Step 3

Reiniciar en modo seguro

Step 4

Eliminar este valor del Registro

Importante: si modifica el Registro de Windows incorrectamente, podr��a hacer que el sistema funcione mal de manera irreversible. Lleve a cabo este paso solo si sabe c��mo hacerlo o si puede contar con ayuda de su administrador del sistema. De lo contrario, lea este antes de modificar el Registro del equipo.

- In HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

- {malware file name} = "%Application Data%\{folder name 1}\{CLSID 1}\{malware file name}.exe"

- {malware file name} = "%Application Data%\{folder name 1}\{CLSID 1}\{malware file name}.exe"

- In HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced

- StartProcIrq = "dword:0000000c"

- StartProcIrq = "dword:0000000c"

- In HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\StartPage

- CustomBarMenu = "{encrypted location of {random hex}.dat}"

- CustomBarMenu = "{encrypted location of {random hex}.dat}"

- In HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced

- StartCurrId = "dword:00000009"

- StartCurrId = "dword:00000009"

- In HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced

- StartCurrMask = "dword:0000003e"

- StartCurrMask = "dword:0000003e"

- In HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced

- StartMainId = "dword:0000000a"

- StartMainId = "dword:0000000a"

- In HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced

- StartMainMask = "dword:0000007e"

- StartMainMask = "dword:0000007e"

- In HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced

- PersistFile = "dword:00000003"

- PersistFile = "dword:00000003"

- In HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced

- PersistFolder = "dword:00000002"

- PersistFolder = "dword:00000002"

- In HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced

- StartMenuMask = "dword:00015be1"

- StartMenuMask = "dword:00015be1"

Step 6

Reinicie en modo normal y explore el equipo con su producto de live casino online para buscar los archivos identificados como BKDR_GATAKA.A En caso de que el producto de live casino online ya haya limpiado, eliminado o puesto en cuarentena los archivos detectados, no ser��n necesarios m��s pasos. Puede optar simplemente por eliminar los archivos en cuarentena. Consulte esta para obtener m��s informaci��n.

Did this description help? Tell us how we did.