RANSOM_CRYPSHED.JE

Ransom:Win32/Ranscrape (Microsoft)

Windows

Threat Type:

Trojan

Destructiveness:

No

Encrypted:

Yes

In the wild::

Yes

OVERVIEW

Se conecta a determinados sitios Web para enviar y recibir informaci��n.

TECHNICAL DETAILS

���Բ��ٲ�������������

Este malware infiltra una copia de s�� mismo en las carpetas siguientes con diferentes nombres de archivo:

- %User Profile%\Windows\csrss.exe

(Nota: %User Profile% es la carpeta de perfil del usuario activo, que en el caso de Windows 98 y ME suele estar en C:\Windows\Profiles\{nombre de usuario}, en el caso de Windows NT en C:\WINNT\Profiles\{nombre de usuario} y en el caso de Windows 2000, XP y Server 2003 en C:\Documents and Settings\{nombre de usuario}).

)T��cnica de inicio autom��tico

Agrega las siguientes entradas de registro para permitir su ejecuci��n autom��tica cada vez que se inicia el sistema:

HKEY_CURRENT_USER\Software\Microsoft\

Windows\CurrentVersion\Run

Client Server Runtime Subsystem = ""%User Profile%\Windows\csrss.exe""

Otras modificaciones del sistema

Agrega las siguientes entradas de registro como parte de la rutina de instalaci��n:

HKEY_LOCAL_MACHINE\SOFTWARE\System32\

Configuration

xVersion = "4.0.0.1"

HKEY_LOCAL_MACHINE\SOFTWARE\System32\

Configuration

xi = "{ID}"

HKEY_LOCAL_MACHINE\SOFTWARE\System32\

Configuration

xVersion = "4.0.0.1"

HKEY_LOCAL_MACHINE\SOFTWARE\System32\

Configuration

xmode = "622"

HKEY_LOCAL_MACHINE\SOFTWARE\System32\

Configuration

xstate = "{state}"

HKEY_LOCAL_MACHINE\SOFTWARE\System32\

Configuration

xcnt = "{encrypted files count}"

HKEY_LOCAL_MACHINE\SOFTWARE\System32\

Configuration

shst = "2"

HKEY_LOCAL_MACHINE\SOFTWARE\System32\

Configuration

xpk = "{Public Key}"

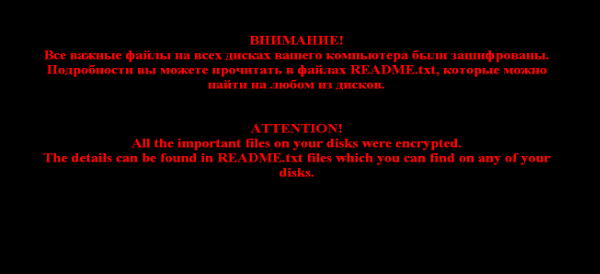

Este malware establece la imagen siguiente como fondo de escritorio del sistema:

Rutina de infiltraci��n

Infiltra los archivos siguientes:

- %User Temp%\ns{random}.tmp

- %User Temp%\zMl.jpg

- %User Temp%\icon-close.svg

- %User Temp%\uCeqvRTo0SA7zrY2.OR

- %User Temp%\ns{random}.tmp\System.dll

- %User Profile%\System32\xfs-list of encrypted files

- {Drive Letter}:\README{number}.txt-serves as ransom note

(Nota: %User Temp% es la carpeta Temp del usuario activo, que en el caso de Windows 2000, XP y Server 2003 suele estar en C:\Documents and Settings\{nombre de usuario}\Local Settings\Temp).

. %User Profile% es la carpeta de perfil del usuario activo, que en el caso de Windows 98 y ME suele estar en C:\Windows\Profiles\{nombre de usuario}, en el caso de Windows NT en C:\WINNT\Profiles\{nombre de usuario} y en el caso de Windows 2000, XP y Server 2003 en C:\Documents and Settings\{nombre de usuario}).)Otros detalles

Se conecta al sitio Web siguiente para enviar y recibir informaci��n:

- tor.{BLOCKED}m.com:443

- dannenberg.{BLOCKED}h.de:443

- polizei-erziehung.{BLOCKED}keil.de:9001

- tor.relay.{BLOCKED}ack.org:443

- buyvm-nyc-1.relay.tor.{BLOCKED}later.com:443

- net2.{BLOCKED}f.de:9001

- buyvm-nyc-1.relay.tor.{BLOCKED}later.com:443

- saturn.{BLOCKED}ro.ro:443

Cifra los archivos con las extensiones siguientes:

- .edml

- .raw

- .jpg

- .jpeg

- .jpe

- .bmp

- .png

- .tif

- .tiff

- .dib

- .gif

- .svg

- .svgz

- .rle

- .tga

- .vda

- .icb

- .wbm

- .wbmp

- .jpf

- .jpx

- .jp2

- .j2k

- .j2c

- .jpc

- .avi

- .mkv

- .mov

- .mp4

- .wmv

- .3gp

- .mpg

- .mpeg

- .m4v

- .divx

- .mpv

- .m1v

- .dat

- .anim

- .m4a

- .qt

- .3g2

- .f4v

- .mkidx

- .mka

- .avs

- .vdr

- .flv

- .bin

- .mp3

- .wav

- .asx

- .pls

- .zip

- .7z

- .rar

- .tar

- .gz

- .bz2

- .wim

- .xz

- .c

- .h

- .hpp

- .cpp

- .php

- .php3

- .php4

- .php5

- .py

- .pl

- .sln

- .js

- .json

- .inc

- .sql

- .java

- .class

- .ini

- .asm

- .clx

- .tbb

- .tbi

- .tbk

- .pst

- .dbx

- .cbf

- .crypted

- .tib

- .eml

- .fld

- .vbm

- .vbk

- .vib

- .vhd

- .mtr

- .vault

- .1cd

- .dt

- .cf

- .cfu

- .mxl

- .epf

- .vrp

- .grs

- .geo

- .elf

- .lgf

- .lgp

- .log

- .st

- .pff

- .mft

- .efd

- .md

- .dmp

- .fdb

- .lst

- .fbk

Sustituye los nombres de los archivos cifrados por los nombres siguientes:

- {Base 64}.{ID}.da_vinci_code

Este malware define los atributos del/de los siguiente(s) archivo(s) como Oculto y Sistema:

- %User Profile%\Windows\

- %User Profile%\System32\

- %User Profile%\System32\xfs

(Nota: %User Profile% es la carpeta de perfil del usuario activo, que en el caso de Windows 98 y ME suele estar en C:\Windows\Profiles\{nombre de usuario}, en el caso de Windows NT en C:\WINNT\Profiles\{nombre de usuario} y en el caso de Windows 2000, XP y Server 2003 en C:\Documents and Settings\{nombre de usuario}).

)

SOLUTION

Step 1

Los usuarios de Windows ME y XP, antes de llevar a cabo cualquier exploraci��n, deben comprobar que tienen desactivada la opci��n Restaurar sistema para permitir la exploraci��n completa del equipo.

Step 3

Eliminar esta clave del Registro

Importante: si modifica el Registro de Windows incorrectamente, podr��a hacer que el sistema funcione mal de manera irreversible. Lleve a cabo este paso solo si sabe c��mo hacerlo o si puede contar con ayuda de su administrador del sistema. De lo contrario, lea este antes de modificar el Registro del equipo.

?- HKEY_LOCAL_MACHINE\SOFTWARE\System32\Configuration

Step 4

Buscar y eliminar este archivo

- %User Temp%\ns{random}.tmp

- %User Temp%\zMl.jpg

- %User Temp%\icon-close.svg

- %User Temp%\uCeqvRTo0SA7zrY2.OR

- %User Temp%\ns{random}.tmp\System.dll

- %User Profile%\System32\xfs

- {Drive Letter}:\README{number}.txt

Step 5

Explorar el equipo con su producto de live casino online para eliminar los archivos detectados como RANSOM_CRYPSHED.JE En caso de que el producto de live casino online ya haya limpiado, eliminado o puesto en cuarentena los archivos detectados, no ser��n necesarios m��s pasos. Puede optar simplemente por eliminar los archivos en cuarentena. Consulte esta para obtener m��s informaci��n.

Did this description help? Tell us how we did.