RANSOM_GOLDENEYE.B

Trojan-Ransom.Win32.Petr.eu (Kaspersky), Trojan:Win32/Petya.G (Microsoft)

Windows

Threat Type:

Trojan

Destructiveness:

No

Encrypted:

Yes

In the wild::

Yes

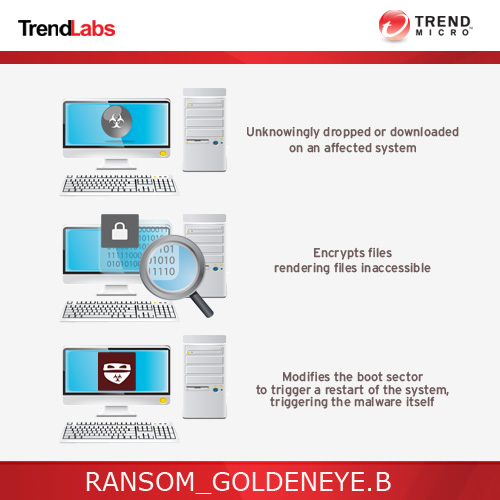

OVERVIEW

Para obtener una visi��n integral del comportamiento de este Trojan, consulte el diagrama de amenazas que se muestra a continuaci��n.

Puede haberlo infiltrado otro malware.

TECHNICAL DETAILS

Detalles de entrada

Puede haberlo infiltrado el malware siguiente:

���Բ��ٲ�������������

Crea las siguientes copias de s�� mismo en el sistema afectado y las ejecuta:

- %UserProfile%\Application Data\{GUID}\{random filename}.exe

Infiltra los archivos siguientes:

- %Desktop%\YOUR_FILES_ARE_ENCRYPTED.TXT

(Nota: %Desktop% es la carpeta Escritorio del usuario activo, que en el caso de Windows 98 y ME suele estar en C:\Windows\Profiles\{nombre de usuario}\Escritorio, en el caso de Windows NT en C:\WINNT\Profiles\{nombre de usuario}\Escritorio y en el caso de Windows 2000, XP y Server 2003 en C:\Documents and Settings\{nombre de usuario}\Escritorio).

)Otros detalles

Cifra los archivos con las extensiones siguientes:

- 3dm

- 3ds

- 3fr

- 3g2

- 3ga

- 3gp

- a2c

- aa

- aa3

- aac

- accdb

- aepx

- ai

- aif

- amr

- ape

- apnx

- ari

- arw

- asf

- asp

- aspx

- asx

- avi

- azw

- azw1

- azw3

- azw4

- bak

- bat

- bay

- bin

- bmp

- camproj

- cat

- ccd

- cdi

- cdr

- cer

- cert

- cfg

- cgi

- class

- cmf

- cnf

- conf

- config

- cpp

- cr2

- crt

- crw

- crwl

- cs

- csv

- cue

- dash

- dat

- db

- dbf

- dcr

- dcu

- dds

- default

- der

- dfm

- directory

- disc

- dmg

- dng

- doc

- docm

- docx

- dtd

- dvd

- dwg

- dxf

- eip

- emf

- eml

- eps

- epub

- erf

- fff

- flv

- frm

- gfx

- gif

- gzip

- h

- htm

- html

- idl

- iiq

- indd

- inf

- iso

- jar

- java

- jfif

- jge

- jpe

- jpeg

- jpg

- js

- json

- jsp

- k25

- kdc

- key

- ldf

- lit

- localstorage

- m3u

- m4a

- m4v

- max

- mdb

- mdf

- mef

- mkv

- mobi

- mov

- movie

- mp1

- mp2

- mp3

- mp4

- mp4v

- mpa

- mpe

- mpeg

- mpg

- mpv2

- mrw

- msg

- mts

- mui

- myi

- nef

- nrg

- nri

- nrw

- number

- obj

- odb

- odc

- odf

- odm

- odp

- ods

- odt

- ogg

- orf

- ost

- p12

- p7b

- p7c

- pages

- pas

- pbk

- pdd

- pef

- pem

- pfx

- php

- png

- po

- pps

- ppt

- pptm

- pptx

- prf

- props

- ps

- psd

- pspimage

- pst

- ptx

- pub

- py

- qt

- r3d

- ra

- raf

- ram

- rar

- raw

- result

- rll

- rm

- rpf

- rtf

- rw2

- rwl

- sql

- sqlite

- sqllite

- sr2

- srf

- srt

- srw

- svg

- swf

- tga

- tiff

- toast

- ts

- txt

- vbs

- vcd

- vlc

- vmdk

- vmx

- vob

- wav

- wb2

- wdb

- wma

- wmv

- wpd

- wps

- x3f

- xlk

- xls

- xlsb

- xlsm

- xlsx

- xml

- xps

- xsl

- yml

- yuv

- zip

SOLUTION

Step 1

Los usuarios de Windows ME y XP, antes de llevar a cabo cualquier exploraci��n, deben comprobar que tienen desactivada la opci��n Restaurar sistema para permitir la exploraci��n completa del equipo.

Step 3

Elimine los archivos de malware que se han introducido/descargado mediante RANSOM_GOLDENEYE.B

Step 4

Buscar y eliminar este archivo

Step 5

Explorar el equipo con su producto de live casino online para eliminar los archivos detectados como RANSOM_GOLDENEYE.B En caso de que el producto de live casino online ya haya limpiado, eliminado o puesto en cuarentena los archivos detectados, no ser��n necesarios m��s pasos. Puede optar simplemente por eliminar los archivos en cuarentena. Consulte esta para obtener m��s informaci��n.

Did this description help? Tell us how we did.