TROJ_CRYPLOCK.XW

Win32/Filecoder.DI (ESET-NOD32), Ransom:Win32/Teerac (Microsoft), Trojan.Cryptolocker.E (Symantec)

Windows

Threat Type:

Trojan

Destructiveness:

No

Encrypted:

No

In the wild::

Yes

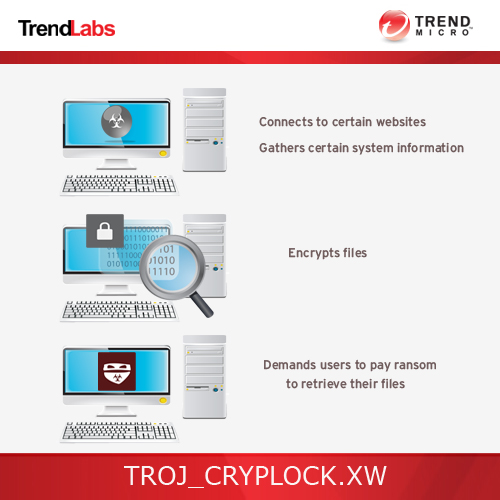

OVERVIEW

Para obtener una visi��n integral del comportamiento de este Trojan, consulte el diagrama de amenazas que se muestra a continuaci��n.

Se conecta a determinados sitios Web para enviar y recibir informaci��n.

TECHNICAL DETAILS

���Բ��ٲ�������������

Crea las siguientes copias de s�� mismo en el sistema afectado:

- {created folder}\{random folder name}\01000000 - encrypted copy

- %Windows%\{random 8 letters}.exe

(Nota: %Windows% es la carpeta de Windows, que suele estar en C:\Windows o C:\WINNT).

)Este malware infiltra el/los siguiente(s) archivo(s)/componente(s):

- {created folder}\{random folder name}\00000000

- {created folder}\{random folder name}\02000000

- {created folder}\{random folder name}\03000000 - copy of ransom note

- {created folder}\{random folder name}\04000000

Agrega los procesos siguientes:

- explorer.exe

Crea las carpetas siguientes:

- %ProgramData%\{random folder name} - Winodws Vista and Above

- %All Users Profile%\Application Data\{random folder name} - Windows XP and Below

Este malware inyecta c��digos en el/los siguiente(s) proceso(s):

- created explorer.exe

T��cnica de inicio autom��tico

Agrega las siguientes entradas de registro para permitir su ejecuci��n autom��tica cada vez que se inicia el sistema:

HKEY_CURRENT_USER\Software\Microsoft\

Windows\CurrentVersion\Run

{random 8 letters} = "%Windows%\{random 8 letters}.exe"

Robo de informaci��n

Recopila los siguientes datos:

- Machine GUID

- Computer name

Otros detalles

Se conecta al sitio Web siguiente para enviar y recibir informaci��n:

- https://{BLOCKED}on.net/topic.php

Cifra los archivos con las extensiones siguientes:

- 3ds

- 3fr

- 3pr

- 7z

- ab4

- ac2

- accdb

- accde

- accdr

- accdt

- acr

- adb

- agd1

- ai

- ait

- al

- apj

- arw

- asm

- asp

- bak

- bdb

- bgt

- bik

- bkp

- blend

- bpw

- cdf

- cdr

- cdr3

- cdr4

- cdr5

- cdr6

- cdrw

- cdx

- ce1

- ce2

- cer

- cfp

- cgm

- cib

- cls

- cmt

- cpi

- cpp

- cr2

- craw

- crt

- crw

- csh

- csl

- css

- csv

- dac

- db

- db-journal

- db3

- dbf

- dc2

- dcr

- dcs

- ddd

- ddoc

- ddrw

- der

- design

- dgc

- djvu

- dng

- doc

- docm

- docx

- dot

- dotm

- dotx

- drf

- drw

- dwg

- dxb

- erbsql

- erf

- exf

- fdb

- ffd

- fff

- fh

- fhd

- fpx

- fxg

- gray

- grey

- gry

- hbk

- hpp

- ibank

- awg

- backup

- backupdb

- ibd

- ibz

- idx

- iiq

- incpas

- jpeg

- jpg

- js

- kc2

- kdbx

- kdc

- kpdx

- lua

- mdb

- mdc

- mef

- mfw

- mmw

- moneywell

- mos

- mpg

- mrw

- myd

- ndd

- nef

- nop

- nrw

- ns2

- ns3

- ns4

- nsd

- nsf

- nsg

- nsh

- nwb

- nx1

- nx2

- nyf

- odb

- odf

- odg

- odm

- odp

- ods

- odt

- orf

- otg

- oth

- otp

- ots

- ott

- p12

- p7b

- p7c

- pat

- pcd

- pef

- pem

- pfx

- php

- pl

- pot

- potm

- potx

- ppam

- pps

- ppsm

- ppsx

- ppt

- pptm

- pptx

- ps

- psafe3

- psd

- ptx

- py

- ra2

- raf

- rar

- raw

- rdb

- rtf

- rw2

- rwl

- rwz

- s3db

- sas7bdat

- sav

- sd0

- sd1

- sda

- sdf

- sldm

- sldx

- sql

- sqlite

- sqlite3

- sqlitedb

- sr2

- srf

- srw

- st4

- st5

- st6

- st7

- st8

- stc

- std

- sti

- stw

- stx

- sxc

- sxd

- sxg

- sxi

- sxm

- sxw

- txt

- wb2

- x3f

- xla

- xlam

- xll

- xlm

- xls

- xlsb

- xlsm

- xlsx

- xlt

- xltm

- xltx

- xlw

- xml

- ycbcra

- zip

Sustituye los nombres de los archivos cifrados por los nombres siguientes:

- {original file name and extension}.encrypted

SOLUTION

Step 1

Los usuarios de Windows ME y XP, antes de llevar a cabo cualquier exploraci��n, deben comprobar que tienen desactivada la opci��n Restaurar sistema para permitir la exploraci��n completa del equipo.

Step 3

Reiniciar en modo seguro

Step 4

Eliminar este valor del Registro

Importante: si modifica el Registro de Windows incorrectamente, podr��a hacer que el sistema funcione mal de manera irreversible. Lleve a cabo este paso solo si sabe c��mo hacerlo o si puede contar con ayuda de su administrador del sistema. De lo contrario, lea este antes de modificar el Registro del equipo.

- In HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

- {random 8 letters} = "%Windows%\{random 8 letters}.exe"

- {random 8 letters} = "%Windows%\{random 8 letters}.exe"

Step 5

Buscar y eliminar estas carpetas

- {created folder}\{random folder name}

Step 6

Buscar y eliminar estos archivos

- DECRYPT_INSTRUCTIONS.html

- DECRYPT_INSTRUCTIONS.html

Step 7

Reinicie en modo normal y explore el equipo con su producto de live casino online para buscar los archivos identificados como TROJ_CRYPLOCK.XW En caso de que el producto de live casino online ya haya limpiado, eliminado o puesto en cuarentena los archivos detectados, no ser��n necesarios m��s pasos. Puede optar simplemente por eliminar los archivos en cuarentena. Consulte esta para obtener m��s informaci��n.

Did this description help? Tell us how we did.