DESAF?OS

Operacionalizando zero trust

Zero Trust es complejo. Requiere de un entendimiento integral de los activos en la red, el comportamiento de los usuarios y los flujos de datos. Sin visibilidad de estas ¨¢reas, identificar y abordar riesgos potenciales de seguridad podr¨ªan vulnerar a los negocios ante exploits. Los sistemas, aplicaciones y dispositivos legacy pueden dificultar la evaluaci¨®n del riesgo en toda la empresa.

C¨®mo las organizaciones est¨¢n desarrollando sus estrategias de Zero Trust:

ESG entrevist¨® a 379 especialistas en TI y ciberseguridad en Norteam¨¦rica involucrados con la tecnolog¨ªa y procesos que brindan apoyo a zero trust. Puntos clave:

- Reducci¨®n promedio de $675 mil d¨®lares en costos de seguridad.

- Reducci¨®n de 34% en el n¨²mero de brechas de datos y de 32% en otros incidentes de ciberseguridad

- ?Redujeron su mean time to respond (MTTR) en 10 d¨ªas!

Evaluando adecuadamente la exposici¨®n al riesgo

Es crucial tener un entendimiento completo de los riesgos potenciales a los que se expone su empresa. Conocer estos riesgos pueden ayudarle a tomar decisiones informadas y a tomar medidas para mitigarlos. La incertidumbre o la ignorancia podr¨ªan vulnerar a su negocio.

Implementando estrategias de zero-trust

Es una tarea intimidante consolidar la visibilidad y realizar evaluaciones en tiempo real mientras se integran personas, procesos y tecnolog¨ªas Sin los recursos y capacidades adecuados, podr¨ªa ser incluso m¨¢s complicado.

Encontrando el ajuste perfecto

Implementar un modelo zero-trust al incorporar tecnolog¨ªas existentes puede ser un desaf¨ªo sin un enfoque de plataforma que consolide la visibilidad y los anal¨ªticos a lo largo de su empresa.

SOLUCIONES

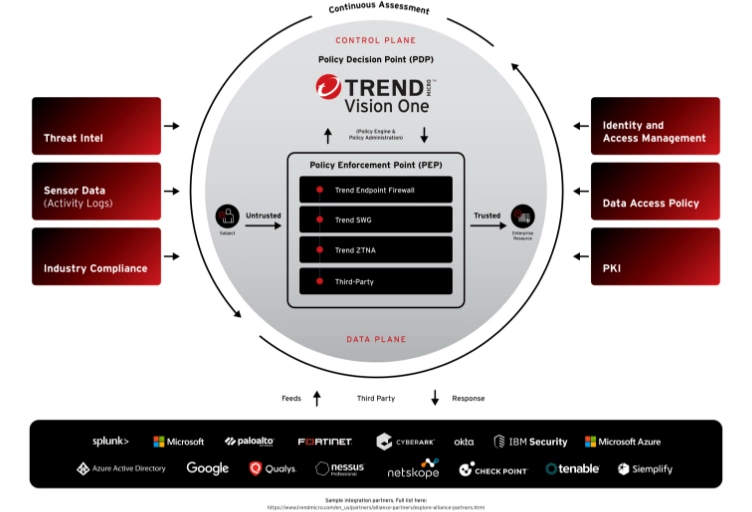

Simplifique la seguridad zero-trust con Trend Vision One?

Comience con un cimiento s¨®lido de la arquitectura zero-trust alineada con las mejores pr¨¢cticas de la industria. Comprenda su superficie de ataque, comprenda su nivel de riesgo en tiempo real y ajuste las pol¨ªticas a trav¨¦s de las redes, workloads y dispositivos desde una sola consola. Integre las mejores tecnolog¨ªas de su clase de nuestros partners de ecosistema para operacionalizar zero trust sin fricciones.

Detecte cada entidad

Asegure una transparencia completa y mantenga un inventario preciso y en tiempo real de todos los recursos. Detecte los dominios p¨²blicamente accesibles de individuos y dispositivos, direcciones IP, aplicaciones basadas en la nube, almacenamiento en la nube, containers y tareas tanto en redes externas como internas de la empresa.

Eval¨²e con precisi¨®n cada riesgo

Comprenda el riesgo en general de su empresa y profundice sobre consideraciones y factores espec¨ªficos de riesgo, incluyendo la criticidad, vulnerabilidad, postura de seguridad de los activos, actividades de amenazas y exposici¨®n. Aproveche la calificaci¨®n de riesgos automatizada, tendencias y benchmarks de la industria para identificar iniciativas y acciones prioritarias para la seguridad.

Centralice cada acci¨®n

Optimice la seguridad y reduzca la complejidad de zero-trust. F¨¢cilmente monitoree, administre, ajuste y ejecute controles de seguridad impulsados por datos. Alivie la carga de los equipos mientras se enfoca en tareas de m¨¢s alto nivel con automatizaci¨®n y orquestaci¨®n, todo en una sola consola.

Enriquezca los controles actuales de seguridad

Aumente la capacidad de los procesos actuales e integre las mejores tecnolog¨ªas de su clase con nuestra creciente lista de partners. Nuestro enfoque con un ecosistema amigable consolida las implementaciones zero-trust SWG, CASB y ZTNA con XDR y soluciones para la administraci¨®n de la superficie de ataque con integraciones y APIs de terceros para entregar flexibilidad y facilitar la adopci¨®n.

Arquitectura Zero Trust

Construya una postura de seguridad m¨¢s fuerte y resiliente

Proteja, prevenga, detecte y cierre las brechas de seguridad con zero trust. Explore su caso ¨²nico de uso de zero-trust con los expertos de Trend.

Proteja a la fuerza laboral h¨ªbrida

Bloquee conexiones autom¨¢ticamente de acuerdo con pol¨ªticas personalizables, evaluaci¨®n din¨¢mica del riesgo y machine learning. Mantenga las mejores pr¨¢cticas de configuraci¨®n, haga cumplir las pol¨ªticas y controles de seguridad, y prevenga el movimiento lateral de actividades no autorizadas. Zero trust reduce el riesgo de brechas de datos al limitar la exposici¨®n de datos sensibles solamente a aquellos que absolutamente los necesitan.

Brinde accesos seguros

Desarrolle un framework flexible de seguridad zero-trust que se ajuste perfectamente a su organizaci¨®n. Cree reglas est¨¢ticas (menor privilegio) y din¨¢micas (condicionales) para grupos de usuarios y accesos espec¨ªficos, controles espec¨ªficos de aplicaciones, pol¨ªticas basadas en tiempo, accesos basados en geolocalizaci¨®n, restricciones de postura de dispositivos individuales y pol¨ªticas basadas en puntuaciones de riesgo.

Logre una visibilidad extendida

Utilice datos de actividades de redes, workloads, aplicaciones SaaS y estaciones de trabajo para evaluar los riesgos. Bloquee proactivamente malware conocido, vulnerabilidades en la red ¨C incluyendo Zero Day y t¨¦cnicas de exfiltraci¨®n ¨C a trav¨¦s de monitoreo continuo, detecci¨®n de anomal¨ªas y protecci¨®n preventiva contra amenazas.

Optimice los seguros cibern¨¦ticos

Obtenga mejores primas de seguros demostrando que su organizaci¨®n est¨¢ proactivamente administrando el riesgo y previniendo los ciberataques con zero trust. Ofrezca evidencia de autenticaci¨®n multi-factor (MFA), micro-segmentaci¨®n de redes y evaluaci¨®n y monitoreo continuo de riesgos.

Reduzca la complejidad

Logre beneficios importantes para el negocio y la operaci¨®n y soporte una estrategia zero-trust al consolidar las herramientas de ciberseguridad. Al reducir la complejidad de administrar m¨²ltiples soluciones, las organizaciones pueden minimizar los costos mientras reducen la complejidad operativa y de cumplimiento a trav¨¦s de una administraci¨®n unificada de pol¨ªticas.

?Tiene un caso de uso ¨²nico??

Comun¨ªquese con nuestros expertos

¡°Las organizaciones que inician su camino hacia ZT [Zero Trust] y necesitan una soluci¨®n de visibilidad y anal¨ªticos avanzados para establecer una l¨ªnea base deber¨ªan de considerar a live casino online.¡±

ESTAD?STICAS DE LA INDUSTRIA

El impacto de los puntos ciegos

Las empresas enfrentan desaf¨ªos importantes con la constante evoluci¨®n de la superficie de ataque digital. Al alinearse con las mejores pr¨¢cticas de zero-trust y con la implementaci¨®n de controles integrada en una sola plataforma, las organizaciones pueden crear una postura de seguridad m¨¢s fuerte y resiliente. Este enfoque puede cerrar efectivamente las brechas de seguridad, mientras se cumple proactivamente con los requerimientos de las normativas, dando lugar a un ambiente digital m¨¢s seguro y robusto.

39%

de las organizaciones tienen dificultades en seguir los cambios en la superficie de ataque digital

live casino online

10%

de las empresas deber¨ªan mantener programas zero-trust para 2026

Gartner

51%

de las organizaciones han adoptado estrategias de seguridad zero-trust

Ponemon

62%

de los respondientes han reportado una mejor¨ªa significativa con una estrategia zero-trust

live casino online

?NASE A 500 MILLONES DE USUARIOS

Su camino hacia zero-trust es complejo.

Conf¨ªe en los expertos.