BKDR_NECURS.BGSH

Mal/Cridex-F (Sophos) ,Trojan horse Pakes_c.BEQF (AVG) ,W32/Necurs.TFT!tr (Fortinet) ,Trojan.Win32.Pakes (Ikarus) ,Trojan-Dropper.Win32.Necurs.tft (Kaspersky) ,Trojan:Win32/Necurs (Microsoft) ,Generic Dropper.p (McAfee) ,a variant of Win32/Kryptik.BWCR trojan (Eset) ,Generic (Panda) ,Trojan.Win32.Generic!SB.0 (Sunbelt)

Windows 2000, Windows Server 2003, Windows XP (32-bit, 64-bit), Windows Vista (32-bit, 64-bit), Windows 7 (32-bit, 64-bit)

Tipo de malware

Backdoor

Destructivo?

No

Cifrado

����

In the Wild:

����

Resumen y descripci��n

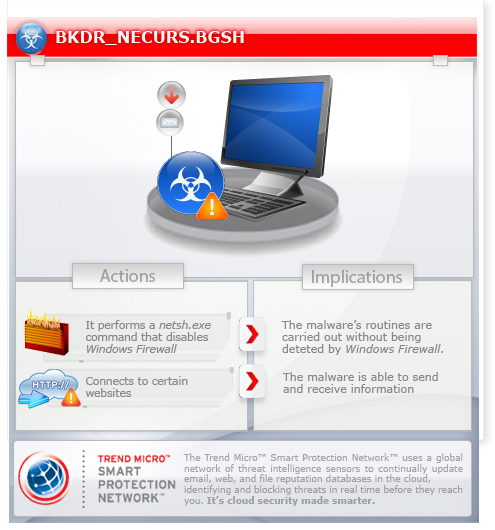

Para obtener una visi��n integral del comportamiento de este Backdoor, consulte el diagrama de amenazas que se muestra a continuaci��n.

Se ejecuta y, a continuaci��n, se elimina. Se inyecta en todos los procesos en ejecuci��n para permanecer en memoria.

Modifica las entradas de registro para desactivar la configuraci��n del cortafuegos de Windows. Esta acci��n permite que el malware lleve a cabo sus rutinas sin ser detectado por el cortafuegos de Windows.

Se conecta a un sitio Web para enviar y recibir informaci��n. However, as of this writing, the said sites are inaccessible.

Detalles t��cnicos

���Բ��ٲ�������������

Este malware infiltra el/los siguiente(s) archivo(s)/componente(s):

- %System%\drivers\{random}.sys

(Nota: %System% es la carpeta del sistema de Windows, que en el caso de Windows 98 y ME suele estar en C:\Windows\System, en el caso de Windows NT y 2000 en C:\WINNT\System32 y en el caso de Windows XP y Server 2003 en C:\Windows\System32).

)Crea las siguientes copias de s�� mismo en el sistema afectado:

- %Application Data%\{random GUID}\syshost.exe - if not logged in as an Administrator

- %Windows%\Installer\{GUID}\syshost.exe - if logged in as an Administrator

(Nota: %Application Data% es la carpeta Application Data del usuario activo, que en el caso de Windows 98 y ME suele estar ubicada en C:\Windows\Profiles\{nombre de usuario}\Application Data, en el caso de Windows NT en C:\WINNT\Profiles\{nombre de usuario}\Application Data y en el caso de Windows 2000, XP y Server 2003 en C:\Documents and Settings\{nombre de usuario}\Local Settings\Application Data).

. %Windows% es la carpeta de Windows, que suele estar en C:\Windows o C:\WINNT).)Crea las carpetas siguientes:

- %Windows%\Installer\{random GUID} - if logged in as an Administrator

- %Application Data%\{random GUID} - if not logged in as an Administrator

(Nota: %Windows% es la carpeta de Windows, que suele estar en C:\Windows o C:\WINNT).

. %Application Data% es la carpeta Application Data del usuario activo, que en el caso de Windows 98 y ME suele estar ubicada en C:\Windows\Profiles\{nombre de usuario}\Application Data, en el caso de Windows NT en C:\WINNT\Profiles\{nombre de usuario}\Application Data y en el caso de Windows 2000, XP y Server 2003 en C:\Documents and Settings\{nombre de usuario}\Local Settings\Application Data).)Se ejecuta y, a continuaci��n, se elimina.

Se inyecta en todos los procesos en ejecuci��n para permanecer en memoria.

T��cnica de inicio autom��tico

Elimina las siguientes claves de registro asociadas a aplicaciones antivirus y de seguridad:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\

Services\syshost32

ImagePath = ""%Windows%\Installer\{GUID}\syshost.exe" /service"

Crea las siguientes entradas de registro para activar la ejecuci��n autom��tica del componente infiltrado cada vez que arranque el sistema:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\

Windows\CurrentVersion\Run

syshost32 = %Windows%\Installer\{GUID}\syshost.exe

Se registra como un servicio del sistema para garantizar su ejecuci��n autom��tica cada vez que se inicia el sistema mediante la introducci��n de las siguientes claves de registro:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\

Services\syshost32

Registra el componente infiltrado como servicio del sistema para garantizar su ejecuci��n autom��tica cada vez que arranque el sistema. Para ello, crea las siguientes entradas de registro:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\

Services\{random}

Otras modificaciones del sistema

Modifica las siguientes entradas de registro para desactivar la configuraci��n del cortafuegos de Windows:

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\

Services\SharedAcces\Parameters\

FirewallPolicy\DomainProfile

EnableFirewall = "0"

(Note: The default value data of the said registry entry is "1".)

Rutina de puerta trasera

Se conecta a los sitios Web siguientes para enviar y recibir informaci��n:

- http://{BLOCKED}.{BLOCKED}.81.244

- http://{BLOCKED}.{BLOCKED}.195.245

- http://{BLOCKED}.{BLOCKED}.56.54

- http://{BLOCKED}.{BLOCKED}.31.41

However, as of this writing, the said sites are inaccessible.

Soluciones

Step 1

Los usuarios de Windows ME y XP, antes de llevar a cabo cualquier exploraci��n, deben comprobar que tienen desactivada la opci��n Restaurar sistema para permitir la exploraci��n completa del equipo.

Step 2

Explorar el equipo con su producto de live casino online y anotar los archivos detectados como BKDR_NECURS.BGSH

Step 3

Reiniciar en modo seguro

Step 4

Eliminar esta clave del Registro

Importante: si modifica el Registro de Windows incorrectamente, podr��a hacer que el sistema funcione mal de manera irreversible. Lleve a cabo este paso solo si sabe c��mo hacerlo o si puede contar con ayuda de su administrador del sistema. De lo contrario, lea este antes de modificar el Registro del equipo.

- In HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services

- syshost32

- syshost32

- In HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services

- {random}

- {random}

Step 5

Restaurar este valor del Registro modificado

Importante: si modifica el Registro de Windows incorrectamente, podr��a hacer que el sistema funcione mal de manera irreversible. Lleve a cabo este paso solo si sabe c��mo hacerlo o si puede contar con ayuda de su administrador del sistema. De lo contrario, lea este antes de modificar el Registro del equipo.

- In HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\SharedAcces\Parameters\FirewallPolicy\DomainProfile

- From: Enable Firewall = "0"

To: Enable Firewall = "1"

- From: Enable Firewall = "0"

Step 6

Eliminar este valor del Registro

Importante: si modifica el Registro de Windows incorrectamente, podr��a hacer que el sistema funcione mal de manera irreversible. Lleve a cabo este paso solo si sabe c��mo hacerlo o si puede contar con ayuda de su administrador del sistema. De lo contrario, lea este antes de modificar el Registro del equipo.

- In HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

- syshost32 = "%Windows%\Installer\{GUID}\syshost.exe"

- syshost32 = "%Windows%\Installer\{GUID}\syshost.exe"

Step 7

Buscar y eliminar esta carpeta

- %Windows%\Installer\{GUID}

Step 8

Reinicie en modo normal y explore el equipo con su producto de live casino online para buscar los archivos identificados como BKDR_NECURS.BGSH En caso de que el producto de live casino online ya haya limpiado, eliminado o puesto en cuarentena los archivos detectados, no ser��n necesarios m��s pasos. Puede optar simplemente por eliminar los archivos en cuarentena. Consulte esta para obtener m��s informaci��n.

Rellene nuestra encuesta!