OSX_MORCUT.A

Publish date: 27 de julio de 2012

Plataforma:

Mac OS X

Riesgo general:

Potencial de destrucci¨®n:

Potencial de distribuci¨®n:

Infecci¨®n divulgada:

Bajo

Medio

High

°ä°ù¨ª³Ù¾±³¦´Ç

Tipo de malware

Backdoor

Destructivo?

No

Cifrado

No

In the Wild:

³§¨ª

Resumen y descripci¨®n

Canal de infecci¨®n Descargado de Internet

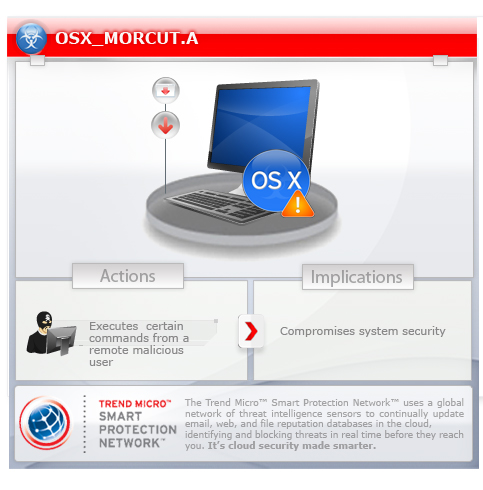

Para obtener una visi¨®n integral del comportamiento de este Backdoor, consulte el diagrama de amenazas que se muestra a continuaci¨®n.

Ejecuta determinados comandos que recibe de forma remota desde un usuario malicioso. De esta forma pone en gran peligro el equipo afectado y la informaci¨®n del mismo.

Detalles t¨¦cnicos

Tama?o del archivo ³Õ²¹°ù¨ª²¹

Tipo de archivo Mach-O

Residente en memoria ³§¨ª

Fecha de recepci¨®n de las muestras iniciales 25 Jul 2012

±õ²Ô²õ³Ù²¹±ô²¹³¦¾±¨®²Ô

Crea las carpetas siguientes:

- /Library/ScriptingAdditions/appleHID (if running as root)

- /Users/{user name}/Library/ScriptingAdditions/appleHID (if not running as root)

T¨¦cnica de inicio autom¨¢tico

Infiltra los archivos siguientes:

- /Library/LaunchAgents/com.apple.mdworker.plist (if running as root)

- /Users/{user name}/Library/LaunchAgents/com.apple.mdworker.plist (if not running as root)

Rutina de puerta trasera

Ejecuta los comandos siguientes desde un usuario remoto malicioso:

- Download a file

- Execute a command using /bin/sh

- Record audio

- Scan for network connections

- Search a file

- Uninstall itself

- Upload a file

Soluciones

Motor de exploraci¨®n m¨ªnimo 9.200

Versi¨®n de patrones OPR de VSAPI 9.285.00

Fecha de publicaci¨®n de patrones OPR de VSAPI 26 de julio de 2012