PUA.Win32.PCHunter.A

PUP/PCHunter (PANDA); HackTool.PCH.B1 (QUICKHEAL)

Windows

Tipo de malware

Potentially Unwanted Application

Destructivo?

No

Cifrado

No

In the Wild:

����

Resumen y descripci��n

It arrives on a system as a file dropped by other malware or as a file downloaded unknowingly by users when visiting malicious sites.

Elimina archivos para impedir la ejecuci��n correcta de programas y aplicaciones.

Se conecta a un sitio Web para enviar y recibir informaci��n.

Detalles t��cnicos

Detalles de entrada

It arrives on a system as a file dropped by other malware or as a file downloaded unknowingly by users when visiting malicious sites.

���Բ��ٲ�������������

Este malware infiltra el/los siguiente(s) archivo(s):

- {Malware Path}\{Malware Filename}as.sys -> detected as PUA.Win32.PCHunter.C.component

Agrega los procesos siguientes:

- ��%System%\rundll32.exe�� url.dll,FileProtocolHandler http://www.{BLOCKED}oft.com -> if file is not the newest version

T��cnica de inicio autom��tico

Elimina las siguientes claves de registro asociadas a aplicaciones antivirus y de seguridad:

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\

services\{Malware Filename}as

Otras modificaciones del sistema

Elimina los archivos siguientes:

- {Malware Path}\{Malware Filename}as.sys

Agrega las siguientes entradas de registro:

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\

services\{Malware Filename}as

Type = 1

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\

services\{Malware Filename}as

ErrorControl = 1

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\

services\{Malware Filename}as

Start = 1

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\

services\{Malware Filename}as

ImagePath = \??\{Malware Path}\{Malware Filename}as.sys

Rutina de puerta trasera

Se conecta a los sitios Web siguientes para enviar y recibir informaci��n:

- http://www.{BLOCKED}oft.com

- http://www.{BLOCKED}oft.com/PCHunter_StandardV1.56={MAC Address}

- http://www.{BLOCKED}oft.com/statistics/epoolsoft.html?PCHunter_Standard={MAC Address}

- http://www.{BLOCKED}oft.com/pchunter/pchunter_free

Robo de informaci��n

Recopila los siguientes datos:

- MAC Address

- Running Processes

- Computer Files

- User Accounts

- System Registries

- Process Modules

- Kernel Modules

- Startup Information

- Network Connections

- Firewall Rules

Otros detalles

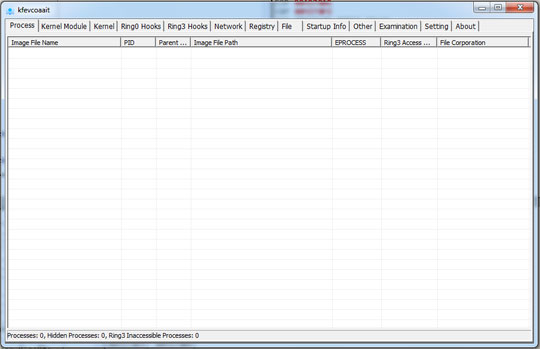

Hace lo siguiente:

- It loads the dropped file as a driver

- {Malware Path}\{Malware Filename}as.sys

- It connects to http://www.{BLOCKED}oft.com if product version is not V1.56 or the date is January 13, 2019

- It displays the following image:

- It can view and display system process and process threads

- It can terminate, suspend and resume processes and threads

- It displays current network connections, including the local and remote addresses and state of TCP connections

- It displays and can edit system registry

- It displays and can delete files and folders

- It can view file properties information

- It displays autorun entries

- It can delete and edit autorun entries

- It displays and can delete user accounts

- It displays affected machine��s firewall rules

- It can delete a firewall rule

Soluciones

Step 1

Los usuarios de Windows ME y XP, antes de llevar a cabo cualquier exploraci��n, deben comprobar que tienen desactivada la opci��n Restaurar sistema para permitir la exploraci��n completa del equipo.

Step 2

Note that not all files, folders, and registry keys and entries are installed on your computer during this malware's/spyware's/grayware's execution. This may be due to incomplete installation or other operating system conditions. If you do not find the same files/folders/registry information, please proceed to the next step.

Step 3

Reiniciar en modo seguro

Step 4

Eliminar este valor del Registro

Importante: si modifica el Registro de Windows incorrectamente, podr��a hacer que el sistema funcione mal de manera irreversible. Lleve a cabo este paso solo si sabe c��mo hacerlo o si puede contar con ayuda de su administrador del sistema. De lo contrario, lea este antes de modificar el Registro del equipo.

?- In HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\services\{Malware Filename}as

- Type = 1

- Type = 1

- In HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\services\{Malware Filename}as

- ErrorControl = 1

- ErrorControl = 1

- In HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\services\{Malware Filename}as?

- Start = 1

- Start = 1

- In HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\services\{Malware Filename}as?

- ImagePath = \??\{Malware Path}\{Malware Filename}as.sys

- ImagePath = \??\{Malware Path}\{Malware Filename}as.sys

Step 5

Explorar el equipo con su producto de live casino online para eliminar los archivos detectados como PUA.Win32.PCHunter.A En caso de que el producto de live casino online ya haya limpiado, eliminado o puesto en cuarentena los archivos detectados, no ser��n necesarios m��s pasos. Puede optar simplemente por eliminar los archivos en cuarentena. Consulte esta para obtener m��s informaci��n.

Rellene nuestra encuesta!