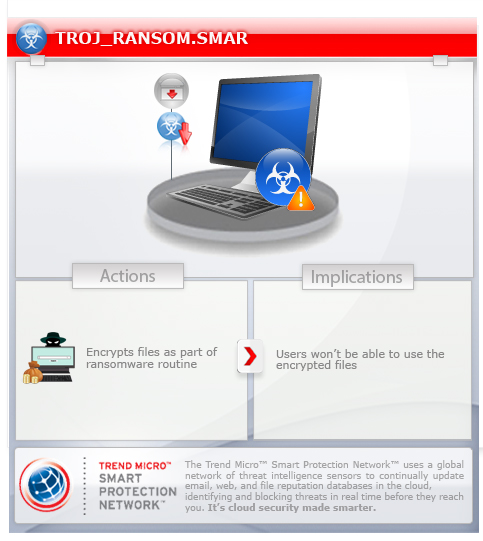

TROJ_RANSOM.SMAR

Troj/Ransom-EY (Sophos) ,Trojan horse Generic27.EAC (AVG) ,W32/Xorist.ER!tr (Fortinet) ,W32/Heuristic-119!Eldorado (not disinfectable) (Fprot) ,Trojan-Ransom.Win32.Xorist (Ikarus) ,Trojan-Ransom.Win32.Xorist.er (Kaspersky) ,Trojan:Win32/Ransom.FO (Microsoft) ,Ransom-FASY!DDA2EA2986B7 (McAfee) ,a variant of Win32/Filecoder.Q trojan (Eset) ,Generic (Panda) ,Trojan.Win32.Ransom.fo (v) (Sunbelt)

Windows 2000, Windows XP, Windows Server 2003

Tipo de malware

Trojan

Destructivo?

No

Cifrado

No

In the Wild:

����

Resumen y descripci��n

Para obtener una visi��n integral del comportamiento de este Trojan, consulte el diagrama de amenazas que se muestra a continuaci��n.

Detalles t��cnicos

���Բ��ٲ�������������

Crea las siguientes copias de s�� mismo en el sistema afectado:

- %User Temp%\{random}.exe

(Nota: %User Temp% es la carpeta Temp del usuario activo, que en el caso de Windows 2000, XP y Server 2003 suele estar en C:\Documents and Settings\{nombre de usuario}\Local Settings\Temp).

)Deja archivos de texto a modo de notas de rescate que contienen lo siguiente:

- ���ߧڧާѧߧڧ�! ����� ���ѧ�� ��ѧۧݧ� �٧ѧ�ڧ���ӧѧߧ�! �����ҧ� �ӧ����ѧߧ�ӧڧ�� ��ӧ�� ��ѧۧݧ� �� ���ݧ��ڧ�� �� �ߧڧ� �է�����, �����ѧӧ��� ��ާ� �� ��֧ܧ���� XXXX �ߧ� �ߧ�ާ֧� YYYY �� �ӧѧ� �֧��� N ��������� �ӧӧ�է� �ܧ�է�. ����� ���֧ӧ���֧ߧڧ� ����ԧ� �ܧ�ݧڧ�֧��ӧ�, �ӧ�� �էѧߧߧ��� �ߧ֧�ҧ�ѧ�ڧާ� �ڧ���������. ����է��� �ӧߧڧާѧ�֧ݧ�ߧ� ���� �ӧӧ�է� �ܧ�է�!

Crea los archivos de texto siguientes:

- %Desktop%\HOW TO DECRYPT FILES.txt

(Nota: %Desktop% es la carpeta Escritorio del usuario activo, que en el caso de Windows 98 y ME suele estar en C:\Windows\Profiles\{nombre de usuario}\Escritorio, en el caso de Windows NT en C:\WINNT\Profiles\{nombre de usuario}\Escritorio y en el caso de Windows 2000, XP y Server 2003 en C:\Documents and Settings\{nombre de usuario}\Escritorio).

)T��cnica de inicio autom��tico

Agrega las siguientes entradas de registro para permitir su ejecuci��n autom��tica cada vez que se inicia el sistema:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\

Windows\CurrentVersion\Run

Alcmeter = "%User Temp%\{random}.exe"

Otras modificaciones del sistema

Agrega las siguientes entradas de registro como parte de la rutina de instalaci��n:

HKEY_CLASSES_ROOT\{random key}

HKEY_LOCAL_MACHINE\Software\Classes\

{random key}

Agrega las siguientes entradas de registro:

HKEY_CLASSES_ROOT\{random key}\DefaultIcon

(Default) = "%User Temp%\{random}.exe,0"

HKEY_CLASSES_ROOT\{random key}

(Default) = "CRYPTED!"

HKEY_CLASSES_ROOT\{random key}\shell\

open\command

(Default) = "%User Temp%\{random}.exe"

Otros detalles

Cifra los archivos con las extensiones siguientes:

- .zip

- .tar

- .gzip

- .jpg

- .jpeg

- .psd

- .cdr

- .dwg

- .max

- .bmp

- .gif

- .png

- .doc

- .docx

- .xls

- .xlsx

- .ppt

- .pptx

- .txt

- .djvu

- .htm

- .html

- .mdb

- .cer

- .p12

- .pfx

- .kwm

- .pwm

- .1cd

- .mdf

- .dbf

- .odt

- .vob

- .ifo

- .lnk

- .torrent

- .mov

- .m2v

- .3gp

- .mpeg

- .mpg

- .flv

- .avi

- .mp4

- .wmv

- .divx

- .mkv

- .mp3

- .wav

- .flac

- .ape

- .wma

- .ac3

Sustituye los nombres de los archivos cifrados por los nombres siguientes:

- {original file name and extension}.bat

Soluciones

Step 1

Los usuarios de Windows ME y XP, antes de llevar a cabo cualquier exploraci��n, deben comprobar que tienen desactivada la opci��n Restaurar sistema para permitir la exploraci��n completa del equipo.

Step 2

Identificar y terminar los archivos detectados como TROJ_RANSOM.SMAR

- Para los usuarios de Windows 98 y ME, puede que el Administrador de tareas de Windows no muestre todos los procesos en ejecuci��n. En tal caso, utilice un visor de procesos de una tercera parte (preferiblemente, el Explorador de procesos) para terminar el archivo de malware/grayware/spyware. Puede descargar la herramienta en cuesti��n .

- Si el archivo detectado aparece en el Administrador de tareas o en el Explorador de procesos, pero no puede eliminarlo, reinicie el equipo en modo seguro. Para ello, consulte este enlace para obtener todos los pasos necesarios.

- Si el archivo detectado no se muestra en el Administrador de tareas o el Explorador de procesos, prosiga con los pasos que se indican a continuaci��n.

Step 3

Eliminar esta clave del Registro

Importante: si modifica el Registro de Windows incorrectamente, podr��a hacer que el sistema funcione mal de manera irreversible. Lleve a cabo este paso solo si sabe c��mo hacerlo o si puede contar con ayuda de su administrador del sistema. De lo contrario, lea este antes de modificar el Registro del equipo.

- In HKEY_CLASSES_ROOT

- {random key}

- {random key}

- In HKEY_LOCAL_MACHINE\Software\Classes

- {random key}

- {random key}

Step 4

Restaurar este valor del Registro modificado

Importante: si modifica el Registro de Windows incorrectamente, podr��a hacer que el sistema funcione mal de manera irreversible. Lleve a cabo este paso solo si sabe c��mo hacerlo o si puede contar con ayuda de su administrador del sistema. De lo contrario, lea este antes de modificar el Registro del equipo.

?- In HKEY_CLASSES_ROOT\.bat

- From: {Default} = "batfile"

To: {Default} = "{random key}"

- From: {Default} = "batfile"

Step 5

Eliminar este valor del Registro

Importante: si modifica el Registro de Windows incorrectamente, podr��a hacer que el sistema funcione mal de manera irreversible. Lleve a cabo este paso solo si sabe c��mo hacerlo o si puede contar con ayuda de su administrador del sistema. De lo contrario, lea este antes de modificar el Registro del equipo.

- In HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

- Alcmeter = "%User Temp%\{random}.exe"

- Alcmeter = "%User Temp%\{random}.exe"

Step 6

Buscar y eliminar estos archivos

- %Desktop%\HOW TO DECRYPT FILES.txt

- %Desktop%\HOW TO DECRYPT FILES.txt

Step 7

Explorar el equipo con su producto de live casino online para eliminar los archivos detectados como TROJ_RANSOM.SMAR En caso de que el producto de live casino online ya haya limpiado, eliminado o puesto en cuarentena los archivos detectados, no ser��n necesarios m��s pasos. Puede optar simplemente por eliminar los archivos en cuarentena. Consulte esta para obtener m��s informaci��n.

Rellene nuestra encuesta!