La s¨¦curit¨¦ de la GenAI simplifi¨¦e

Adoptez les outils d¡¯IA g¨¦n¨¦rative en toute confiance pour lib¨¦rer la valeur commerciale. Contr?lez l¡¯utilisation de l¡¯IA, pr¨¦venez la fuite des donn¨¦es, att¨¦nuez les risques de manipulation et s¨¦curisez le parcours d'acc¨¨s utilisateur gr?ce ¨¤ une ¨¦valuation continue des risques.?

Appliquez le contr?le d'acc¨¨s

Les entreprises utilisent des applications SaaS accessibles sur Internet. Recevez des informations en temps r¨¦el, identifiez les risques et mettez en place le contr?le d'acc¨¨s du moindre privil¨¨ge pour les applications sanctionn¨¦es et non sanctionn¨¦es, afin de prot¨¦ger les donn¨¦es sensibles.

S¨¦curiser le travail en tout lieu

Adaptez le mod¨¨le de travail en tout lieu en connectant le personnel virtuel de mani¨¨re s¨¦curis¨¦e ¨¤ des applications priv¨¦es. Remplacez les VPN existants avec le moindre privil¨¨ge et un contr?le des acc¨¨s ??juste ¨¤ temps?? pour g¨¦rer efficacement les ressources de l¡¯entreprise.

S¨¦curiser votre parcours Zero Trust en renfor?ant le contr?le d'acc¨¨s aux ¨¦l¨¦ments suivants?:

Services de GenAI

Les organisations doivent adopter l¡¯IA g¨¦n¨¦rative en toute confiance pour lib¨¦rer la valeur commerciale.

- Augmentez votre visibilit¨¦ et appliquez une r¨¨gle bas¨¦e sur les risques en continu pour contr?ler l¡¯utilisation des services d¡¯IA

- Inspectez les invites/r¨¦ponses des services de GenAI pour ¨¦viter une fuite potentielle des donn¨¦es et une r¨¦ponse impr¨¦vue

- Lancez une d¨¦tection de l¡¯injection d¡¯invites avanc¨¦e pour att¨¦nuer les risques de manipulation potentielle des services de GenAI

Applications Internet

Les entreprises sont toujours plus nombreuses ¨¤ utiliser des applications SaaS accessibles sur Internet.

- Obtenez des informations en temps r¨¦el sur les donn¨¦es sensibles trait¨¦es et stock¨¦es dans les applications SaaS

- Identifiez les risques et appliquez le contr?le des acc¨¨s pour les applications sanctionn¨¦es et non sanctionn¨¦es

- Mettez en place un acc¨¨s bas¨¦ sur la confiance et sur le moindre privil¨¨ge pour Internet

Applications Cloud

La transformation digitale incite ¨¤ la migration d¡¯applications vers des environnements cloud publics.

- R¨¦duisez les risques d'acc¨¨s non autoris¨¦ pour les donn¨¦es et les informations strat¨¦giques

- Offrez un acc¨¨s s¨¦curis¨¦ aux applications SaaS, en v¨¦rifiant les violations de politique et les risques pour la s¨¦curit¨¦

- Surveillez l¡¯activit¨¦ des applications et pr¨¦servez la s¨¦curit¨¦ avec une ¨¦valuation des risques en continu

Ressources strat¨¦giques pour l¡¯entreprise

Le travail hybride est devenu une r¨¦alit¨¦ dans la plupart des d¡¯entreprises.

- Connectez vos collaborateurs distants ¨¤ vos applications priv¨¦es et aux ressources de l¡¯entreprise, en toute s¨¦curit¨¦

- D¨¦ployez une alternative ¨¤ votre VPN existant et aux outils fastidieux de bureau virtuel

- Introduisez le contr?le des acc¨¨s avec le moindre privil¨¨ge et un acc¨¨s juste ¨¤ temps

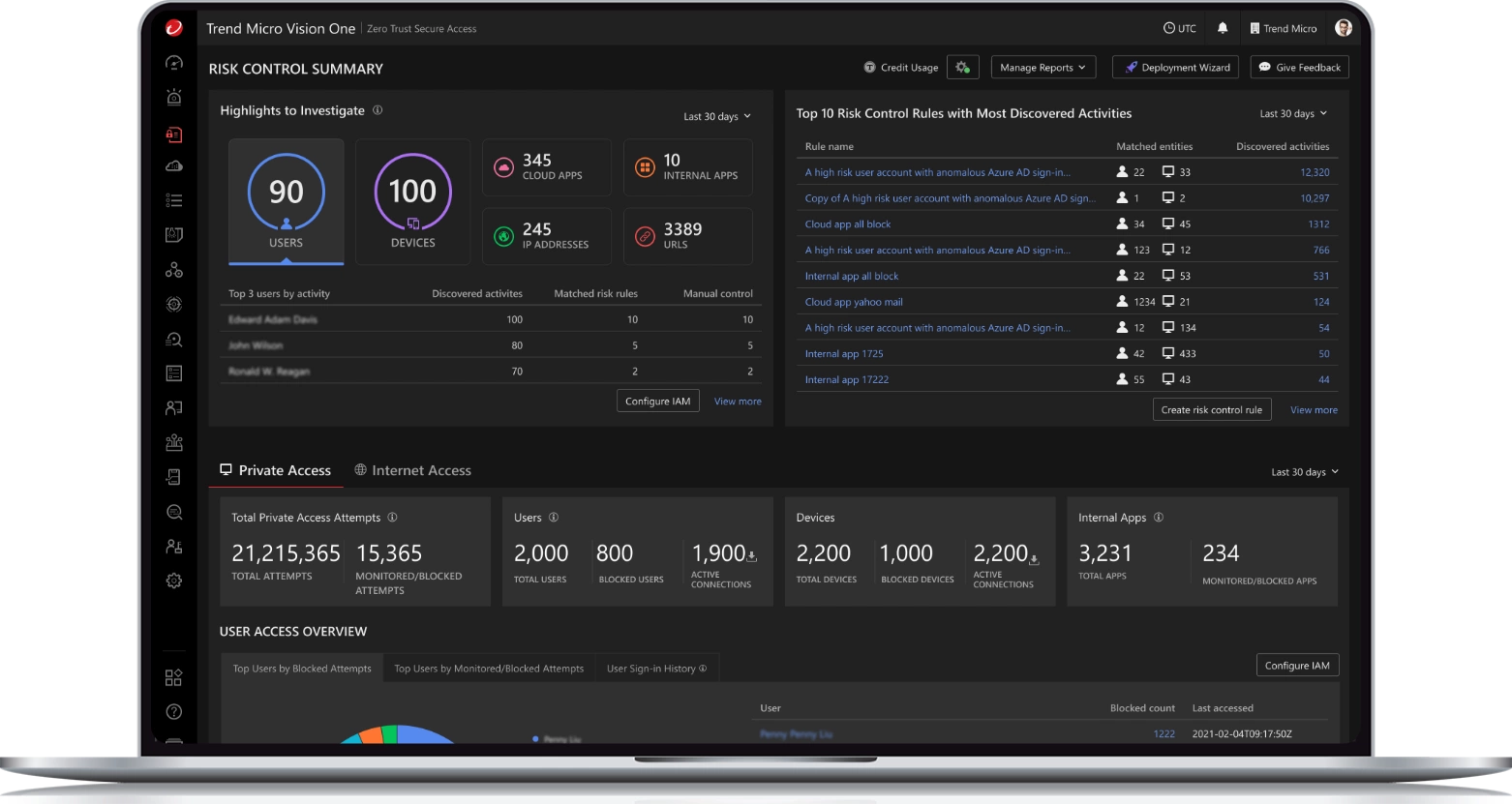

D¨¦couvrez des informations. Appliquez un contr?le. R¨¦duisez les risques.

Plateforme cloud native

Int¨¦grez la gestion de l'exposition aux cyber-risques (CREM), la d¨¦tection et la r¨¦ponse ¨¦tendues (XDR) et l¡¯acc¨¨s s¨¦curis¨¦ (ZTSA) dans une plateforme cloud native. Enrichissez le risque adaptatif continu et l¡¯¨¦valuation de la confiance pour renforcer les architectures Zero Trust qui soutiennent les objectifs professionnels. ?liminez la confiance inh¨¦rente accord¨¦e auparavant aux utilisateurs et appareils non v¨¦rifi¨¦s.

B¨¦n¨¦ficiez d¡¯une visibilit¨¦ sur tous les comportements des utilisateurs et des appareils.

?valuation des risques en continu

L¡¯¨¦valuation ponctuelle des risques d¡¯une ressource donne un faux sentiment de s¨¦curit¨¦. Analysez les facteurs de menaces li¨¦es ¨¤ l¡¯identit¨¦, aux appareils et aux applications en mettant en place l¡¯¨¦valuation des risques continue aliment¨¦e par CREM. Modifiez l¡¯acc¨¨s ¨¤ des ressources sp¨¦cifiques selon l'augmentation ou la diminution des risques. Rassemblez et mettez en corr¨¦lation les donn¨¦es de t¨¦l¨¦m¨¦trie pour automatiser les d¨¦cisions gr?ce ¨¤ Trend Threat Research and Intelligence.

Fonctionnalit¨¦s d¡¯acc¨¨s s¨¦curis¨¦ compl¨¨tes

Activez le contr?le des acc¨¨s, les donn¨¦es en temps r¨¦el et les fonctionnalit¨¦s de protection contre les menaces dans votre r¨¦seau, sur le Web, dans le cloud, dans les applications priv¨¦es, sur les appareils et aupr¨¨s des utilisateurs, le tout depuis votre plateforme Trend Vision One?. Utilisez les fonctionnalit¨¦s avanc¨¦es de Secure Access, notamment live casino online? Zero Trust Secure Access ¨C Private Access, Internet Access et AI Service Access.

Partie native de votre strat¨¦gie Zero Trust

Dans le cadre de la plateforme Trend Vision One??, utilisez notre int¨¦gration native pour alimenter la t¨¦l¨¦m¨¦trie et donner un contexte ¨¤ vos op¨¦rations XDR. D¨¦couvrez et hi¨¦rarchisez les risques pour am¨¦liorer la prise de d¨¦cision avec live casino online? Zero Trust Risk Insights.

S¨¦curiser le parcours vers l¡¯IA

- Obtenez de la visibilit¨¦ et contr?lez l¡¯utilisation de l¡¯application d¡¯IA

- Appliquez une r¨¨gle d'acc¨¨s bas¨¦e sur les risques en continu

- D¨¦tectez les attaques par injection d¡¯invite afin de prot¨¦ger le parcours d'acc¨¨s de l¡¯utilisateur

- Inspectez les invites/r¨¦ponses des services de GenAI pour ¨¦viter une fuite potentielle des donn¨¦es

Utilisez l¡¯¨¦valuation des risques en continu

- Mettez en place la micro-segmentation pour des ressources sp¨¦cifiques

- R¨¦agissez rapidement aux menaces gr?ce ¨¤ un contr?le des acc¨¨s dynamique, aliment¨¦ par des ¨¦valuations des risques en continu

- Appliquez un acc¨¨s avec le moindre privil¨¨ge

- Soutenez le travail en tout lieu

Explorer les ressources associ¨¦es

Rejoignez 500?millions d¡¯utilisateurs

D¨¦marrer avec Secure Access