D?FIS

Mettre en ?uvre le Zero Trust

Le Zero?Trust est complexe. Il requiert une compr¨¦hension approfondie des ressources en r¨¦seau, du comportement des utilisateurs et des flux de donn¨¦es. Sans la visibilit¨¦ n¨¦cessaire dans ces domaines, l¡¯identification et le traitement des risques de s¨¦curit¨¦ potentiels peut rendre les entreprises vuln¨¦rables face aux exploits. Les syst¨¨mes, applications et appareils existants ne permettent pas d'¨¦valuer facilement les risques dans l¡¯entreprise.

Comment les organisations d¨¦veloppent leurs strat¨¦gies Zero?Trust?:

ESG a interrog¨¦ 379?professionnels de l¡¯IT et de la cybers¨¦curit¨¦ en ´¡³¾¨¦°ù¾±±ç³Ü±ð du Nord, impliqu¨¦s dans les technologies et les processus prenant en charge le Zero?Trust. Points de donn¨¦es essentiels?:

- 675?000?$ de r¨¦duction dans les co?ts de s¨¦curit¨¦ moyens.

- R¨¦duit de 34?% le nombre de violations de donn¨¦es et de 32?% les cyberincidents

- A diminu¨¦ le temps moyen de r¨¦ponse (MTTR) de 10?jours?!

?valuer l¡¯exposition aux risques avec pr¨¦cision

Il est essentiel de disposer d'une compr¨¦hension approfondie des risques potentiels et de l¡¯exposition auxquels votre entreprise est soumise. Le fait de conna?tre ces risques peut vous aider ¨¤ prendre des d¨¦cisions ¨¦clair¨¦es et ¨¤ mettre en place des mesures proactives pour les limiter. L¡¯incertitude ou l'ignorance peuvent rendre votre entreprise vuln¨¦rable.

Mise en ?uvre de strat¨¦gies Zero?Trust

La consolidation de la visibilit¨¦ et la r¨¦alisation d'¨¦valuations des risques en temps r¨¦el, tout en int¨¦grant les personnes, les processus et les technologies, sont des t?ches titanesques. Si vous ne disposez pas des ressources et des comp¨¦tences adapt¨¦es en interne, elles peuvent m¨ºme ¨ºtre plus difficiles.

Trouver la solution adapt¨¦e

La mise en ?uvre un mod¨¨le Zero?Trust, tout en int¨¦grant les technologies existantes, peut ¨ºtre difficile sans une approche de plateforme qui consolide la visibilit¨¦ et l¡¯analytique dans votre entreprise.

SOLUTIONS

Simplifiez la s¨¦curit¨¦ Zero?Trust avec Trend Vision One?

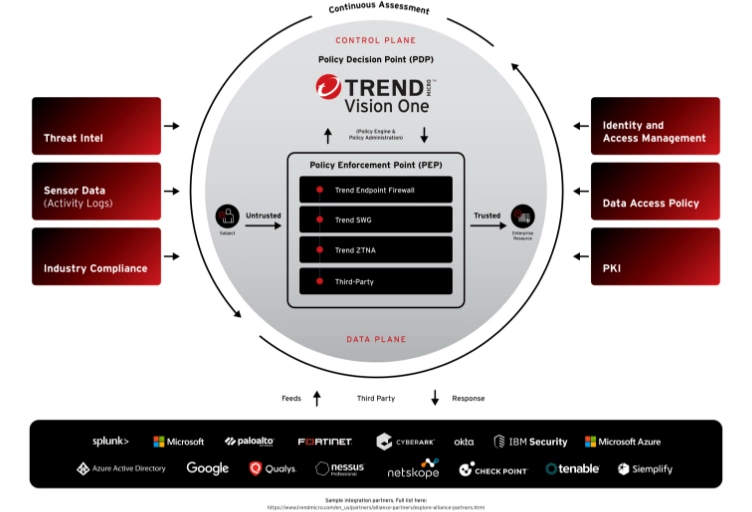

Commencez par une base solide d¡¯architecture Zero?Trust, respectueuse des bonnes pratiques du secteur. Identifiez votre surface d¡¯attaque, ¨¦valuez vos risques en temps r¨¦el et ajustez les politiques dans le r¨¦seau, les instances et les appareils, ¨¤ partir d'une seule et m¨ºme console. Int¨¦grez les meilleures technologies de leur cat¨¦gorie, issues des partenaires de notre ¨¦cosyst¨¨me, pour op¨¦rationnaliser le Zero Trust en toute fluidit¨¦.

Identifiez toutes les entit¨¦s

Assurez une transparence compl¨¨te et maintenez un inventaire pr¨¦cis et en temps r¨¦el de toutes les ressources. D¨¦tectez les adresses?IP, les applications bas¨¦es sur le cloud, le stockage cloud, les conteneurs, les t?ches et les domaines accessibles publiquement des utilisateurs et des appareils, dans les r¨¦seaux externes et internes de l¡¯entreprise.

?valuez chaque risque avec pr¨¦cision

B¨¦n¨¦ficiez d¡¯une visibilit¨¦ globale sur les risques pesant sur votre entreprise et identifiez des crit¨¨res et facteurs de risques sp¨¦cifiques, notamment la criticit¨¦ de certaines ressources, les vuln¨¦rabilit¨¦s, la posture de s¨¦curit¨¦, l¡¯activit¨¦ des menaces et l¡¯exposition aux menaces. Tirez parti de scores de risque automatis¨¦s, d¡¯analyses de tendances et de benchmarks sectoriels pour identifier les initiatives et actions prioritaires en mati¨¨re de s¨¦curit¨¦.

Centralisez toutes les actions

Simplifiez la s¨¦curit¨¦ et r¨¦duisez la complexit¨¦ du Zero?Trust. Surveillez, g¨¦rez, ajustez et ex¨¦cutez facilement des fonctions de s¨¦curit¨¦ orient¨¦es donn¨¦es. All¨¦gez la charge de travail des ¨¦quipes tout en vous concentrant sur des t?ches plus g¨¦n¨¦rales, gr?ce ¨¤ l¡¯automatisation et ¨¤ l¡¯orchestration, le tout ¨¤ partir d¡¯une seule console.

Compl¨¦tez les solutions de s¨¦curit¨¦ existantes

Compl¨¦tez les processus actuels et int¨¦grez les meilleures technologies de leur cat¨¦gorie, nouvelles ou existantes, gr?ce ¨¤ notre liste croissante de partenaires. Notre approche de plateforme compatible avec l¡¯¨¦cosyst¨¨me associe les impl¨¦mentations essentielles du Zero?Trust (SWG, CASB et ZTNA) avec XDR et des solutions de gestion de la surface d'attaque, avec des int¨¦grations tierces et des API pour offrir une grande flexibilit¨¦ et pour faciliter l¡¯adoption.

Architecture Zero-Trust

Cr¨¦ez une posture de s¨¦curit¨¦ plus solide et r¨¦siliente

Prot¨¦gez, pr¨¦venez, d¨¦tectez et palliez rapidement les lacunes de s¨¦curit¨¦ gr?ce au Zero?Trust. Explorez vos cas d¡¯utilisation Zero?Trust uniques avec les experts de Trend.

Prot¨¦gez le personnel hybride

Bloquez automatiquement les connexions gr?ce ¨¤ l'apprentissage automatique, aux politiques personnalis¨¦es et ¨¤ l'¨¦valuation dynamique des risques. Maintenez les bonnes pratiques de configuration, appliquez les politiques et les contr?les de s¨¦curit¨¦, et ¨¦vitez les mouvements lat¨¦raux des activit¨¦s non autoris¨¦es. Le Zero?Trust r¨¦duit les risques de violations de donn¨¦es en limitant l¡¯acc¨¨s des donn¨¦es sensibles uniquement aux utilisateurs qui en ont absolument besoin.

Fournissez un acc¨¨s s¨¦curit¨¦

D¨¦veloppez un cadre de s¨¦curit¨¦ Zero?Trust flexible adapt¨¦ ¨¤ votre organisation. Cr¨¦ez des r¨¨gles statiques (moindre privil¨¨ge) et dynamiques (conditionnelles) pour des groupes d¡¯utilisateurs et pour un acc¨¨s sp¨¦cifique, des contr?les sp¨¦cifiques aux applications, des politiques bas¨¦es sur le temps, un acc¨¨s bas¨¦ sur la g¨¦olocalisation, des restrictions sur la posture individuelle des appareils, et des politiques bas¨¦es sur les scores de risques.

B¨¦n¨¦ficiez d'une visibilit¨¦ sup¨¦rieure

Utilisez les donn¨¦es d'activit¨¦ des r¨¦seaux, des charges de travail, des applications SaaS et des stations de travail pour ¨¦valuer les risques. Bloquez de mani¨¨re proactive les malwares connus, les vuln¨¦rabilit¨¦s du r¨¦seau exploitables (y compris les techniques Zero?Day et d¡¯exfiltration), gr?ce ¨¤ une surveillance continue, ¨¤ la d¨¦tection des anomalies et ¨¤ la protection pr¨¦ventive contre les menaces.

Optimisez la cyberassurance

B¨¦n¨¦ficiez de meilleures primes de cyberassurance en d¨¦montrant que votre organisation g¨¨re les risques et limite les cyberattaques de mani¨¨re proactive, gr?ce au Zero?Trust. Fournissez des preuves d¡¯authentification multifacteur (MFA), de microsegmentation du r¨¦seau, ainsi que d'¨¦valuation des risques et de surveillance en continu.

R¨¦duisez la complexit¨¦

B¨¦n¨¦ficiez d¡¯avantages m¨¦tier et op¨¦rationnels importants et soutenez une strat¨¦gie Zero?Trust en regroupant les outils de cybers¨¦curit¨¦. Lorsqu¡¯elles r¨¦duisent la complexit¨¦ li¨¦e ¨¤ la gestion de plusieurs solutions, les organisations peuvent minimiser les co?ts tout en facilitant la complexit¨¦ op¨¦rationnelle et de conformit¨¦, gr?ce ¨¤ une gestion unifi¨¦e des politiques.

Votre cas d¡¯utilisation est unique???

Contactez nos experts

??Les organisations qui entament leur parcours ZT [Zero Trust] et qui ont besoin d¡¯une solution pour b¨¦n¨¦ficier d¡¯une visibilit¨¦ et d¡¯un traitement analytique avanc¨¦s et ainsi ¨¦tablir une base de r¨¦f¨¦rence doivent envisager live casino online.??

STATISTIQUES DU SECTEUR

L¡¯impact des zones d¡¯ombre

Les entreprises font face ¨¤ d'importants d¨¦fis li¨¦s ¨¤ la surface d'attaque num¨¦rique en ¨¦volution constante. En adoptant les bonnes pratiques de Zero?Trust et en d¨¦ployant des fonctionnalit¨¦s ¨¤ partir d¡¯une seule plateforme, les entreprises peuvent cr¨¦er une posture de s¨¦curit¨¦ plus solide et r¨¦siliente. Cette approche peut pallier efficacement les failles de s¨¦curit¨¦, tout en respectant de mani¨¨re proactive les exigences r¨¦glementaires et de conformit¨¦, dans le but d'atteindre un environnement num¨¦rique plus s¨¦curis¨¦ et solide.

39%

des entreprises rencontrent des difficult¨¦s avec la surface d'attaque num¨¦rique changeante

live casino online

10%

des entreprises devraient g¨¦rer des programmes Zero?Trust d¡¯ici?2026

Gartner

51%

des entreprises ont adopt¨¦ des strat¨¦gies de s¨¦curit¨¦ Zero?Trust

Ponemon

62%

des participants ont fait part d'une am¨¦lioration ??importante?? de la s¨¦curit¨¦ gr?ce ¨¤ une strat¨¦gie de Zero?Trust

Trend?Micro

REJOIGNEZ 500?MILLIONS D¡¯UTILISATEURS

Votre parcours vers le Zero?Trust est complexe.

Confiez-le ¨¤ des experts.