L'ing¨¦nierie sociale par phishing remplacera les kits d'exploits en tant que vecteur d'attaque

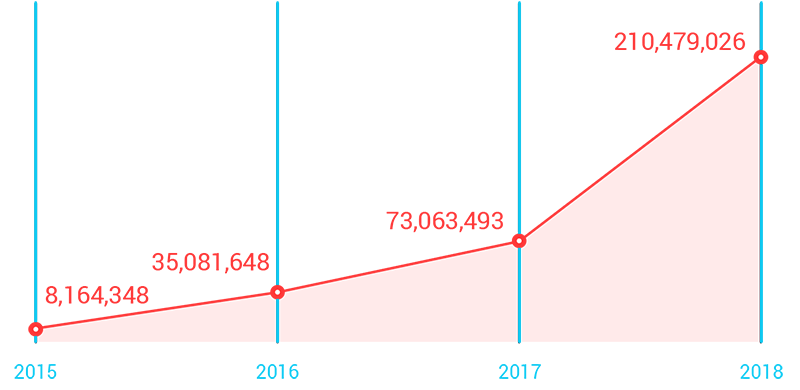

Les attaques de phishing augmenteront sensiblement en 2019. La diversit¨¦ des logiciels et syst¨¨mes d'exploitation (SE) est ?: aucun SE ne d¨¦tient plus de la moiti¨¦ du march¨¦ (ce qui n'¨¦tait pas le cas par exemple). Les cybercriminels s'adaptent en revenant ¨¤ un ¡°syst¨¨me d'exploitation¡± plus courant?: les ¨¦motions humaines. Il est vrai que nous percevons une augmentation des attaques de phishing ces derni¨¨res ann¨¦es, comme l'indique le volume d'URL de phishing bloqu¨¦es.

Le nombre d'URL de phishing bloqu¨¦es a augment¨¦, selon les donn¨¦es de l'infrastructure live casino onlineTM Smart Protection NetworkTM au 3e?trimestre?2018.

Le nombre d'URL de phishing bloqu¨¦es a augment¨¦, selon les donn¨¦es de l'infrastructure live casino onlineTM Smart Protection NetworkTM au 3e?trimestre?2018.

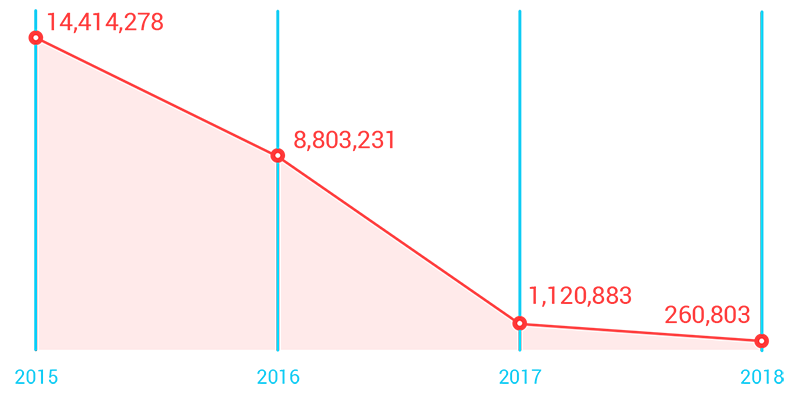

L'activit¨¦ des kits d'exploit devrait poursuivre son repli, une tendance d¨¦j¨¤ point¨¦e par nos donn¨¦es sur ce sujet.

Les activit¨¦s de kit d'exploit bloqu¨¦es ont diminu¨¦ au fil des ans, selon les donn¨¦es de l'infrastructure live casino online Smart Protection Network au 3e?trimestre?2018.

Les activit¨¦s de kit d'exploit bloqu¨¦es ont diminu¨¦ au fil des ans, selon les donn¨¦es de l'infrastructure live casino online Smart Protection Network au 3e?trimestre?2018.

Les identifiants de connexion vol¨¦s seront utilis¨¦s en masse

Les identifiants de connexion vol¨¦s seront activement et largement utilis¨¦s dans les transactions frauduleuses. Les cybercriminels passeront en effet ¨¤ l'¨¦tape suivante logique, apr¨¨s avoir amass¨¦ de grandes quantit¨¦s d'informations issues des violations de donn¨¦es ces derni¨¨res ann¨¦es?: ils utiliseront ces identifiants de connexion vol¨¦s. Un r¨¦cent de Ponemon Institute et Akamai a d¨¦montr¨¦ que le credential stuffing (injection automatis¨¦e sur plusieurs sites Web populaires d'associations de noms d'utilisateur et de mots de passe vol¨¦s lors d'une seule violation) gagne en importance.

Des cybercriminels se connecteront ¨¤ des programmes de fid¨¦lit¨¦ et de r¨¦compenses avec des identifiants de connexion vol¨¦s, et les utiliseront pour inscrire des utilisateurs ¨¤ de la cyberpropagande, fausser des portails de consommation en publiant de faux avis, ou ajouter de faux votes dans les sondages communautaires?: les applications sont infinies.

Les cas de sextorsion vont augmenter

Les extorsions en ligne s'annoncent plus . Par exemple, nous verrons une augmentation des signalements d'adolescents et de jeunes adultes subissant une extorsion pour des motifs non mon¨¦taires. Il est difficile de savoir si un ma?tre chanteur ira au bout de sa d¨¦marche, mais la nature hautement personnelle de ce type d'attaques poussera la victime ¨¤ envisager s¨¦rieusement de se soumettre aux exigences de l¡¯attaquant, qu'il s'agisse d'argent ou de faveurs sexuelles. Dans certains cas, cette situation m¨¨nera ¨¤ des r¨¦sultats terribles comme le . Ce type d'attaques ?tera d'autres vies en 2019.

Les r¨¦seaux r¨¦sidentiels, en cas de travail ¨¤ domicile, exposeront les entreprises ¨¤ des risques de s¨¦curit¨¦ semblables ¨¤ ceux du BYOD

Les appareils ¨¤ domicile des employ¨¦s connect¨¦s ¨¤ Internet seront le nouveau point d'entr¨¦e improbable dans les r¨¦seaux d¡¯entreprise. C'est le r¨¦sultat inattendu, mais in¨¦vitable, de deux tendances?:

- d'une part, l'augmentation du travail ¨¤ domicile, ¨¤ cause duquel il est difficile de suivre les mouvements des donn¨¦es d'entreprise lorsque des employ¨¦s acc¨¨dent ¨¤ des applications Cloud et ¨¤ des logiciels de collaboration pour la discussion instantan¨¦e, les visioconf¨¦rences et le partage de fichiers depuis leur domicile?;

- d'autre part, l'adoption croissante d'appareils intelligents ¨¤ domicile, que les employ¨¦s trouveront tr¨¨s pratiques pour le travail ¨¦galement, causant ainsi un sc¨¦nario d'usage mixte.

Nos chercheurs ont d¨¦j¨¤ prouv¨¦ que . Quelques sc¨¦narios d'attaques cibl¨¦es en 2019 utiliseront les faiblesses des enceintes connect¨¦es pour acc¨¦der aux r¨¦seaux d¡¯entreprise via les r¨¦seaux r¨¦sidentiels des employ¨¦s.

L'automatisation sera une nouvelle faille dans la compromission des processus d'entreprise

La compromission des processus d'entreprise (BPC, Business Process Compromise), dans laquelle des processus d'entreprise sp¨¦cifiques sont discr¨¨tement modifi¨¦s au profit des attaquants, deviendra un risque constant pour les entreprises. L'automatisation constituera un nouveau d¨¦fi dans la s¨¦curisation des processus d'entreprise contre le BPC. Forrester pr¨¦voit que l'automatisation causera la .

'Les t?ches de monitoring ou de surveillance sont de plus en plus men¨¦es via les applications logicielles ou en ligne?: les cybercriminels auront ainsi davantage l'occasion d'infiltrer ces processus s'ils ne sont pas s¨¦curis¨¦s en amont. Le logiciel d'automatisation pr¨¦sentera des vuln¨¦rabilit¨¦s, et son int¨¦gration aux syst¨¨mes existants introduira des failles.

De plus, les acteurs de menaces essaieront de trouver des points faibles aupr¨¨s des fournisseurs, partenaires ou sous-traitants de l¡¯entreprise cibl¨¦e pour atteindre leurs objectifs?; l'automatisation introduira donc des risques dans la cha?ne d'approvisionnement ¨¦galement.

Le combat contre les fausses nouvelles c¨¦dera sous la pression des diff¨¦rentes ¨¦lections

L' des r¨¦seaux sociaux lors des derni¨¨res ¨¦lections, en particulier pour la propagation de fausses nouvelles, a livr¨¦ une image du type de d¨¦fis auxquels d'autres pays allaient faire face. Plusieurs facteurs contribuent ¨¤ la persistance des fausses nouvelles?: motivation, disponibilit¨¦ des outils et accessibilit¨¦ des plateformes. Les gouvernements ont exprim¨¦ leur int¨¦r¨ºt envers , mais ils n'auront pas assez de temps pour d¨¦barrasser Internet des fausses nouvelles.

Les am¨¦liorations apport¨¦es par les r¨¦seaux sociaux pour combattre les fausses nouvelles apr¨¨s 2016 ne suffiront pas pour faire face au d¨¦luge de cyberpropagande qui entoure les de en 2019. L'existence de plusieurs langues dans de grandes zones g¨¦ographiques, comme l'Union europ¨¦enne, augmente la difficult¨¦ technique du combat contre les fausses nouvelles.

La cyberpr¨¦sence plus forte des ¨¦tats fera des victimes collat¨¦rales

Les attaques cibl¨¦es se poursuivront parmi les acteurs traditionnels, mais en 2019, les pays qui sont g¨¦n¨¦ralement ¨¦pargn¨¦s seront eux aussi impliqu¨¦s. Les pays qui renforcent leurs cybercapacit¨¦s chercheront ¨¤ soutenir et responsabiliser les pirates domestiques, en pr¨¦paration de ou en r¨¦ponse ¨¤ des attaques per?ues ou ant¨¦rieures.

Malheureusement, ces ¨¦volutions g¨¦n¨¨rent des effets collat¨¦raux sur des victimes innocentes, sans aucun lien avec ces cyber-r¨¦actions. Nous l'avons d¨¦j¨¤ vu avec et ?: les dommages collat¨¦raux ne feront qu'augmenter.

Les cybercriminels utiliseront davantage de techniques pour s'infiltrer

En r¨¦ponse aux technologies des fournisseurs de s¨¦curit¨¦, notamment l'int¨¦r¨ºt renouvel¨¦ envers l'apprentissage automatique pour la cybers¨¦curit¨¦, les cybercriminels utiliseront davantage de tactiques malveillantes pour ??s'infiltrer??. On d¨¦couvrira, documentera et partagera sans cesse de nouvelles fa?ons d'utiliser les objets informatiques classiques ¨¤ des fins autres que leur utilisation ou objectif pr¨¦vu.

Les entreprises qui utilisent la technologie d'apprentissage automatique en tant qu'unique solution de s¨¦curit¨¦ feront face ¨¤ une difficult¨¦?: de plus en plus de cybercriminels utilisent ces techniques, entre autres, pour infecter des syst¨¨mes. Ces tactiques cybercriminelles devraient devenir bien plus prononc¨¦es en 2019.

99,99?% des attaques bas¨¦es sur des exploits ne s'appuieront pas sur des vuln¨¦rabilit¨¦s de type zero-day

Les exploits de type zero-day sont un point de concentration en s¨¦curit¨¦ IT en raison des ¨¦l¨¦ments suivants?:

- Les programmes actuels de divulgation responsable qui r¨¦compensent les chercheurs ayant identifi¨¦ des vuln¨¦rabilit¨¦s, dont le programme (ZDI) de Trend?Micro.

- Le fait qu'il suffise de d¨¦tecter une attaque pour que les fournisseurs soient invit¨¦s ¨¤ agir.

L'occasion la plus accessible pour les cybercriminels est la fen¨ºtre qui couvre la p¨¦riode entre la sortie d'un nouveau correctif et le moment o¨´ il est d¨¦ploy¨¦ dans les syst¨¨mes d'entreprise.

En 2019, les attaques r¨¦ussies bas¨¦es sur des exploits impliqueront des vuln¨¦rabilit¨¦s pour lesquelles des correctifs sont disponibles depuis des semaines, voire des mois, mais n'ont pas encore ¨¦t¨¦ appliqu¨¦s. Les cas d'exploits de type n-day resteront un fl¨¦au dans la s¨¦curit¨¦ du r¨¦seau.

Les attaques r¨¦elles ciblant les ICS deviendront un sujet de pr¨¦occupation croissant

Les pays qui d¨¦veloppent leurs cybercapacit¨¦s m¨¨neront des attaques contre l¡¯infrastructure critique des plus petits acteurs. Leur but sera d'acqu¨¦rir un avantage politique ou militaire, ou de tester leurs capacit¨¦s face ¨¤ des pays qui n'ont pas encore la capacit¨¦ ¨¤ riposter, parmi les autres motivations possibles.

Le fait que les attaques touchent les ICS (industrial control systems, syst¨¨mes de contr?le industriel) d'eau, d'¨¦lectricit¨¦ ou de fabrication d¨¦pendra de l'intention ou de l¡¯occasion de l'acteur de la menace. Ces attaques souligneront les points faibles, tels que ceux que la de l'UE veut freiner avec ses r¨¦glementations pour les op¨¦rateurs de services essentiels.

Une attaque ICS r¨¦ussie affectera le service public cibl¨¦ avec des arr¨ºts op¨¦rationnels, des dommages aux ¨¦quipements, des pertes financi¨¨res indirectes et, dans le pire des cas, des risques pour la sant¨¦ et la s¨¦curit¨¦

Un nombre croissant de vuln¨¦rabilit¨¦s logicielles li¨¦es au Cloud seront d¨¦couvertes

, un programme de conteneurisation, et , un syst¨¨me d'orchestration de conteneur, sont largement adopt¨¦s pour une utilisation dans les d¨¦ploiements bas¨¦s dans le cloud. Quelques ont d¨¦j¨¤ ¨¦t¨¦ divulgu¨¦es ces derni¨¨res ann¨¦es et on a d¨¦couvert un juste avant la fin de l'ann¨¦e. En attendant, Kromtech a d¨¦couvert que plus d'une dizaine d' malveillantes avaient ¨¦t¨¦ t¨¦l¨¦charg¨¦es au moins cinq millions de fois sur une p¨¦riode d'un an, avant d'¨ºtre retir¨¦es.

? mesure que davantage d'entreprises migrent vers le cloud, la recherche sur les vuln¨¦rabilit¨¦s de l'infrastructure cloud gagnera du terrain, notamment ¨¤ mesure que la communaut¨¦ open-source trouve davantage d'utilisations et creuse davantage dans les logiciels li¨¦s au cloud.

Les cybercriminels se battront pour gagner une ??Worm War?? de l'IoT ¨¦mergente

Les routeurs resteront un vecteur d'attaque attractif pour les cybercriminels qui souhaitent prendre le contr?le d'un certain nombre d'appareils connect¨¦s. Nous assisterons ¨¤ une r¨¦p¨¦tition des ¡°¡° dans la p¨¦riode charni¨¨re du d¨¦but des ann¨¦es?2000 dans les domiciles intelligents.

Les attaques r¨¦centes bas¨¦es sur des routeurs qui affectent les appareils intelligents, ou attaques IoT, s'appuient principalement sur le m¨ºme du malware Mirai ou d'un autre malware au comportement similaire. Elles parcourent automatiquement le r¨¦seau Internet et d¨¦tectent les m¨ºmes appareils.

?tant donn¨¦ qu'il existe un nombre d¨¦fini d'appareils et qu'un seul malware doit contr?ler un seul appareil pour effectuer un d¨¦ni de service distribu¨¦ (DDoS) et d'autres attaques, les cybercriminels commenceront ¨¤ ajouter du code pour emp¨ºcher tout autre pirate d'utiliser l'appareil ou d'¨¦liminer une infection par malware existante pour devenir son contr?leur exclusif.

Les premiers cas de personnes ?g¨¦es devenant les victimes d'attaques sur des appareils de sant¨¦ intelligents auront lieu

Les premi¨¨res victimes r¨¦elles d'une attaque sur appareil de sant¨¦ intelligent seront les personnes ?g¨¦es. Les entreprises explorent la en tant qu'utilisateurs potentiels d'outils de suivi intelligents ou d'autres appareils de sant¨¦ connect¨¦s ¨¤ Internet, comme ceux qui surveillent le rythme cardiaque ou envoient des alertes ¨¤ des comptes connect¨¦s lorsque la personne ?g¨¦e fait une chute ou glisse. Par le pass¨¦, les personnes ?g¨¦es ont ¨¦t¨¦ en raison de leur richesse relative, li¨¦e ¨¤ leurs ¨¦conomies de retraite.

Nous pensons que les personnes ?g¨¦es deviendront les victimes d'attaques sur ces appareils d¨¨s 2019. Les utilisateurs ?g¨¦s d'outils de suivi de la sant¨¦ n'auront pas assez de connaissances en informatique pour contr?ler les param¨¨tres de confidentialit¨¦ de ces appareils (causant une fuite de donn¨¦es) ou pour assurer la s¨¦curit¨¦ de leurs comptes (ce qui permettra aux cybercriminels d'acc¨¦der ¨¤ des donn¨¦es de sant¨¦ et autres donn¨¦es personnelles).

D'autres inconnues requi¨¨rent une s¨¦curit¨¦ multicouche intelligente pour les entreprises

Les r¨¦alit¨¦s des architectures de datacenter hybrides modernes et l'acc¨¨s et la mobilit¨¦ en ¨¦volution des endpoints/utilisateurs finaux, notamment les partenaires et d'autres tiers qui se connectent au r¨¦seau, demanderont bien plus d'efforts aux ¨¦quipes de s¨¦curit¨¦ IT en 2019.

Le deviendra ainsi plus prononc¨¦. Il deviendra encore plus important de compl¨¦ter le savoir-faire existant avec des technologies de s¨¦curit¨¦ intelligentes, efficaces et multicouche.

Les d¨¦veloppeurs doivent adopter la culture DevOps en se concentrant sur la s¨¦curit¨¦

Le DevSecOps, les DevOps se concentrant sur la s¨¦curit¨¦, m¨¨ne ¨¤ des pratiques de s¨¦curit¨¦ solides et ¨¤ une s¨¦curit¨¦ int¨¦gr¨¦e ¨¤ chaque ¨¦tape. Les d¨¦veloppeurs de logiciels doivent adopter cet ¨¦tat d'esprit, ainsi que sa gamme d'outils pratique, pour r¨¦colter non seulement les b¨¦n¨¦fices de s¨¦curit¨¦, mais aussi les r¨¦ductions de co?ts.

Les utilisateurs doivent adopter la citoyennet¨¦ num¨¦rique responsable et de bonnes pratiques de s¨¦curit¨¦

Les utilisateurs doivent appliquer le m¨ºme niveau de r¨¦flexion critique ¨¤ leur comportement de partage sur les r¨¦seaux sociaux qu'¨¤ leur diligence pour contr?ler si un email ou un appel t¨¦l¨¦phonique provient bien d'une source fiable.

La capacit¨¦ des utilisateurs d'Internet ¨¤ distinguer le vrai du faux en 2019 gagnera en importance. Il faut esp¨¦rer que la sensibilisation aux m¨¦caniques qui sous-tendent les rendra le public plus r¨¦sistant ¨¤ la manipulation des opinions.

Pour la protection des comptes et la confidentialit¨¦ des donn¨¦es, les utilisateurs doivent r¨¦guli¨¨rement modifier leur mot de passe, avoir des mots de passe uniques pour diff¨¦rents comptes, profiter des fonctions d'authentification multifacteur si possible, ou utiliser un outil de gestion des mots de passe pour stocker les identifiants de connexion en toute s¨¦curit¨¦.

Les utilisateurs de domotique doivent s¨¦curiser leurs routeurs et appareils.

Le paysage des menaces promet d'¨ºtre riche en difficult¨¦s pour presque tous les secteurs d'utilisateurs d'Internet en 2019. Une compr¨¦hension approfondie de ces probl¨¨mes est un pas dans la bonne direction.

Like it? Add this infographic to your site:

1. Click on the box below. 2. Press Ctrl+A to select all. 3. Press Ctrl+C to copy. 4. Paste the code into your page (Ctrl+V).

Image will appear the same size as you see above.

Messages r¨¦cents

- Unveiling AI Agent Vulnerabilities Part I: Introduction to AI Agent Vulnerabilities

- The Ever-Evolving Threat of the Russian-Speaking Cybercriminal Underground

- From Registries to Private Networks: Threat Scenarios Putting Organizations in Jeopardy

- Trend 2025 Cyber Risk Report

- The Future of Social Engineering

Cellular IoT Vulnerabilities: Another Door to Cellular Networks

Cellular IoT Vulnerabilities: Another Door to Cellular Networks AI in the Crosshairs: Understanding and Detecting Attacks on AWS AI Services with Trend Vision One?

AI in the Crosshairs: Understanding and Detecting Attacks on AWS AI Services with Trend Vision One? Trend 2025 Cyber Risk Report

Trend 2025 Cyber Risk Report CES 2025: A Comprehensive Look at AI Digital Assistants and Their Security Risks

CES 2025: A Comprehensive Look at AI Digital Assistants and Their Security Risks