Calibrage de l'expansion: Rapport annuel sur la cybersécurité 2023

Calibrage de l'expansion

Rapport annuel sur la cybers¨¦curit¨¦ 2023

Notre surveillance et nos recherches continues sur le paysage des menaces en?2023 ont montr¨¦ des tendances sugg¨¦rant que les cybercriminels apprennent ¨¤ donner la priorit¨¦ ¨¤ la substance plut?t qu'¨¤ la taille, en profitant de l'expansion de la surface d'attaque. Nos donn¨¦es clients montrent une augmentation des d¨¦tections d'endpoints qui sugg¨¨rent que les acteurs des menaces calibrent leurs op¨¦rations pour s'¨¦carter des attaques massives et se concentrer plut?t sur un ¨¦ventail de cibles plus restreint, mais avec des profils de victimes plus ¨¦lev¨¦s pour un gain maximum avec un minimum d'effort. Alors qu'ils continuent de redoubler d'efforts sur des techniques ¨¦prouv¨¦es et de trouver davantage de moyens d'abuser des processus l¨¦gitimes afin d'assurer leur furtivit¨¦, ils d¨¦l¨¨guent et simplifient ¨¦galement les op¨¦rations, en effectuant des substitutions rapides face aux d¨¦mant¨¨lements. Cela se traduit par des projets constants, plus audacieux et plus op¨¦rationnels. Les SOC et les entreprises doivent affiner leurs processus et protocoles pour que leurs d¨¦fenses soient capables de lutter efficacement contre la persistance.

Notre rapport annuel sur la cybers¨¦curit¨¦ pr¨¦sente les ¨¦v¨¦nements les plus marquants de?2023, ainsi que les donn¨¦es exploitables de notre t¨¦l¨¦m¨¦trie et les informations d'experts sur les menaces qui couvrent les ransomwares, le cloud et les syst¨¨mes d'entreprise, le paysage des risques et les menaces persistantes avanc¨¦es (APT).

* * *

CAMPAGNES

Les organisations de cybercriminalit¨¦ ¨¦largissent leur champ d'action et am¨¦liorent leur efficacit¨¦

Les menaces persistantes avanc¨¦es portent un double coup dur, car certains gangs doublent la mise sur des techniques ¨¦prouv¨¦es tandis que d'autres se d¨¦veloppent et explorent de nouvelles tactiques.

APT34 continue de compenser les routines simples en cr¨¦ant rapidement de nouveaux malwares et outils lui permettant de d¨¦ployer des cycles successifs. Pendant ce temps, Pawn Storm a lanc¨¦ une campagne de phishing d'identifiants contre divers gouvernements en Europe qui peut ¨ºtre li¨¦e ¨¤ certaines des campagnes de relais de hachage Net-NTLMv2. Void Rabisu rend ¨¦galement sa porte d¨¦rob¨¦e ROMCOM, son principal malware, plus aff?t¨¦ et plus redoutable?: ils l'ont simplifi¨¦e, avec des composants suppl¨¦mentaires adapt¨¦s sp¨¦cifiquement ¨¤ ses cibles, tout en empi¨¦tant sur des zones cibles habituellement associ¨¦es aux groupes de menaces persistantes avanc¨¦es qui sont g¨¦n¨¦ralement consid¨¦r¨¦s comme parrain¨¦s par l'?tat.

Pendant ce temps, Earth Lusca a ¨¦tendu son arsenal Linux avec la porte d¨¦rob¨¦e SprySOCKS, et Earth Eastries utilise Zingdoor dans le cadre de sa routine pour garantir que la porte d¨¦rob¨¦e ne peut pas ¨ºtre facilement d¨¦ball¨¦e. Les attaques de r¨¦trogradation PowerShell et de nouvelles combinaisons de chargement lat¨¦ral de DLL sont utilis¨¦es pour ¨¦chapper ¨¤ la d¨¦tection.

L'efficacit¨¦ avec laquelle les groupes cybercriminels ¨¦voluent et s'adaptent sugg¨¨re qu'ils construisent une industrie qui n'est pas sans rappeler les organisations traditionnelles en termes de taille, de revenus et d'op¨¦rations. Notre ¨¦tude r¨¦alis¨¦e plus t?t cette ann¨¦e d¨¦taille comment les entreprises impliqu¨¦es dans la cybercriminalit¨¦ op¨¨rent dans les m¨ºmes cadres que les entreprises traditionnelles.

RANSOMWARE

Les gangs de ransomwares am¨¦liorent leurs op¨¦rations gr?ce ¨¤ des tactiques efficaces, ¨¤ des projets plus audacieux et ¨¤ des ¨¦changes rapides

Les groupes de ransomwares travaillent plus intelligemment plut?t que plus dur?: En?2023, on a observ¨¦ que plusieurs familles maximisaient le chiffrement ¨¤ distance et intermittent, et abusaient des machines virtuelles non surveill¨¦es pour contourner l'EDR (Endpoint Detection and Response).

Chiffrement ¨¤ distance

Observ¨¦ dans

??Akira,

??BlackCat,

??BlackMatter,

??LockBit,

??Royal

Chiffrement intermittent

Observ¨¦ dans

??NoEscape

??Ransomware Play

??BlackBasta

??Agenda

??BlackCat

Utilisation abusive de VM pour contourner l'EDR

Observ¨¦ dans

??Akira

??BlackCat

Les gangs lancent ¨¦galement des attaques plus audacieuses?: Les groupes prolifiques ¨¦taient parmi les plus actifs en 2023?: Clop a exploit¨¦ des vuln¨¦rabilit¨¦s majeures et BlackCat a lanc¨¦ une nouvelle variante, tout en rendant son extorsion publique en tirant parti de l'exigence de divulgation de quatre jours de la Security and Exchange Commission pour inciter sa victime ¨¤ communiquer plus rapidement avec eux. Ils font ¨¦galement des pivots rapides?: Apr¨¨s le retrait de Qakbot, BlackBasta s'est tourn¨¦ vers Pikabot de Water Curupira pour lancer une campagne de spam.

Pendant ce temps, l'acteur majeur Cerber a r¨¦apparu en exploitant la vuln¨¦rabilit¨¦ Atlassian Confluence pour d¨¦ployer sa charge utile, tandis que les voleurs d'informations d¨¦j¨¤ connus RedLine et Vidar abandonnent d¨¦sormais les charges utiles de ransomware eux aussi, ce qui sugg¨¨re que les acteurs de menaces qui se cachent derri¨¨re eux rendent leurs techniques polyvalentes. Alors que le gros poisson LockBit a continu¨¦ ¨¤ lancer des attaques tr¨¨s m¨¦diatis¨¦es en?2023, le gang a du mal ¨¤ pr¨¦server sa gloire d'antan apr¨¨s avoir souffert de plusieurs probl¨¨mes logistiques, techniques et de r¨¦putation. ? mesure que la nouvelle ann¨¦e approchait, ils ont lanc¨¦ une nouvelle version dans le but de rester pertinents.

MENACES ?MERGENTES

L'IA ouvre la voie aux cybercriminels amateurs, cr¨¦ant de nouveaux terrains de jeu pour les acteurs chevronn¨¦s

Le danger imminent des menaces ¨¦mergentes r¨¦side dans les innovations qui permettent les transactions et processus quotidiens de l'entreprise?: Les interfaces de programmation d'applications (API) sont confront¨¦es ¨¤ plusieurs menaces de s¨¦curit¨¦ qui peuvent ¨ºtre exploit¨¦s par des acteurs malveillants. Le filtrage de paquets Berkley des malwares compatibles BPF pourrait ¨ºtre aper?u ¨¤ l'horizon, tandis que notre analyse approfondie des registres de conteneurs expos¨¦s a r¨¦v¨¦l¨¦ d'importantes failles de s¨¦curit¨¦. La s¨¦curit¨¦ globale des fournisseurs est scrut¨¦e ¨¤ la loupe ¨¤ mesure que la production d'¨¦nergie distribu¨¦e (DEG) prend de plus en plus d'importance, ainsi que le Message Queuing Telemetry Transport (MQTT).

M¨ºme si les grands mod¨¨les de langage pr¨¦sentent encore d'importantes limites en mati¨¨re d'automatisation compl¨¨te de la cr¨¦ation de malware, la capacit¨¦ ¨¤ apprendre rapidement ¨¤ partir des prompts pr¨¦c¨¦dents est prometteuse en mati¨¨re d'adaptabilit¨¦ et d'am¨¦lioration de l'efficacit¨¦ ¨¤ l'avenir. M¨ºme s'il faut encore d¨¦ployer d'importants efforts en mati¨¨re d'ing¨¦nierie des prompts, de gestion des erreurs, d'affinage du mod¨¨le et de supervision humaine pour produire un r¨¦sultat utilisable, avec l'IA, il est dangereusement plus facile de devenir un cybercriminel, car les barri¨¨res pr¨¦c¨¦dentes, comme les comp¨¦tences en langage et en codage sont pratiquement lev¨¦es.

Toutefois, en?2023, l'IA s'est r¨¦v¨¦l¨¦e tr¨¨s prometteuse en mati¨¨re d' ing¨¦nierie sociale?: Son automatisation s'est av¨¦r¨¦e tr¨¨s utile pour extraire des ensembles de donn¨¦es ¨¤ la recherche d'informations exploitables, tandis que l'IA g¨¦n¨¦rative a rendu le phishing extr¨ºmement simple gr?ce ¨¤ des messages convaincants et sans erreur, ainsi que des deepfakes audio et vid¨¦o convaincants.

42%

Des organisations ¨¤ l'¨¦chelle de l'entreprise interrog¨¦es utilisent activement l'IA dans leur entreprise*

40%

Des personnes interrog¨¦es d¨¦clarent que leur organisation augmentera ses investissements dans l'IA**

1 sur 5

Les organisations signalent un manque de comp¨¦tences pour utiliser l'IA ou les outils d'automatisation*

?

PAYSAGE DES RISQUES

Les cybercriminels maximisent l'interconnectivit¨¦ post-pand¨¦mique et abusent des outils l¨¦gitimes

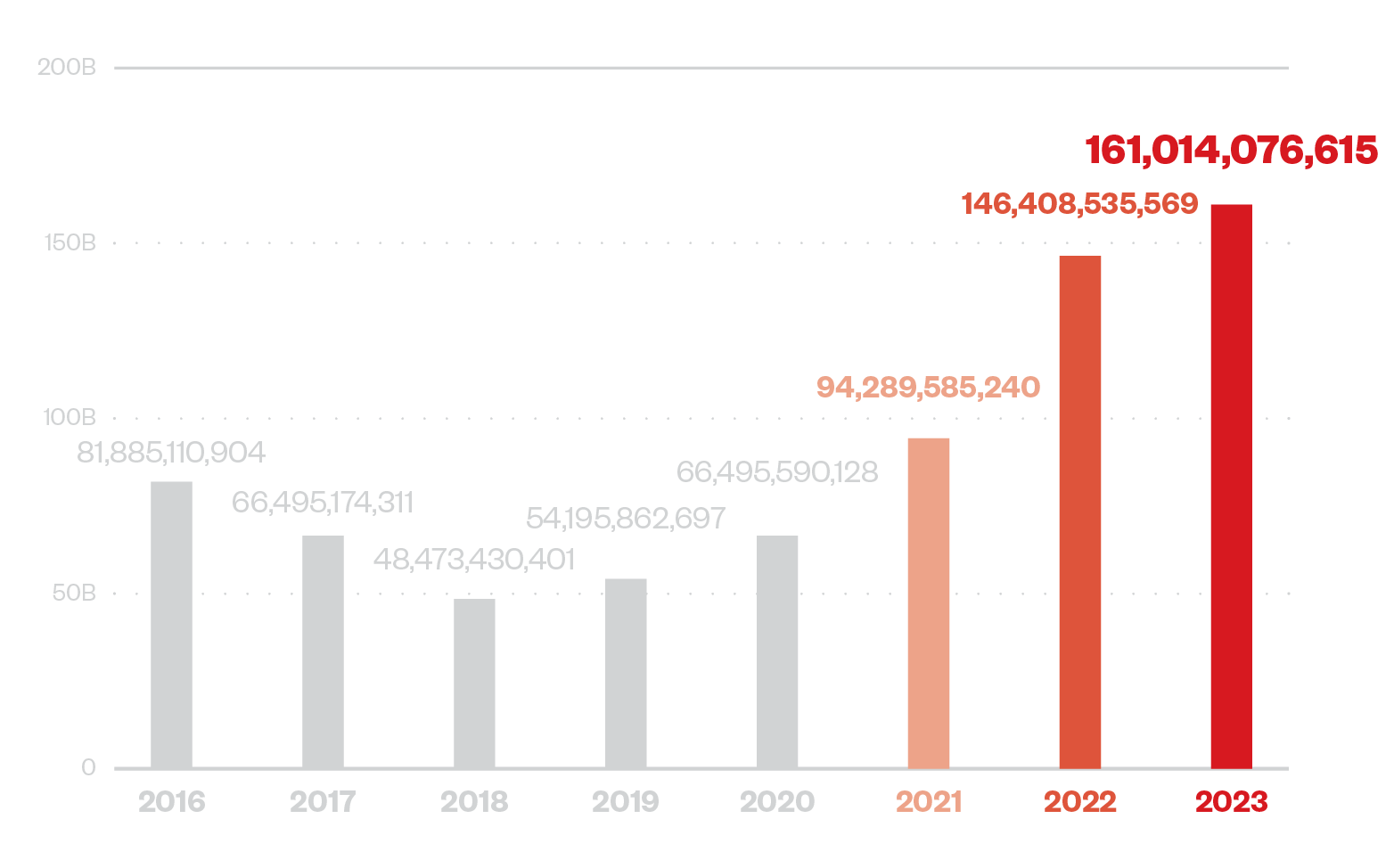

L'ann¨¦e?2023 assiste ¨¤ la poursuite d'une hausse spectaculaire du nombre total de menaces bloqu¨¦es dans le cadre du Smart Protection Network (SPN), atteignant un nouveau sommet dans la tendance haussi¨¨re amorc¨¦e ¨¤ la suite de la pand¨¦mie. Un examen plus approfondi de la tendance ¨¤ la baisse des filtres de d¨¦tection pr¨¦coce (Email Reputation Service, Web Reputation Service) sugg¨¨re que les cybercriminels pourraient d¨¦prioriser des cibles plus larges pour se concentrer sur une meilleure infiltration, comme le montre l'augmentation continue des d¨¦tections d'endpoint (File Reputation Service).

ERS

2022?79,9?B ¡ü

2023?73,9?B ¡ý

WRS

2022?2,5?B ¡ý

2023?2,4?B ¡ý

FRS

2022?60,9?B ¡ü

2023?82,1?B ¡ü

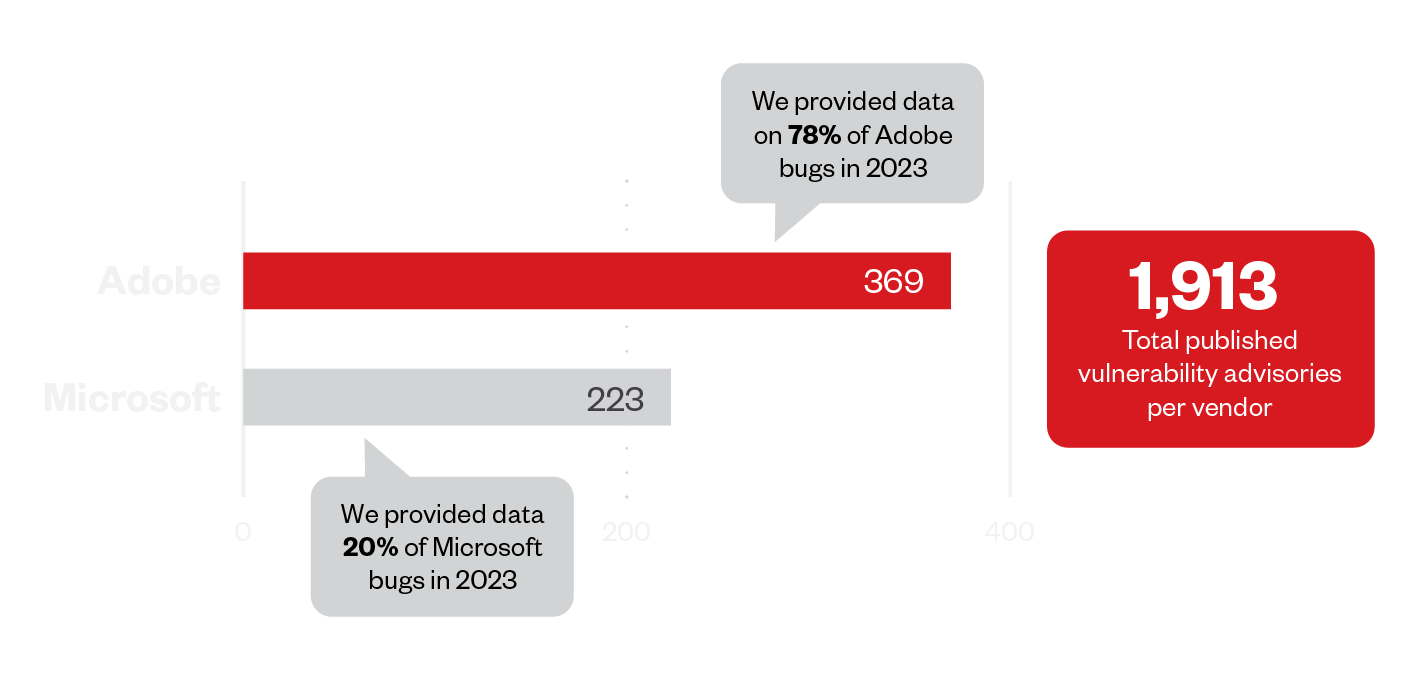

Les vuln¨¦rabilit¨¦s restent une pr¨¦occupation majeure pour les SOC, car les gros titres de?2023 ont fait ¨¦tat de services de partage de fichiers l¨¦gitimes mal utilis¨¦s, tandis que les m¨¦thodes fiables de v¨¦rification des informations d'identification, telles que l'authentification multifacteur, peuvent ¨ºtre contourn¨¦es, comme dans le cas des attaques EvilProxy. Des plates-formes de messagerie bien connues, telles que Skype et Teams, sont ¨¦galement utilis¨¦es par les cybercriminels, en l'occurrence DarkGate, pour fournir un script de chargement VBA aux victimes.

Pendant ce temps, les acteurs malveillants abusent des processus l¨¦gitimes, comme dans le cas de l'abus de aspnet_compiler.exe par AsyncRAT. Les voleurs d'informations RedLine et Vidar, ainsi qu'une attaque sugg¨¦rant le retour de Genesis Market, abusent ¨¦galement de la signature de code EV pour ¨¦chapper aux d¨¦fenses. Les donn¨¦es personnelles et exploitables telles que les portefeuilles cryptographiques et les identifiants de navigation et de messagerie restent la cible principale des cybercriminels. Les magasins de donn¨¦es sur le dark web resteront un incontournable, avec RedLine et Vidar arrivant en t¨ºte des niveaux de popularit¨¦ en libert¨¦. Les individus et les organisations doivent optimiser les qui aident ¨¤ prot¨¦ger vos donn¨¦es et votre identit¨¦, alors que la plupart des transactions ont lieu en ligne suite ¨¤ la pand¨¦mie.

LE PAYSAGE DES MENACES EN BREF

161014076615

NOMBRE GLOBAL DE MENACES BLOQU?ES EN 2023

73,8?milliards

MENACES PAR EMAIL BLOQU?ES

?

2,3?milliards

URL MALVEILLANTES BLOQU?ES

82,1?milliards

FICHIERS MALVEILLANTS BLOQU?S

87,5?milliards

DEMANDES LI?ES ? LA R?PUTATION D'EMAILS

4.1T

REQU?TES DE R?PUTATION D'URL

?

2.3T

DEMANDES LI?ES ? LA R?PUTATION DE FICHIERS

Like it? Add this infographic to your site:

1. Click on the box below. 2. Press Ctrl+A to select all. 3. Press Ctrl+C to copy. 4. Paste the code into your page (Ctrl+V).

Image will appear the same size as you see above.

Recent Posts

- Unveiling AI Agent Vulnerabilities Part I: Introduction to AI Agent Vulnerabilities

- The Ever-Evolving Threat of the Russian-Speaking Cybercriminal Underground

- From Registries to Private Networks: Threat Scenarios Putting Organizations in Jeopardy

- Trend 2025 Cyber Risk Report

- The Future of Social Engineering

Cellular IoT Vulnerabilities: Another Door to Cellular Networks

Cellular IoT Vulnerabilities: Another Door to Cellular Networks AI in the Crosshairs: Understanding and Detecting Attacks on AWS AI Services with Trend Vision One?

AI in the Crosshairs: Understanding and Detecting Attacks on AWS AI Services with Trend Vision One? Trend 2025 Cyber Risk Report

Trend 2025 Cyber Risk Report CES 2025: A Comprehensive Look at AI Digital Assistants and Their Security Risks

CES 2025: A Comprehensive Look at AI Digital Assistants and Their Security Risks