La portée tentaculaire des menaces complexes - Bulletin d¡¯informations sur la sécurité

Des menaces complexes et persistantes ont envahi le panorama de la cybers¨¦curit¨¦ en 2019. Les attaques par ransomware ont trouv¨¦ une niche dans les cibles de premier plan, tandis que les arnaques par phishing ont invent¨¦ de nouveaux subterfuges. Des vuln¨¦rabilit¨¦s dans un protocole logiciel largement utilis¨¦ ont ¨¦t¨¦ d¨¦voil¨¦es, tandis que les menaces sur les services et les outils tiers ont mis en lumi¨¨re l¡¯importance de la s¨¦curit¨¦ sur tous les maillons d¡¯une cha?ne d'approvisionnement.

Notre d¨¦taille ces points, ainsi que d¡¯autres probl¨¨mes de s¨¦curit¨¦ importants qui sont apparus l'an pass¨¦. Il pr¨¦sente ¨¦galement des id¨¦es qui aideront les entreprises ¨¤ naviguer dans un panorama des menaces de plus en plus pr¨¦caire.

Ransomware

Cibles de premier plan

Hormis le secteur de la sant¨¦, constamment vis¨¦, le gouvernement et le secteur de l'¨¦ducation ont notamment fait les frais de l¡¯approche plus cibl¨¦e d¡¯op¨¦rateurs de ransomware. Aux ?tats-Unis en particulier, le ransomware a fait des victimes de premier plan comme des villes en Californie, en ³Ò¨¦´Ç°ù²µ¾±±ð, dans le Michigan, le Maryland et en Floride, ainsi que des secteurs scolaires publics en Louisiane dont les perturbations ont entra?n¨¦ un ¨¦tat d¡¯urgence.

L¡¯empressement de nombreuses organisations ¨¤ payer des ran?ons afin d¡¯acc¨¦l¨¦rer la r¨¦cup¨¦ration de leurs donn¨¦es et de leurs syst¨¨mes a grandement contribu¨¦ ¨¤ cette tendance. Cette derni¨¨re a peut-¨ºtre m¨ºme ¨¦t¨¦ renforc¨¦e par leurs garanties d'assurance contre les attaques par ransomware. Par exemple, un comt¨¦ dans l¡¯, dont le fonctionnement ¨¦tait paralys¨¦ par un ransomware, a accept¨¦ de payer une ran?on ¨¤ six chiffres, dont les trois quarts ¨¦taient couverts par l'assureur du comt¨¦.

Montants de la ran?on demand¨¦s par les personnes malveillantes, pay¨¦s par l¡¯organisation victime et couverts par l¡¯assureur dans le cas du comt¨¦ de LaPorte dans l¡¯Indiana

Des capacit¨¦s sournoises

Il semble que les auteurs de menaces ont pr¨¦f¨¦r¨¦ r¨¦aliser un ciblage s¨¦lectif plut?t que de cr¨¦er de nouvelles formes de ransomware. Nous avions not¨¦ une augmentation plut?t l¨¦g¨¨re par rapport ¨¤ l¡¯ann¨¦e pr¨¦c¨¦dente dans nos d¨¦tections de menaces li¨¦es au ransomware l¡¯an pass¨¦. Le nombre de nouvelles familles de ransomware en 2019 repr¨¦sentait un peu moins de la moiti¨¦ du nombre correspondant en 2018.

Cependant, malgr¨¦ leur nombre relativement faible, plusieurs des nouvelles familles de ransomware pr¨¦sentaient des caract¨¦ristiques notables au-del¨¤ du chiffrement de donn¨¦es habituel.

Comparaison d¡¯une ann¨¦e sur l¡¯autre du nombre de d¨¦tections de menaces li¨¦es au ransomware

Comparaison d¡¯une ann¨¦e sur l¡¯autre du nombre de d¨¦tections de nouvelles familles de ransomware

MAZE

Peut copier automatiquement tous les fichiers affect¨¦s sur des serveurs contr?l¨¦s par un op¨¦rateur

SNATCH

Peut forcer les machines Windows ¨¤ red¨¦marrer en mode sans ¨¦chec pour contourner le logiciel de s¨¦curit¨¦ et ne pas ¨ºtre rep¨¦r¨¦

ZEPPELIN

Peut mettre fin ¨¤ divers processus et contient des notes de ran?on personnalis¨¦es selon la cible

Familles de ransomware notables apparues en 2019

Menaces li¨¦es ¨¤ la messagerie ¨¦lectronique

Arnaques par phishing

L¡¯utilisation g¨¦n¨¦ralis¨¦e de Microsoft Office?365 par les entreprises, qui a d¨¦pass¨¦ l¡¯an dernier les 200?millions d¡¯utilisateurs actifs mensuels, a maintenu la motivation des escrocs ¨¤ lancer des campagnes de phishing qui falsifient la suite logicielle, en particulier son composant de messagerie ¨¦lectronique, Outlook. Le nombre d¡¯URL uniques li¨¦es ¨¤ Office?365 qui ont ¨¦t¨¦ bloqu¨¦es a doubl¨¦ par rapport ¨¤ l¡¯ann¨¦e pr¨¦c¨¦dente.

Toutefois, de plus en plus d¡¯utilisateurs professionnels passent ¨¤ Slack et ¨¤ d'autres plateformes de messagerie ¨¦lectronique plus r¨¦centes, ce qui a peut-¨ºtre contribu¨¦ ¨¤ la baisse de nos d¨¦tections d¡¯URL li¨¦es au phishing.

Comparaison d¡¯une ann¨¦e sur l¡¯autre du nombre d¡¯URL de phishing uniques li¨¦es ¨¤ Office?365 bloqu¨¦

Comparaison d¡¯une ann¨¦e sur l¡¯autre du nombre d¡¯instances d'acc¨¨s bloqu¨¦s vers des URL de phishing non uniques (par exemple trois instances d¡¯acc¨¨s bloqu¨¦ vers la m¨ºme URL comptaient pour trois)

Les entreprises se m¨¦fient de plus en plus des menaces de phishing qui arrivent traditionnellement par message ¨¦lectronique, les escrocs essaient donc de trouver de nouveaux moyens de duper les victimes pour qu¡¯elles fournissent leurs informations sensibles.

Abuser de l¡¯extension Web SingleFile

Des copies identiques de pages de connexion l¨¦gitimes cr¨¦¨¦es ¨¤ l¡¯aide de l¡¯extension trompent les victimes qui entrent leurs informations de connexion.

Compromettre les mots de passe ¨¤ usage unique

Une page de banque en ligne factice am¨¨ne les victimes ¨¤ entrer leurs identifiants et leurs mots de passe ¨¤ usage unique.

D¨¦tourner les r¨¦sultats de recherche Web

Des r¨¦sultats de recherche Google empoisonn¨¦s redirigent les victimes vers une page de phishing.

Personnaliser les pages ??404 Non trouv¨¦??

Des pages d¡¯erreur se font passer pour des formulaires de connexion afin de voler les identifiants des victimes.

Nouvelles techniques utilis¨¦es dans les campagnes de phishing en 2019

Tentatives de BEC

La compromission de la messagerie en entreprise (Business Email Compromise, BEC) est un concept de fraude psychologique qui implique en g¨¦n¨¦ral d'usurper l¡¯identit¨¦ d¡¯une personne d'autorit¨¦ dans une entreprise afin d¡¯amener un autre membre ¨¤ transf¨¦rer une somme d¡¯argent sur un compte frauduleux. En 2019, les cinq premiers postes usurp¨¦s dans les tentatives de BEC que nous avons d¨¦tect¨¦es ont ¨¦t¨¦ sans surprise des postes ¨¤ haute responsabilit¨¦. Mais, parmi les cinq premiers postes cibl¨¦s, comme les postes haut plac¨¦s habituels dans la finance, figurent ¨¦galement des comptables et des professeurs, ce qui confirme notre pr¨¦diction sur la s¨¦curit¨¦ pour 2019 qui indiquait que les escrocs de BEC cibleraient les employ¨¦s ¨¤ des rangs inf¨¦rieurs dans la hi¨¦rarchie de l¡¯entreprise. Cela semble ¨ºtre particuli¨¨rement le cas dans le , o¨´ plusieurs attaques de BEC ont ¨¦t¨¦ signal¨¦es l¡¯an dernier.

R¨¦partition des postes cibl¨¦s par des tentatives de BEC d¨¦tect¨¦es en 2019

VULN?RABILIT?S

D¨¦fauts du RDP

BlueKeep, une vuln¨¦rabilit¨¦ critique (CVE-2019-0708) dans le protocole RDP (Remote Desktop Protocol) de Microsoft, a fait les gros titres pour sa capacit¨¦ ¨¤ d¨¦ployer un ver, qui pourrait permettre la propagation rapide d¡¯un logiciel malveillant d¡¯une mani¨¨re semblable ¨¤ celle utilis¨¦e par WannaCry pour infecter des syst¨¨mes dans le monde en 2017. S¡¯il est exploit¨¦ efficacement, BlueKeep, qui touche les syst¨¨mes h¨¦rit¨¦s Windows?7, Windows?2003, Windows Server?2008?R2, Windows Server?2008 et Windows?XP, pourrait ¨ºtre utilis¨¦ pour des attaques d¡¯ex¨¦cution de code ¨¤ distance.

Un exploit BlueKeep a ¨¦t¨¦ d¨¦couvert dans une campagne qui installait et assurait la persistance de mineurs de cryptomonnaie malveillants. Mais, m¨ºme si cette campagne n'a pas d¨¦montr¨¦ la capacit¨¦ d¡¯auto-propagation qu'on s'attendait ¨¤ ce que BlueKeep facilite, Microsoft a indiqu¨¦ ¨¤ nouveau que les futurs exploits pourraient provoquer plus de dommages et a soulign¨¦ l¡¯importance de corriger les syst¨¨mes vuln¨¦rables. Malgr¨¦ la gravit¨¦ de BlueKeep, plus de 800?000?syst¨¨mes vuln¨¦rables n¡¯¨¦taient toujours pas corrig¨¦s deux mois apr¨¨s sa r¨¦v¨¦lation.

Nombre de vuln¨¦rabilit¨¦s li¨¦es au protocole RDP divulgu¨¦ entre mai et d¨¦cembre 2019

Au moins, la d¨¦couverte de BlueKeep a attir¨¦ l¡¯attention sur les vuln¨¦rabilit¨¦s dans le protocole RDP, dont certaines ont ¨¦t¨¦ divulgu¨¦es dans son sillage. Le protocole RDP permet aux entreprises de fonctionner avec une meilleure flexibilit¨¦ gr?ce ¨¤ l'acc¨¨s ¨¤ distance, mais un exploit r¨¦ussi pourrait d¨¦truire cet avantage et permettre aux auteurs de menaces de prendre le contr?le des syst¨¨mes de l¡¯entreprise.

Botnets IoT

La gestion des vuln¨¦rabilit¨¦s reste l'un des d¨¦fis pos¨¦s par l¡¯Internet des objets (IoT), ¨¦tant donn¨¦ la lenteur et la complexit¨¦ pour corriger les appareils.. Les auteurs de menaces ¨¦taient pleinement conscients de cela en 2019, comme l¡¯a prouv¨¦ la pr¨¦valence des botnets IoT qui utilisaient les m¨ºmes vuln¨¦rabilit¨¦s anciennes et connues dans leurs exploits.

| Echobot | Hakai | Mirai | Momentum | Neko | Yowai | ||

| CVE-2014-8361 (routeurs bas¨¦s sur Realtek SDK) | |||||||

| CVE-2016-6277 (routeurs Netgear R6400 et R7000) | |||||||

| CVE-2017-17215 (routeurs Huawei HG532) | |||||||

Trois vuln¨¦rabilit¨¦s utilis¨¦es par plusieurs botnets IoT en 2019

Les botnets IoT sont ¨¦galement connus pour des attaques par force brute, au cours desquelles ils effectuent un grand nombre de tentatives pour deviner les informations d¡¯identification et acc¨¦der ¨¤ des appareils non s¨¦curis¨¦s. Ils utilisent en g¨¦n¨¦ral des noms d¡¯utilisateur et des mots de passe ayant ¨¦t¨¦ divulgu¨¦s, communs ou m¨ºme par d¨¦faut pour leurs tentatives par force brute, en profitant de l¡¯incapacit¨¦ de nombreux utilisateurs d¡¯IoT ¨¤ modifier et mettre ¨¤ jour les informations d¡¯identification de leurs appareils. En 2019, le nombre de connexions par force brute que nous avons d¨¦tect¨¦ repr¨¦sentait quasiment le triple du nombre pour 2018.

Comparaison d¡¯une ann¨¦e sur l¡¯autre du nombre d¡¯¨¦v¨¦nements entrants et sortants d¨¦clench¨¦s impliquant des connexions par force brute

ATTAQUES DE CHA?NE D¡¯APPROVISIONNEMENT

Compromission des sites d¡¯e-commerce

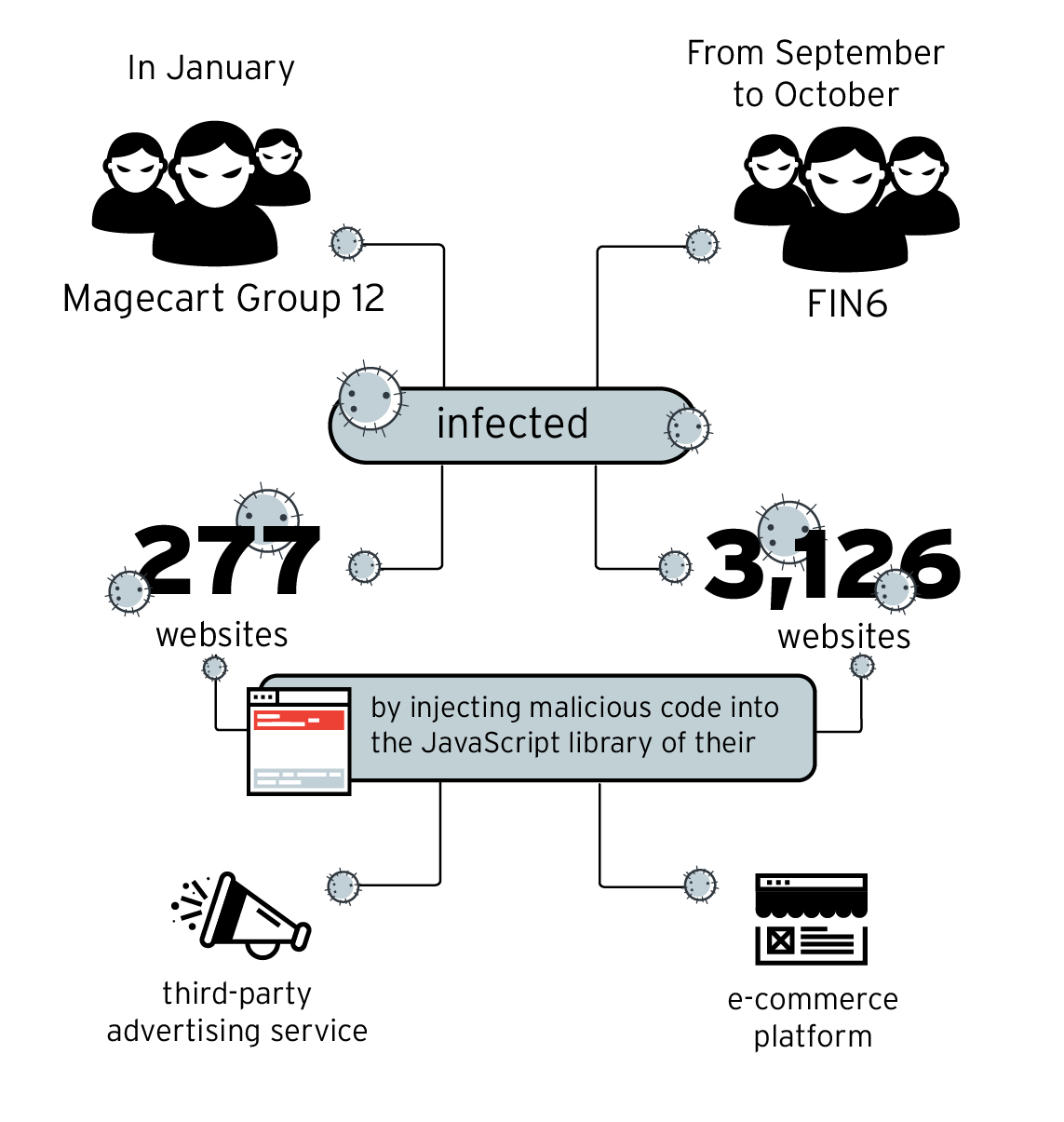

Les attaques de cha?nes d'approvisionnement, qui compromettent un service ou une organisation via un partenaire externe ou un fournisseur tiers ayant acc¨¨s ¨¤ ses donn¨¦es ou syst¨¨mes, ont pris de l¡¯importance gr?ce ¨¤ des campagnes impliquant un consortium de groupes de pirates informatiques appel¨¦ Magecart. En g¨¦n¨¦ral, ces groupes compromettent les sites Web d¡¯e-commerce en visant leurs syst¨¨mes de panier virtuel tiers afin de voler les informations relatives aux cartes de paiement des clients.

L'un de ces groupes, nomm¨¦ Magecart Group?12, des centaines de sites d¡¯e-commerce en commen?ant par attaquer leur fournisseur de service publicitaire tiers. Un autre groupe appel¨¦ FIN6 des centaines de boutiques en ligne h¨¦berg¨¦es sur une plateforme d¡¯e-commerce populaire.

Campagnes de compromission des sites d¡¯e-commerce r¨¦alis¨¦es par Magecart Group?12 et FIN6 en 2019

Menaces sur les outils de d¨¦veloppement logiciel

Les auteurs de menaces peuvent ¨¦branler le d¨¦veloppement d¡¯une entreprise en interf¨¦rant avec une partie de sa cha?ne d¡¯approvisionnement logiciel. Et les ¨¦carts dans les outils et les plateformes de DevOps, qui rationalisent le d¨¦veloppement et le d¨¦ploiement des logiciels, pourraient les aider ¨¤ parvenir ¨¤ cette fin.

Kubernetes, un syst¨¨me d¡¯orchestration de conteneurs, a d¨¦voil¨¦ une vuln¨¦rabilit¨¦ d¡¯une gravit¨¦ tr¨¨s ¨¦lev¨¦e dans son interface de ligne de commande, qui pourrait permettre ¨¤ un cybercriminel d¡¯utiliser un conteneur malveillant pour cr¨¦er ou remplacer des fichiers dans une station de travail affect¨¦e. De m¨ºme, nous avons d¨¦couvert des d¨¦fauts dans Jenkins, un serveur d¡¯automatisation, dont qui pourrait permettre une ex¨¦cution de code ¨¤ distance et qui pourraient entra?ner le vol d¡¯informations d¡¯identification d¡¯utilisateur sensibles. Plus de 2?000?h?tes sur la plateforme de conteneurs Docker ¨¦taient ¾±²Ô´Ú±ð³¦³Ù¨¦²õ par un ver de minage de cryptomonnaie.

Panorama des menaces

Comparaison par semestre du nombre de menaces par e-mail, de fichiers et d¡¯URL bloqu¨¦s en?2019

Comparaison par semestre du nombre d'¨¦v¨¦nements sans fichiers bloqu¨¦s en?2019

Comparaison par semestre du nombre d'applications Android malveillantes bloqu¨¦es en?2019

Pour pouvoir d¨¦jouer ces menaces et d'autres menaces complexes et persistantes, les entreprises devront choisir des solutions pouvant d¨¦tecter les activit¨¦s malveillantes sur les passerelles, les r¨¦seaux, les serveurs et les points de terminaison. Elles doivent envisager de mettre en place une strat¨¦gie ¨¤ plusieurs niveaux, coupl¨¦e ¨¤ de meilleures pratiques de l'industrie, pour r¨¦pondre aux ¨¦carts de s¨¦curit¨¦ et pour emp¨ºcher les cyberattaques qui pourraient avoir un impact sur leurs op¨¦rations, leur r¨¦putation et leurs b¨¦n¨¦fices.

Pour en savoir plus sur les probl¨¨mes de cybers¨¦curit¨¦ les plus importants de 2019 et leurs solutions correspondantes, lisez notre rapport complet?: ????.

Like it? Add this infographic to your site:

1. Click on the box below. 2. Press Ctrl+A to select all. 3. Press Ctrl+C to copy. 4. Paste the code into your page (Ctrl+V).

Image will appear the same size as you see above.

Recent Posts

- Unveiling AI Agent Vulnerabilities Part I: Introduction to AI Agent Vulnerabilities

- The Ever-Evolving Threat of the Russian-Speaking Cybercriminal Underground

- From Registries to Private Networks: Threat Scenarios Putting Organizations in Jeopardy

- Trend 2025 Cyber Risk Report

- The Future of Social Engineering

Cellular IoT Vulnerabilities: Another Door to Cellular Networks

Cellular IoT Vulnerabilities: Another Door to Cellular Networks AI in the Crosshairs: Understanding and Detecting Attacks on AWS AI Services with Trend Vision One?

AI in the Crosshairs: Understanding and Detecting Attacks on AWS AI Services with Trend Vision One? Trend 2025 Cyber Risk Report

Trend 2025 Cyber Risk Report CES 2025: A Comprehensive Look at AI Digital Assistants and Their Security Risks

CES 2025: A Comprehensive Look at AI Digital Assistants and Their Security Risks