Notre rapport semestriel complet intitul¨¦ Unseen Threats, Imminent Losses (Menaces furtives, pertes imminentes) propose une analyse approfondie des menaces les plus marquantes du premier semestre?2018 .

Furtives et insidieuses?: c'est ainsi que l'on peut qualifier les principales cybermenaces que nous avons observ¨¦es au cours du premier semestre?2018. Le d¨¦but de l'ann¨¦e a ¨¦t¨¦ tumultueux puisqu'en janvier, de graves failles de conception ont ¨¦t¨¦ d¨¦couvertes au sein de microprocesseurs r¨¦pandus, jug¨¦s s¨¦curis¨¦s jusque-l¨¤. Durant les quelques mois qui ont suivi, nous avons ¨¦galement constat¨¦ un changement notable, les ransomware particuli¨¨rement visibles c¨¦dant la place ¨¤ une cat¨¦gorie d'attaques plus discr¨¨tes?: l'extraction de crypto-monnaie. Une autre tendance s'est d¨¦gag¨¦e?: la multiplication des programmes malveillants sans fichier et autres menaces utilisant des techniques d'¨¦vasion peu conventionnelles, ainsi que des violations de donn¨¦es et les arnaques par e-mail bas¨¦es sur l'ing¨¦nierie sociale.

Qu'il s'agisse des extracteurs de crypto-monnaie qui d¨¦tournent subrepticement des ressources des ¨¦quipements de leurs victimes ou des graves vuln¨¦rabilit¨¦s qui laissent les syst¨¨mes en proie aux attaques furtives, ces menaces d¨¦vastatrices mettent ¨¤ mal des ressources de s¨¦curit¨¦ d¨¦j¨¤ limit¨¦es et exigent des administrateurs informatiques une vigilance tous azimuts.

Ce rapport fait le point sur les six premiers mois de l'ann¨¦e?2018 pour identifier les principales menaces ¨¦mergentes sur lesquelles les entreprises doivent garder une longueur d'avance.

Des vuln¨¦rabilit¨¦s graves d¨¦tect¨¦es au niveau du mat¨¦riel qui rendent l'application de correctifs encore plus complexe

Cette ann¨¦e a commenc¨¦ avec la mise au jour de Meltdown et Spectre , deux failles de conception majeures pr¨¦sentes dans des microprocesseurs tr¨¨s r¨¦pandus. L'impact de ces vuln¨¦rabilit¨¦s a ¨¦t¨¦ exacerb¨¦ par l'immense quantit¨¦ d'appareils touch¨¦s et le niveau d'acc¨¨s qu'elles sont susceptibles de conf¨¦rer ¨¤ l'auteur de l'attaque. Ce n'¨¦tait l¨¤ qu'un d¨¦but puisque d'autres vuln¨¦rabilit¨¦s ont ¨¦t¨¦ identifi¨¦es et corrig¨¦es ¨¤ la suite de l'annonce.

Les vuln¨¦rabilit¨¦s pr¨¦sentes dans le mat¨¦riel constituent un probl¨¨me compliqu¨¦ pour les administrateurs informatiques. En effet, vu que les microprocesseurs de plusieurs fournisseurs sont concern¨¦s et que la distribution des correctifs s'effectue sur une , il est plus difficile d'appliquer des patchs de micrologiciels sur l'ensemble des appareils touch¨¦s. De plus, certains patchs nuisent aux performances syst¨¨me des , ce qui aggrave les r¨¦percussions sur le fonctionnement de l'entreprise.

Outre ces probl¨¨mes propres au mat¨¦riel, les administrateurs informatiques ont ¨¦galement ¨¦t¨¦ confront¨¦s ¨¤ des vuln¨¦rabilit¨¦s d¨¦voil¨¦es par de grands ¨¦diteurs de logiciels. M¨ºme si ces derniers publient r¨¦guli¨¨rement des correctifs ¨¤ mesure que ces failles sont identifi¨¦es et que les solutions pour les colmater sont mises au point, les entreprises ¨¦prouvent toujours . La quantit¨¦ de vuln¨¦rabilit¨¦s et la pression exerc¨¦e pour assurer le bon fonctionnement des r¨¦seaux font de l'application des correctifs un probl¨¨me chronique pour les administrateurs.

Dans le cadre du programme ZDI (Zero Day Initiative), Trend?Micro a publi¨¦

602

avis de s¨¦curit¨¦ au cours du premier semestre?2018.

23

avis ont ¨¦t¨¦ publi¨¦s sans correctifs ou

mesures d'att¨¦nuation des risques.

Une multiplication des avis concernant les vuln¨¦rabilit¨¦s de syst¨¨mes SCADA

Nombre total de vuln¨¦rabilit¨¦s signal¨¦es pour les syst¨¨mes SCADA?:

30 ?%

de plus qu'au second semestre?2017

Depuis le second semestre?2017, le nombre de vuln¨¦rabilit¨¦s signal¨¦es concernant les syst¨¨mes SCADA (Supervisory Control And Data Acquisition) a augment¨¦, et bon nombre d'entre elles ont ¨¦t¨¦ d¨¦tect¨¦es dans des logiciels d'interface homme-machine. Dans les syst¨¨mes SCADA, cette interface constitue le c?ur num¨¦rique qui g¨¨re l'infrastructure critique, et les cybercriminels sont friands des donn¨¦es qu'elle affiche, utiles pour leurs op¨¦rations de reconnaissance.

VULN?RABILIT?S ZERO-DAY DANS LES SYST?MES SCADA D?POURVUES DE CORRECTIF AU MOMENT DE LEUR DIVULGATION

77 %

de moins qu'au second semestre?2017

Nos donn¨¦es r¨¦v¨¨lent en outre que davantage de fournisseurs avaient ¨¦t¨¦ mesure de mettre au point des correctifs ou des m¨¦thodes d'att¨¦nuation des risques dans les temps, avant l'annonce de la vuln¨¦rabilit¨¦ correspondante. M¨ºme si cette am¨¦lioration est une bonne nouvelle, le volume important de vuln¨¦rabilit¨¦s d¨¦couvertes souligne l'importance pour les entreprises des secteurs des infrastructures critiques de surveiller de pr¨¨s les syst¨¨mes logiciels SCADA et d'investir dans des solutions de s¨¦curit¨¦ multicouche . Par le biais de sa directive sur la s¨¦curit¨¦ des r¨¦seaux et des syst¨¨mes d'information (NIS) , l'Union europ¨¦enne a d¨¦j¨¤ impos¨¦ ¨¤ ses ?tats membres de promulguer des lois ? garantissant un niveau renforc¨¦ de s¨¦curit¨¦ pour les secteurs critiques et les services num¨¦riques essentiels.

La directive NIS

- Cette l¨¦gislation de l'Union europ¨¦enne vise les entreprises qui g¨¨rent des infrastructures critiques. La directive et les lois nationales aff¨¦rentes en vigueur obligent les op¨¦rateurs de services essentiels ¨¤ mettre en place les mesures pour s¨¦curiser les r¨¦seaux et les syst¨¨mes d'information, et entre autres des politiques de r¨¦duction des risques.

- ? qui s'adresse-t-elle??

- Centrales ¨¦lectriques

- Entreprises de distribution d'eau

- Banques

- H?pitaux

- Soci¨¦t¨¦s de

transport - Places de march¨¦

en ligne - Services d'informatique

en nuage (cloud) - Moteurs

de recherche

Des d¨¦tections d'extraction de crypto-monnaie qui ont plus que doubl¨¦, tandis que les ransomware continuent de cibler les entreprises

Notre rapport annuel?2017 avait mis en ¨¦vidence un essor de l'activit¨¦ d'extraction de crypto-monnaie. Cette tendance s'est poursuivie au second semestre?2018, puisque les d¨¦tections de ce type d'activit¨¦ ont ¨¦t¨¦ plus de deux fois plus nombreuses qu'¨¤ la m¨ºme p¨¦riode en?2017. Nous avons ¨¦galement identifi¨¦ un nombre consid¨¦rable de nouvelles familles de programmes malveillants d' , preuve que les cybercriminels cherchent toujours ardemment ¨¤ tirer profit des devises num¨¦riques.

141 %

d'augmentation des d¨¦tections par l'infrastructure Trend?Micro? Smart?Protection?Network? d'activit¨¦s li¨¦es ¨¤ l'extraction de crypto-monnaie

47

Premier semestre?2018

nouvelles familles de programmes malveillants

d'extraction de crypto-monnaie

Tout au long des premiers mois de l'ann¨¦e?2018, nous avons constat¨¦ les efforts d¨¦ploy¨¦s par les cybercriminels pour imaginer de nouvelles m¨¦thodes et explorer des techniques in¨¦dites afin de maximiser les profits engrang¨¦s gr?ce ¨¤ l'extraction de crypto-monnaie illicite.

- Janv.Publicit¨¦s malveillantes dans Google?DoubleClick

- ¹ó¨¦±¹°ù.Publicit¨¦s inject¨¦es dans des sites Web par le botnet Droidclub

- MarsProgramme ICLoader de t¨¦l¨¦chargement de logiciels publicitaires

- Avr.Script d'extraction Web dans la plate-forme de publicit¨¦s d'AOL

- MaiExploitation de la vuln¨¦rabilit¨¦ CVE-2017-10271 via le port?TCP?7001

- JuinKit d'exploit Necurs

La pr¨¦sence de programmes d'extraction de crypto-monnaie sur un r¨¦seau peut faire baisser les performances et entra?ner une d¨¦gradation graduelle du mat¨¦riel ainsi que la consommation d'¨¦nergie, des probl¨¨mes qui prennent de l'ampleur dans les environnements d'entreprise. Les administrateurs informatiques doivent par cons¨¦quent ¨ºtre attentifs ¨¤ toute activit¨¦ r¨¦seau inhabituelle en tenant compte de la grande discr¨¦tion des menaces d'extraction de crypto-monnaie et de l'impact significatif que l'activit¨¦ associ¨¦e peut avoir sur un syst¨¨me.

M¨ºme si la pr¨¦valence des ransomware dans le paysage des cybermenaces s'est stabilis¨¦e, les entreprises doivent maintenir leur vigilance ¨¤ leur ¨¦gard.

Le premier semestre?2018 n'a connu qu'une l¨¦g¨¨re baisse du nombre de d¨¦tections de ransomware par rapport ¨¤ la m¨ºme p¨¦riode en?2017, mais un d¨¦clin du nombre de leurs nouvelles familles. N¨¦anmoins, il est probable que ce changement de rythme soit attribuable ¨¤ l'attention plus soutenue port¨¦e aux ransomware et aux am¨¦liorations cons¨¦cutives en mati¨¨re de m¨¦thodes de pr¨¦vention et d'att¨¦nuation des risques.

3 %

d'augmentation de

l'activit¨¦ li¨¦e aux ransomware d¨¦tect¨¦e

26 %

de diminution du nombre

de nouvelles familles de ransomware

Une hausse des violations de donn¨¦es de grande envergure malgr¨¦ le risque de sanctions li¨¦es au RGPD

L'analyse des donn¨¦es pertinentes fournies pour?2017 et 2018 par r¨¦v¨¨le une augmentation de 16?% des violations des donn¨¦es signal¨¦es aux ?tats-Unis.

Violations de donn¨¦es signal¨¦es aux ?tats-Unis

224

Deuxi¨¨me semestre?2017

259

Premier semestre?2018

Fait int¨¦ressant?: les incidents dus ¨¤ des divulgations involontaires ont ¨¦t¨¦ plus nombreux que ceux caus¨¦s par le piratage, m¨ºme si l'¨¦cart est faible.

- Divulgations non intentionnelles

- Piratage ou programmes malveillants

- Pertes physiques

- Autres (menaces internes/initi¨¦s, cause inconnue, etc.)

Quinze des violations de donn¨¦es survenues au cours du premier semestre?2018 ¨¦taient de grande envergure, chacune ayant entra?n¨¦ la divulgation d'au moins un million de documents. Concernant le nombre d'incidents, le secteur de la sant¨¦ a ¨¦t¨¦ le plus frapp¨¦, mais ce sont les acteurs de la grande distribution et les sites de commerce en ligne qui ont subi la plupart des intrusions ¨¤ grande ¨¦chelle. Nous avons ¨¦galement constat¨¦ qu'au moins neuf des violations de donn¨¦es commises hors des ?tats-Unis pouvaient ¨ºtre consid¨¦r¨¦es comme des incidents de grande ampleur.

hausse du nombre de

violations de donn¨¦es de grande envergure aux ?tats-Unis

71 %

des incidents

ont touch¨¦ le secteur de la sant¨¦

Pour les entreprises qui en sont victimes, les violations de donn¨¦es sont lourdes de cons¨¦quences. Les co?ts li¨¦s ¨¤ la reprise sur sinistre et ¨¤ la notification des incidents, les pertes de revenus ainsi que les probl¨¨mes associ¨¦s ¨¤ l'application de correctifs et aux temps d'arr¨ºt, sans compter les frais juridiques potentiels, peuvent s'accumuler. Aussi une violation de donn¨¦es de grande ampleur peut-elle co?ter ¨¤ une entreprise jusqu'¨¤ . De plus, plusieurs pays mettent actuellement en place de nouvelles r¨¦glementations sur la confidentialit¨¦ des donn¨¦es destin¨¦es ¨¤ sanctionner la gestion inappropri¨¦e des donn¨¦es par des amendes s¨¦v¨¨res.

En particulier, l'Union europ¨¦enne a adopt¨¦ une position ferme ¨¤ l'¨¦gard de la confidentialit¨¦ en mettant en ?uvre un cadre l¨¦gislatif de protection des donn¨¦es parmi les plus stricts et complets au monde. Le R¨¨glement g¨¦n¨¦ral sur la protection des donn¨¦es (RGPD) , entr¨¦ en vigueur en mai dernier, place en effet la barre tr¨¨s haut en mati¨¨re de s¨¦curit¨¦ des donn¨¦es et de protection de la vie priv¨¦e. Pour les entreprises qui ne le respectent pas, les amendes sont lourdes, avec des p¨¦nalit¨¦s financi¨¨res qui peuvent atteindre 20?millions d'euros ou 4?% de leur chiffre d'affaires annuel, le montant le plus ¨¦lev¨¦ ¨¦tant retenu. Qui plus est, le RGPD a un champ d'application tr¨¨s vaste puisqu'il concerne toute entreprise qui d¨¦tient des donn¨¦es de citoyens de l'UE.

RGPD ?: r¨¦pondez-vous ¨¤ ses exigences??

Une s¨¦curit¨¦ des routeurs toujours pr¨¦caire malgr¨¦ la sonnette d'alarme tir¨¦e par Mirai

Au cours du premier semestre?2018, nous avons constat¨¦ que les routeurs ¨¦taient explicitement cibl¨¦s, ce qui montre que les domiciles de particuliers comme les entreprises sont rest¨¦s vuln¨¦rables aux attaques via un r¨¦seau. Cette situation est particuli¨¨rement dangereuse car, d¨¨s lors qu'un routeur a ¨¦t¨¦ compromis, tout ce qui y est connect¨¦ peut ¨¦galement subir une attaque?: ordinateurs portables, smartphones, assistants personnels et autres appareils de l' Internet des objets (IoT) .

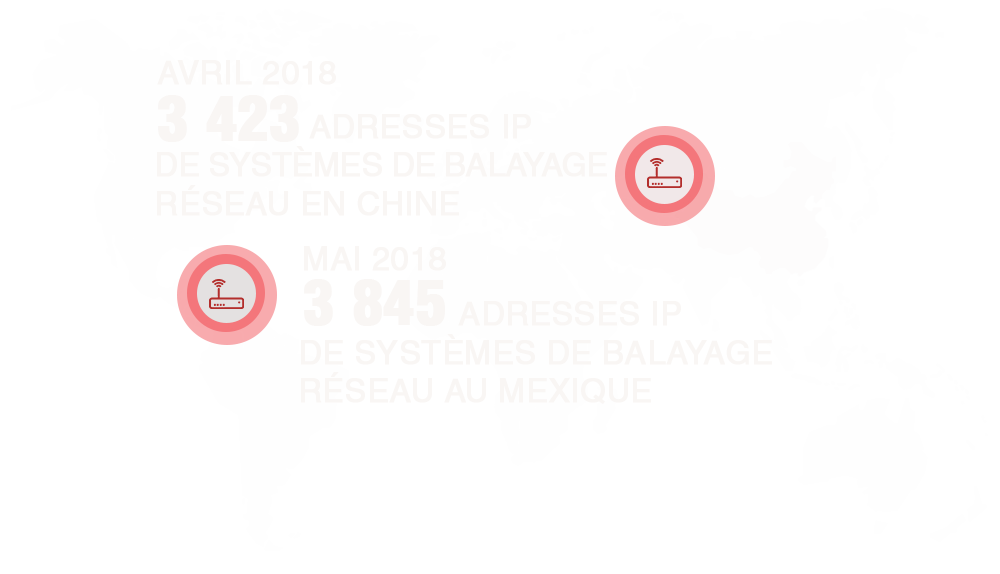

Nous avons d¨¦cel¨¦ une activit¨¦ de scan r¨¦seau semblable ¨¤ celle de Mirai, visant ¨¤ identifier les appareils IoT et routeurs vuln¨¦rables. En?2016, a ¨¦t¨¦ responsable d'un nombre record d¡¯attaques par d¨¦ni de service distribu¨¦ (DDoS). Depuis la en octobre?2016, les cybercriminels l'ont utilis¨¦ dans le cadre d'autres activit¨¦s malveillantes.

Programmes malveillants sans fichier, avec macros et de petite taille?: un d¨¦fi difficile pour les technologies de s¨¦curit¨¦ s'appuyant exclusivement sur les fichiers

Pour avoir le dessus sur des techniques de d¨¦tection qui s'am¨¦liorent sans cesse, les d¨¦veloppeurs de programmes malveillants perfectionnent constamment les m¨¦thodes utilis¨¦es pour les contourner. Au cours du premier semestre?2018, quelques-unes se sont illustr¨¦es?: l'utilisation de menaces sans fichier, le recours aux macros et la manipulation des tailles de fichier.

Les menaces classiques impliquent l'installation et l'ex¨¦cution de fichiers malveillants sur l'appareil compromis. Les menaces sans fichier ont une autre approche?: elles ex¨¦cutent leurs attaques en piratant des outils de confiance int¨¦gr¨¦s dans le syst¨¨me d'exploitation.

Incidents associ¨¦s ¨¤ des menaces sans fichier d¨¦tect¨¦s

24430

Janv.

38189

Juin

Premier semestre?2018

Nous avons constat¨¦ une tendance ¨¤ la hausse du nombre de menaces sans fichier au cours du premier semestre de cette ann¨¦e. Les entreprises peuvent garder une longueur d'avance sur ces menaces en d¨¦ployant plusieurs couches int¨¦gr¨¦es de protection sur le r¨¦seau.

Nous avons ¨¦galement observ¨¦ une l¨¦g¨¨re augmentation des macros malveillantes. Le principal coupable?? Powload qui, ¨¤ l'instar de la plupart des macros malveillantes, est diffus¨¦ par l'interm¨¦diaire de spams. Le message ind¨¦sirable est con?u de fa?on ¨¤ manipuler les utilisateurs pour les inciter ¨¤ activer la macro et ¨¤ t¨¦l¨¦charger la charge malveillante.

Macros

6 %

d'augmentation de janvier ¨¤ juin

POWLOAD

68 %

d'augmentation de janvier ¨¤ juin

Nous avons en outre d¨¦tect¨¦ une nette progression du nombre de d¨¦tections de TinyPOS, une famille de programmes malveillants ciblant les syst¨¨mes de point de vente. Cette hausse pourrait ¨ºtre partiellement attribuable ¨¤ la divulgation du code source de , une autre famille de cette cat¨¦gorie de menaces. En effet, l'on constate souvent la mont¨¦e en fl¨¨che de programmes malveillants similaires ou apparent¨¦s apr¨¨s la fuite de code source. La taille de fichier extr¨ºmement r¨¦duite de TinyPOS est fort probablement une caract¨¦ristique que les cybercriminels ont exploit¨¦e pour ¨¦chapper ¨¤ la d¨¦tection.

Nombre de d¨¦tections de TinyPOS

Des pertes cons¨¦cutives aux arnaques BEC qui d¨¦passent les estimations au vu de la multiplication constante de ces tentatives de piratage

Les arnaques BEC, qui ciblent la messagerie en entreprise, sont relativement simples et directes?: elles s'appuient davantage sur l'emploi de sources d'informations publiques et l'ing¨¦nierie sociale que sur une expertise technique pointue. Lors d'une campagne BEC classique, un escroc se fait passer pour un haut cadre dirigeant et tente de berner un membre du personnel (g¨¦n¨¦ralement, un employ¨¦ qui a des liens avec le service financier) de l'entreprise vis¨¦e pour qu'il lui vire des fonds. Ces arnaques n¨¦cessitent moins de ressources et peuvent se r¨¦v¨¦ler tr¨¨s juteuses. C'est pourquoi nous avions estim¨¦ qu'elles occasionneraient des pertes de plus de 9?milliards de dollars cette ann¨¦e.

PLUS DE

9?Mrds ?USDDE PERTES ESTIM?ES

DE PERTES EFFECTIVES

PERTES LI?ES AUX ARNAQUES BEC?- COMPARAISON ENTRE

LES PR?VISIONS?2018 DE TREND?MICRO ET LE TOTAL CUMUL? R?EL

Un rapport du FBI sur les escroqueries visant la messagerie en entreprise (BEC) et la compromission de comptes de messagerie (EAC) r¨¦v¨¨le la gravit¨¦ du probl¨¨me pour les entreprises?: les pertes totales cumul¨¦es (d'octobre?2013 ¨¤ mai?2018) ont atteint .

Nous avons surveill¨¦ activement les tentatives d'arnaques BEC et nos donn¨¦es indiquent leur intensification au cours des 12?derniers mois.

5 %

D'AUGMENTATION DU NOMBRE DE TENTATIVES D'ARNAQUES BEC ENREGISTR?ES ENTRE LE 2E?SEMESTRE 2017 ET LE 1ER?SEMESTRE?2018

Pour se pr¨¦munir contre les menaces v¨¦hicul¨¦es par e-mail, les entreprises doivent regarder au-del¨¤ de techniques de d¨¦tection bas¨¦es sur les fichiers et songer aux technologies de r¨¦putation des e-mails. Face aux arnaques BEC en particulier, certaines solutions recourent ¨¤ l' apprentissage automatique et ajoutent une nouvelle couche de protection, par exemple en analysant le style r¨¦dactionnel de l'utilisateur afin d'identifier si le message est authentique ou non.

LE PAYSAGE DES MENACES

20,488,399,209

menaces bloqu¨¦es au total au 1er?semestre?2018

?VOLUTION DU NOMBRE DE VULN?RABILIT?S D?TECT?ES, PAR FOURNISSEUR (ENTRE LE 2E?SEM.?2017 ET LE 1ER?SEM.?2018)

Notre rapport semestriel complet intitul¨¦ Unseen Threats, Imminent Losses (Menaces furtives, pertes imminentes) propose une analyse approfondie des menaces les plus marquantes du premier semestre?2018.

T?L?CHARGER LE RAPPORT COMPLET

Like it? Add this infographic to your site:

1. Click on the box below. 2. Press Ctrl+A to select all. 3. Press Ctrl+C to copy. 4. Paste the code into your page (Ctrl+V).

Image will appear the same size as you see above.

Recent Posts

- Unveiling AI Agent Vulnerabilities Part I: Introduction to AI Agent Vulnerabilities

- The Ever-Evolving Threat of the Russian-Speaking Cybercriminal Underground

- From Registries to Private Networks: Threat Scenarios Putting Organizations in Jeopardy

- Trend 2025 Cyber Risk Report

- The Future of Social Engineering

Cellular IoT Vulnerabilities: Another Door to Cellular Networks

Cellular IoT Vulnerabilities: Another Door to Cellular Networks AI in the Crosshairs: Understanding and Detecting Attacks on AWS AI Services with Trend Vision One?

AI in the Crosshairs: Understanding and Detecting Attacks on AWS AI Services with Trend Vision One? Trend 2025 Cyber Risk Report

Trend 2025 Cyber Risk Report CES 2025: A Comprehensive Look at AI Digital Assistants and Their Security Risks

CES 2025: A Comprehensive Look at AI Digital Assistants and Their Security Risks