PUA.Win32.PCHunter.A

PUP/PCHunter (PANDA); HackTool.PCH.B1 (QUICKHEAL)

Windows

Type de grayware:

Potentially Unwanted Application

Destructif:

Non

Chiffrement:

Non

In the wild::

Oui

Overview

It arrives on a system as a file dropped by other malware or as a file downloaded unknowingly by users when visiting malicious sites.

L?scht Dateien, so dass Programme und Anwendungen nicht ordnungsgem?? ausgef¨¹hrt werden.

Verbindet sich mit einer Website, um Daten zu versenden und zu empfangen.

D¨¦tails techniques

?bertragungsdetails

It arrives on a system as a file dropped by other malware or as a file downloaded unknowingly by users when visiting malicious sites.

Installation

Schleust folgende Komponentendateien ein:

- {Malware Path}\{Malware Filename}as.sys -> detected as PUA.Win32.PCHunter.C.component

F¨¹gt die folgenden Prozesse hinzu:

- ¡°%System%\rundll32.exe¡± url.dll,FileProtocolHandler http://www.{BLOCKED}oft.com -> if file is not the newest version

Autostart-Technik

Registriert sich als Systemdienst, damit sie bei jedem Systemstart automatisch ausgef¨¹hrt wird, indem sie die folgenden Registrierungseintr?ge hinzuf¨¹gt:

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\

services\{Malware Filename}as

Andere System?nderungen

L?scht die folgenden Dateien:

- {Malware Path}\{Malware Filename}as.sys

F¨¹gt die folgenden Registrierungseintr?ge hinzu:

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\

services\{Malware Filename}as

Type = 1

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\

services\{Malware Filename}as

ErrorControl = 1

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\

services\{Malware Filename}as

Start = 1

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\

services\{Malware Filename}as

ImagePath = \??\{Malware Path}\{Malware Filename}as.sys

Backdoor-Routine

Verbindet sich mit den folgenden Websites, um Daten zu versenden und zu empfangen.

- http://www.{BLOCKED}oft.com

- http://www.{BLOCKED}oft.com/PCHunter_StandardV1.56={MAC Address}

- http://www.{BLOCKED}oft.com/statistics/epoolsoft.html?PCHunter_Standard={MAC Address}

- http://www.{BLOCKED}oft.com/pchunter/pchunter_free

Datendiebstahl

Folgende Daten werden gesammelt:

- MAC Address

- Running Processes

- Computer Files

- User Accounts

- System Registries

- Process Modules

- Kernel Modules

- Startup Information

- Network Connections

- Firewall Rules

Andere Details

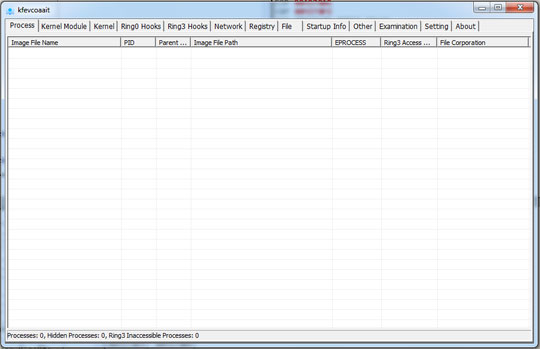

Es macht Folgendes:

- It loads the dropped file as a driver

- {Malware Path}\{Malware Filename}as.sys

- It connects to http://www.{BLOCKED}oft.com if product version is not V1.56 or the date is January 13, 2019

- It displays the following image:

- It can view and display system process and process threads

- It can terminate, suspend and resume processes and threads

- It displays current network connections, including the local and remote addresses and state of TCP connections

- It displays and can edit system registry

- It displays and can delete files and folders

- It can view file properties information

- It displays autorun entries

- It can delete and edit autorun entries

- It displays and can delete user accounts

- It displays affected machine¡¯s firewall rules

- It can delete a firewall rule

Solutions

Step 1

F¨¹r Windows ME und XP Benutzer: Stellen Sie vor einer Suche sicher, dass die Systemwiederherstellung deaktiviert ist, damit der gesamte Computer durchsucht werden kann.

Step 2

<p> Beachten Sie, dass nicht alle Dateien, Ordner, Registrierungsschlüssel und Einträge auf Ihrem Computer installiert sind, während diese Malware / Spyware / Grayware ausgeführt wird. Dies kann auf eine unvollständige Installation oder andere Betriebssystembedingungen zurückzuführen sein. Fahren Sie mit dem nächsten Schritt fort. </ p><p> Beachten Sie, dass nicht alle Dateien, Ordner, Registrierungsschlüssel und Einträge auf Ihrem Computer installiert sind, während diese Malware / Spyware / Grayware ausgeführt wird. Dies kann auf eine unvollständige Installation oder andere Betriebssystembedingungen zurückzuführen sein. Fahren Sie mit dem nächsten Schritt fort. </ p>

Step 3

Im abgesicherten Modus neu starten

Step 4

Diesen Registrierungswert l?schen

Wichtig: Eine nicht ordnungsgem??e Bearbeitung der Windows Registrierung kann zu einer dauerhaften Fehlfunktion des Systems f¨¹hren. F¨¹hren Sie diesen Schritt nur durch, wenn Sie mit der Vorgehensweise vertraut sind oder wenn Sie Ihren Systemadministrator um Unterst¨¹tzung bitten k?nnen. Lesen Sie ansonsten zuerst diesen , bevor Sie die Registrierung Ihres Computers ?ndern.

?- In HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\services\{Malware Filename}as

- Type = 1

- Type = 1

- In HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\services\{Malware Filename}as

- ErrorControl = 1

- ErrorControl = 1

- In HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\services\{Malware Filename}as?

- Start = 1

- Start = 1

- In HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\services\{Malware Filename}as?

- ImagePath = \??\{Malware Path}\{Malware Filename}as.sys

- ImagePath = \??\{Malware Path}\{Malware Filename}as.sys

Step 5

Durchsuchen Sie Ihren Computer mit Ihrem live casino online Produkt, und l?schen Sie Dateien, die als PUA.Win32.PCHunter.A entdeckt werden. Falls die entdeckten Dateien bereits von Ihrem live casino online Produkt ges?ubert, gel?scht oder in Quarant?ne verschoben wurden, sind keine weiteren Schritte erforderlich. Dateien in Quarant?ne k?nnen einfach gel?scht werden. Auf dieser finden Sie weitere Informationen.

Participez ¨¤ notre enqu¨ºte!