RANSOM_CRYPSHED.D

Windows

Type de grayware:

Trojan

Destructif:

Non

Chiffrement:

In the wild::

Oui

Overview

Wird m?glicherweise von anderer Malware/Grayware/Spyware von externen Sites heruntergeladen.

L?dt eine Datei von einer bestimmten Adresse (URL) herunter und benennt sie vor dem Speichern im betroffenen System um. Anschlie?end werden die heruntergeladenen Dateien ausgef¨¹hrt. Dadurch k?nnen die b?sartigen Routinen der heruntergeladenen Dateien auf dem betroffenen System aktiv werden.

Verbindet sich mit einer bestimmten Website, um Daten zu versenden und zu empfangen.

D¨¦tails techniques

?bertragungsdetails

Wird m?glicherweise von der folgenden Malware/Grayware/Spyware von externen Sites heruntergeladen:

- JS_CRYPSHED.B

Installation

Schleust die folgenden Eigenkopien in das betroffene System ein:

- %All Users Profile%\Application Data\Windows\csrss.exe (Windows XP and below)

- %All Users Profile%\Windows\csrss.exe (Windows Vista and above)

Schleust die folgenden Dateien ein:

- %Application Data%\{8 Random Alphanumeric Characters}{Same Characters as first 8}.bmp

- %User Temp%\cached-certs

- %User Temp%\cached-microdesc-consensus

- %User Temp%\cached-microdescs.new

- %User Temp%\lock

- %User Temp%\state

(Hinweis: %Application Data% ist der Ordner 'Anwendungsdaten' f¨¹r den aktuellen Benutzer, normalerweise C:\Windows\Profile\{Benutzername}\Anwendungsdaten unter Windows 98 und ME, C:\WINNT\Profile\{Benutzername}\Anwendungsdaten unter Windows NT und C:\Dokumente und Einstellungen\{Benutzername}\Lokale Einstellungen\Anwendungsdaten unter Windows 2000, XP und Server 2003.. %User Temp% ist der Ordner 'Temp' des aktuellen Benutzers, normalerweise C:\Dokumente und Einstellungen\{Benutzername}\Lokale Einstellungen\Temp unter Windows 2000, XP und Server 2003.)

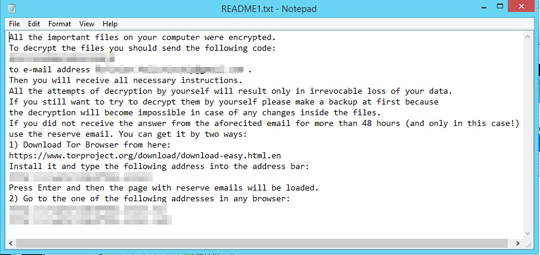

Hinterl?sst Textdateien, um L?segeld durch folgenden Inhalt zu erpressen:

- {Root Drives}\README{number 1 to 10}.txt

- %System Root%\Users\Public\Public Desktop\README{number 1 to 10}.txt (Windows Vista and Above)

- %All Users Profile%\Desktop\README{number 1 to 10}.txt (For Windows XP and Below)

- %Desktop%\README{number 1 to 10).txt

Autostart-Technik

F¨¹gt folgende Registrierungseintr?ge hinzu, um bei jedem Systemstart automatisch ausgef¨¹hrt zu werden.

HKEY_CURRENT_USER\Software\Microsoft\

Windows\CurrentVersion\Run

Client Server Runtime Subsystem = %All Users Profile%\Application Data\Windows\csrss.exe (Windows XP and below)

HKEY_CURRENT_USER\Software\Microsoft\

Windows\CurrentVersion\Run

Client Server Runtime Subsystem = %All Users Profile%\Windows\csrss.exe (Windows Vista and above)

Andere System?nderungen

F¨¹gt die folgenden Registrierungsschl¨¹ssel hinzu:

HKEY_LOCAL_MACHINE\SOFTWARE\System32\

Configuration

HKEY_CURRENT_USER\SOFTWARE\System32\

Configuration

F¨¹gt die folgenden Registrierungseintr?ge hinzu:

HKEY_LOCAL_MACHINE\SOFTWARE\System32\

Configuration

pk = {PUBLIC KEY}

HKEY_LOCAL_MACHINE\SOFTWARE\System32\

Configuration

cnt = {numbers}

HKEY_LOCAL_MACHINE\SOFTWARE\System32\

Configuration

mode = 0

HKEY_LOCAL_MACHINE\SOFTWARE\System32\

Configuration

state = 5

HKEY_LOCAL_MACHINE\SOFTWARE\System32\

Configuration

i = {random characters}

HKEY_LOCAL_MACHINE\SOFTWARE\System32\

Configuration

Version = 7.2.0.3

HKEY_CURRENT_USER\SOFTWARE\System32\

Configuration

pk = {PUBLIC KEY}

HKEY_CURRENT_USER\SOFTWARE\System32\

Configuration

cnt = {numbers}

HKEY_CURRENT_USER\SOFTWARE\System32\

Configuration

mode = 0

HKEY_CURRENT_USER\SOFTWARE\System32\

Configuration

state = 3

HKEY_CURRENT_USER\SOFTWARE\System32\

Configuration

i = {random characters}

HKEY_CURRENT_USER\SOFTWARE\System32\

Configuration

Version = 7.2.0.3

HKEY_LOCAL_MACHINE\SOFTWARE\System32\

Configuration

sys = 1

HKEY_CURRENT_USER\SOFTWARE\System32\

Configuration

sys = 1

?ndert die folgenden Registrierungseintr?ge:

HKEY_CURRENT_USER\Control Panel\Desktop

wp = "%Application Data%\{random characters}.bmp"

(Note: The default value data of the said registry entry is "{user-defined}".)

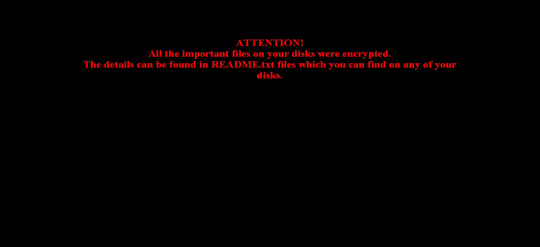

Stellt auf dem System das folgende Bild als Desktop-Hintergrundbild ein:

- %Application Data%\{8 random alphanumeric characters}{Same characters as first 8}.bmp

Download-Routine

L?dt Dateien von einer bestimmten Adresse (URL) herunter und benennt sie vor dem Speichern im betroffenen System um.

- URLs varies based from the list received from the servers

Speichert die heruntergeladenen Dateien unter den folgenden Namen:

- %User Temp%\{8 Random Alphanumeric Strings}.exe

(Hinweis: %User Temp% ist der Ordner 'Temp' des aktuellen Benutzers, normalerweise C:\Dokumente und Einstellungen\{Benutzername}\Lokale Einstellungen\Temp unter Windows 2000, XP und Server 2003.)

Anschlie?end werden die heruntergeladenen Dateien ausgef¨¹hrt. Dadurch k?nnen die b?sartigen Routinen der heruntergeladenen Dateien auf dem betroffenen System aktiv werden.

Datendiebstahl

Folgende Daten werden gesammelt:

- Computer Information

- Network Information

- IP Address

- List of Logical Drives

- User Name

- OS Version

Andere Details

Verbindet sich mit der folgenden Website, um Daten zu versenden und zu empfangen:

- http://{server}/{path}

where {server} can be any of the following:- {BLOCKED}.{BLOCKED}.40.189

- {BLOCKED}.{BLOCKED}.32.5

- {BLOCKED}.{BLOCKED}.0.39

- {BLOCKED}.{BLOCKED}.21.38

- {BLOCKED}.{BLOCKED}.206.212

- {BLOCKED}.{BLOCKED}.251.203

- {BLOCKED}.{BLOCKED}.17.194

- {BLOCKED}.{BLOCKED}.244.244

- {BLOCKED}.{BLOCKED}.223.34

- {BLOCKED}.{BLOCKED}.193.9

- http://{BLOCKED}h2ldj3v.onion

- reg.php

- prog.php

- err.php

- cmd.php

- sys.php

Verschl¨¹sselt Dateien mit den folgenden Erweiterungen:

- edml

- raw

- jpg

- jpeg

- jpe

- bmp

- png

- tif

- tiff

- dib

- gif

- svg

- svgz

- rle

- tga

- vda

- icb

- wbm

- wbmp

- jpf

- jpx

- jp2

- j2k

- j2c

- jpc

- avi

- mkv

- mov

- mp4

- wmv

- 3gp

- mpg

- mpeg

- m4v

- divx

- mpv

- m1v

- dat

- anim

- m4a

- qt

- 3g2

- f4v

- mkidx

- mka

- avs

- vdr

- flv

- bin

- mp3

- wav

- asx

- pls

- zip

- 7z

- rar

- tar

- gz

- bz2

- wim

- xz

- c

- h

- hpp

- cpp

- php

- php3

- php4

- php5

- py

- pl

- sln

- js

- json

- inc

- sql

- java

- class

- ini

- asm

- clx

- tbb

- tbi

- tbk

- pst

- dbx

- cbf

- crypted

- tib

- eml

- fld

- vbm

- vbk

- vib

- vhd

- 1cd

- dt

- cf

- cfu

- mxl

- epf

- vrp

- grs

- geo

- elf

- lgf

- lgp

- log

- st

- pff

- mft

- efd

- md

- dmp

- fdb

- lst

- fbk

- sw

- vdw

Benennt verschl¨¹sselte Dateien in folgende Namen um:

- {random characters}.better_call_saul

- {Original File Name}.los_pollos - if filename encryption fails

Solutions

Step 1

F¨¹r Windows ME und XP Benutzer: Stellen Sie vor einer Suche sicher, dass die Systemwiederherstellung deaktiviert ist, damit der gesamte Computer durchsucht werden kann.

Step 4

Im abgesicherten Modus neu starten

Step 5

Diesen Registrierungswert l?schen

Wichtig: Eine nicht ordnungsgem??e Bearbeitung der Windows Registrierung kann zu einer dauerhaften Fehlfunktion des Systems f¨¹hren. F¨¹hren Sie diesen Schritt nur durch, wenn Sie mit der Vorgehensweise vertraut sind oder wenn Sie Ihren Systemadministrator um Unterst¨¹tzung bitten k?nnen. Lesen Sie ansonsten zuerst diesen , bevor Sie die Registrierung Ihres Computers ?ndern.

- In HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

- Client Server Runtime Subsystem = %All Users Profile%\Application Data\Windows\csrss.exe (Windows XP and below)

- Client Server Runtime Subsystem = %All Users Profile%\Application Data\Windows\csrss.exe (Windows XP and below)

- In HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

- Client Server Runtime Subsystem = %All Users Profile%\Windows\csrss.exe (Windows Vista and above)

- Client Server Runtime Subsystem = %All Users Profile%\Windows\csrss.exe (Windows Vista and above)

Step 6

Diesen Registrierungsschl¨¹ssel l?schen

Wichtig: Eine nicht ordnungsgem??e Bearbeitung der Windows Registrierung kann zu einer dauerhaften Fehlfunktion des Systems f¨¹hren. F¨¹hren Sie diesen Schritt nur durch, wenn Sie mit der Vorgehensweise vertraut sind oder wenn Sie Ihren Systemadministrator um Unterst¨¹tzung bitten k?nnen. Lesen Sie ansonsten zuerst diesen , bevor Sie die Registrierung Ihres Computers ?ndern.

- In HKEY_LOCAL_MACHINE\SOFTWARE\System32

- Configuration

- Configuration

- In HKEY_CURRENT_USER\SOFTWARE\System32

- Configuration

- Configuration

Step 7

Diese Datei suchen und l?schen

- %Application Data%\{8 Random Alphanumeric Characters}{Same Characters as first 8}.bmp

- %User Temp%\cached-certs

- %User Temp%\cached-microdesc-consensus

- %User Temp%\cached-microdescs.new

- %User Temp%\lock

- %User Temp%\state

- {Root Drives}\README{number 1 to 10}.txt

- %System Root%\Users\Public\Public Desktop\README{number 1 to 10}.txt (Windows Vista and Above)

- %All Users Profile%\Desktop\README{number 1 to 10}.txt (For Windows XP and Below)

- %Desktop%\README{number 1 to 10).txt

Step 8

F¨¹hren Sie den Neustart im normalen Modus durch, und durchsuchen Sie Ihren Computer mit Ihrem live casino online Produkt nach Dateien, die als RANSOM_CRYPSHED.D entdeckt werden. Falls die entdeckten Dateien bereits von Ihrem live casino online Produkt ges?ubert, gel?scht oder in Quarant?ne verschoben wurden, sind keine weiteren Schritte erforderlich. Dateien in Quarant?ne k?nnen einfach gel?scht werden. Auf dieser finden Sie weitere Informationen.

Step 10

Desktop-Eigenschaften zur¨¹cksetzen

Participez ¨¤ notre enqu¨ºte!