Ransom.Win32.LOCKBIT.YEBGW

Ransom:Win32/Lockbit.AA!MTB (MICROSOFT); W32/Lockbit.C2F8!tr.ransom (FORTINET)

Windows

Type de grayware:

Ransomware

Destructif:

Non

Chiffrement:

Oui

In the wild::

Oui

Overview

It arrives on a system as a file dropped by other malware or as a file downloaded unknowingly by users when visiting malicious sites.

D¨¦tails techniques

?bertragungsdetails

It arrives on a system as a file dropped by other malware or as a file downloaded unknowingly by users when visiting malicious sites.

Installation

Schleust die folgenden Dateien ein:

- %User Temp%\{4 Hex Characters}.tmp.bmp ¡ú Used as Wallpaper.

(Hinweis: %User Temp% ist der Ordner 'Temp' des aktuellen Benutzers, normalerweise C:\Dokumente und Einstellungen\{Benutzername}\Lokale Einstellungen\Temp unter Windows 2000(32-bit), XP und Server 2003(32-bit) und C:\Users\{Benutzername}\AppData\Local\Temp unter Windows Vista, 7, 8, 8.1, 2008(64-bit), 2012(64-bit) und 10(64-bit).)

F¨¹gt die folgenden Prozesse hinzu:

- %System%\cmd.exe /c vssadmin delete shadows /all /quiet & wmic shadowcopy delete & bcdedit /set {default} bootstatuspolicy ignoreallfailures & bcdedit /set {default} recoveryenabled no

- %System%\mshta.exe %Desktop%\LockBit_Ransomware.hta {1E460BD7-F1C3-4B2E-88BF-4E770A288AF5}{1E460BD7-F1C3-4B2E-88BF-4E770A288AF5}

- %System%\cmd.exe /C ping 127.0.0.7 -n 3 > Nul & fsutil file setZeroData offset=0 length=524288 "{Malware Filepath}\{Malware Filename}" & Del /f /q "{Malware Filepath}\{Malware Filename}"

(Hinweis: %System% ist der Windows Systemordner. Er lautet in der Regel C:\Windows\System unter Windows 98 und ME, C:\WINNT\System32 unter Windows NT und 2000 sowie C:\Windows\System32 unter Windows 2000(32-bit), XP, Server 2003(32-bit), Vista, 7, 8, 8.1, 2008(64-bit), 2012(64bit) and 10(64-bit).. %Desktop% ist der Ordner 'Desktop' f¨¹r den aktuellen Benutzer, normalerweise C:\Windows\Profile\{Benutzername}\Desktop unter Windows 98 und ME, C:\WINNT\Profile\{Benutzername}\Desktop unter Windows NT, C:\Dokumente und Einstellungen\{Benutzername}\Desktop unter Windows 2000(32-bit), XP und Server 2003(32-bit) und C:\Users\{Benutzername}\Desktop unter Windows Vista, 7, 8, 8.1, 2008(64-bit), 2012(64-bit) und 10(64-bit).)

F¨¹gt die folgenden Mutexe hinzu, damit nur jeweils eine ihrer Kopien ausgef¨¹hrt wird:

- {D028A5BF-D028-A31F-9BF8-DBCBCB5CDB55}

Autostart-Technik

F¨¹gt folgende Registrierungseintr?ge hinzu, um bei jedem Systemstart automatisch ausgef¨¹hrt zu werden.

HKEY_CURRENT_USER\Software\Microsoft\

Windows\CurrentVersion\Run

{F068DCBF-2828-A337-9BF8-9BCB3D5CBF55} = {Malware Filepath}\{Malware Filename}.exe

Andere System?nderungen

F¨¹gt die folgenden Registrierungseintr?ge hinzu:

HKEY_CURRENT_USER\Software\7D68A5BF281FF8

Private = {Hex Values}

HKEY_CURRENT_USER\Software\7D68A5BF281FF8

Public = {Hex Values}

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\

.lockbit

(Default) = Lockbit

HKEY_CLASSES_ROOT\Lockbit

(Default) = Lockbit Class

HKEY_CLASSES_ROOT\Lockbit\DefaultIcon

(Default) = %System%\{random}.ico

HKEY_CLASSES_ROOT\Lockbit\shell\

Open\Command

(Default) = %System%\mshta.exe %Desktop%\LockBit_Ransomware.hta

?ndert das Hintergrundbild des Desktops durch Ab?nderung der folgenden Registrierungseintr?ge:

HKEY_CURRENT_USER\Control Panel\Desktop

Wallpaper = %User Temp%\{4 Hex Characters}.tmp.bmp

HKEY_CURRENT_USER\Control Panel\Desktop

WallpaperStyle = 2

HKEY_CURRENT_USER\Control Panel\Desktop

TileWallpaper = 0

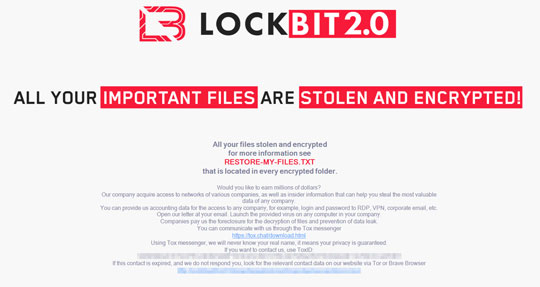

Stellt auf dem System das folgende Bild als Desktop-Hintergrundbild ein:

Prozessbeendigung

Beendet die folgenden Dienste, wenn sie auf dem betroffenen System gefunden werden:

- AcronisAgent

- AcrSch2Svc

- ARSM

- backup

- BackupExecAgentAccelerator

- BackupExecAgentBrowser

- BackupExecDiveciMediaService

- BackupExecJobEngine

- BackupExecManagementService

- BackupExecRPCService

- BackupExecVSSProvider

- bedbg

- CAARCUpdateSvc

- CASAD2DWebSvc

- ccEvtMgr

- ccSetMgr

- Culserver

- dbeng8

- dbsrv12

- DefWatch

- FishbowlMySQL

- Intuit.QuickBooks.FCS

- memtas

- mepocs

- MSExchange

- MSExchange$

- msftesql-Exchange

- msmdsrv

- MSSQL

- MSSQL$

- MSSQL$KAV_CS_ADMIN_KIT

- MSSQL$MICROSOFT##SSEE

- MSSQL$MICROSOFT##WID

- MSSQL$MICROSOFT##WID

- MSSQL$SBSMONITORING

- MSSQL$SHAREPOINT

- MSSQL$VEEAMSQL2012

- MSSQLFDLauncher$SBSMONITORING

- MSSQLFDLauncher$SHAREPOINT

- MSSQLServerADHelper100

- MVArmor

- MVarmor64

- MySQL57

- PDVFSService

- QBCFMonitorService

- QBFCService

- QBIDPService

- QBVSS

- RTVscan

- SavRoam

- sophos

- sql

- sqladhlp

- SQLADHLP

- sqlagent

- SQLAgent$KAV_CS_ADMIN_KIT

- SQLAgent$SBSMONITORING

- SQLAgent$SHAREPOINT

- SQLAgent$VEEAMSQL2012

- sqlbrowser

- SQLBrowser

- Sqlservr

- SQLWriter

- stc_raw_agent

- svc$

- tomcat6

- veeam

- VeeamDeploymentService

- VeeamNFSSvc

- VeeamTransportSvc

- vmware-converter

- vmware-usbarbitator64

- VSNAPVSS

- vss

- wrapper

- WSBExchange

- YooBackup

- YooIT

- zhudongfangyu

Beendet die folgenden Prozesse, wenn sie im Speicher des betroffenen Systems ausgef¨¹hrt werden:

- 360doctor.exe

- 360se.exe

- acwebbrowser.exe

- ADExplorer.exe

- ADExplorer64.exe

- ADExplorer64a.exe

- Adobe CEF.exe

- Adobe Desktop Service.exe

- AdobeCollabSync.exe

- AdobeIPCBroker.exe

- agntsvc.exe

- AutodeskDesktopApp.exe

- Autoruns.exe

- Autoruns64.exe

- Autoruns64a.exe

- Autorunsc.exe

- Autorunsc64.exe

- Autorunsc64a.exe

- avz.exe

- axlbridge.exe

- bedbh.exe

- benetns.exe

- bengien.exe

- beserver.exe

- BrCcUxSys.exe

- BrCtrlCntr.exe

- CagService.exe

- CoreSync.exe

- Creative Cloud.exe

- Culture.exe

- dbeng50.exe

- dbsnmp.exe

- Defwatch.exe

- DellSystemDetect.exe

- dumpcap.exe

- encsvc.exe

- EnterpriseClient.exe

- excel.exe

- fbguard.exe

- fbserver.exe

- fdhost.exe

- fdlauncher.exe

- GDscan.exe

- GlassWire.exe

- GWCtlSrv.exe

- Helper.exe

- httpd.exe

- infopath.exe

- InputPersonalization.exe

- isqlplussvc.exe

- j0gnjko1.exe

- java.exe

- koaly-exp-engine-service.exe

- msaccess.exe

- MsDtSrvr.exe

- mspub.exe

- mydesktopqos.exe

- mydesktopservice.exe

- mysqld.exe

- node.exe

- notepad.exe

- notepad++.exe

- ocautoupds.exe

- ocomm.exe

- ocssd.exe

- onenote.exe

- ONENOTEM.exe

- oracle.exe

- outlook.exe

- powerpnt.exe

- ProcessHacker.exe

- Procexp.exe

- Procexp64.exe

- procexp64a.exe

- procmon.exe

- procmon64.exe

- procmon64a.exe

- pvlsvr.exe

- QBDBMgr.exe

- QBDBMgrN.exe

- QBIDPService.exe

- qbupdate.exe

- QBW32.exe

- Raccine.exe

- Raccine_x86.exe

- RaccineElevatedCfg.exe

- RaccineSettings.exe

- RAgui.exe

- raw_agent_svc.exe

- RdrCEF.exe

- RTVscan.exe

- sam.exe

- Simply.SystemTrayIcon.exe

- SimplyConnectionManager.exe

- sqbcoreservice.exe

- sqlbrowser.exe

- sqlmangr.exe

- Sqlservr.exe

- Ssms.exe

- steam.exe

- supervise.exe

- sync-taskbar.exe

- synctime.exe

- sync-worker.exe

- Sysmon.exe

- Sysmon64.exe

- SystemExplorer.exe

- SystemExplorerService.exe

- SystemExplorerService64.exe

- tbirdconfig.exe

- tcpview.exe

- tcpview64.exe

- tcpview64a.exe

- tdsskiller.exe

- TeamViewer.exe

- TeamViewer_Service.exe

- thebat.exe

- thunderbird.exe

- TitanV.exe

- tomcat6.exe

- Totalcmd.exe

- Totalcmd64.exe

- tv_w32.exe

- tv_x64.exe

- VeeamDeploymentSvc.exe

- visio.exe

- vsnapvss.exe

- vxmon.exe

- wdswfsafe.exe

- winword.exe

- WireShark.exe

- wordpad.exe

- wsa_service.exe

- wxServer.exe

- wxServerView.exe

- xfssvccon.exe

- ZhuDongFangYu.exe

Andere Details

F¨¹gt die folgenden Registrierungsschl¨¹ssel hinzu:

HKEY_CURRENT_USER\Software\7D68A5BF281FF8

Es macht Folgendes:

- It has the capability to print the ransom note in infected machines.

- It encrypts files found in the following drive types:

- Fixed drive

- Removable drive

- Network drive

- RAM Disks

Solutions

Step 2

F¨¹r Windows ME und XP Benutzer: Stellen Sie vor einer Suche sicher, dass die Systemwiederherstellung deaktiviert ist, damit der gesamte Computer durchsucht werden kann.

Step 3

<p> Beachten Sie, dass nicht alle Dateien, Ordner, Registrierungsschlüssel und Einträge auf Ihrem Computer installiert sind, während diese Malware / Spyware / Grayware ausgeführt wird. Dies kann auf eine unvollständige Installation oder andere Betriebssystembedingungen zurückzuführen sein. Fahren Sie mit dem nächsten Schritt fort. </ p><p> Beachten Sie, dass nicht alle Dateien, Ordner, Registrierungsschlüssel und Einträge auf Ihrem Computer installiert sind, während diese Malware / Spyware / Grayware ausgeführt wird. Dies kann auf eine unvollständige Installation oder andere Betriebssystembedingungen zurückzuführen sein. Fahren Sie mit dem nächsten Schritt fort. </ p>

Step 4

Diesen Registrierungswert l?schen

Wichtig: Eine nicht ordnungsgem??e Bearbeitung der Windows Registrierung kann zu einer dauerhaften Fehlfunktion des Systems f¨¹hren. F¨¹hren Sie diesen Schritt nur durch, wenn Sie mit der Vorgehensweise vertraut sind oder wenn Sie Ihren Systemadministrator um Unterst¨¹tzung bitten k?nnen. Lesen Sie ansonsten zuerst diesen , bevor Sie die Registrierung Ihres Computers ?ndern.

?- In HKEY_CURRENT_USER\Software\7D68A5BF281FF8

- Private = {Hex Values}

- Private = {Hex Values}

- In HKEY_CURRENT_USER\Software\7D68A5BF281FF8

- Public = {Hex Values}

- Public = {Hex Values}

- In HKEY_LOCAL_MACHINE\SOFTWARE\Classes\.lockbit

- (Default) = Lockbit

- (Default) = Lockbit

- In HKEY_CLASSES_ROOT\Lockbit

- (Default) = Lockbit Class

- (Default) = Lockbit Class

- In HKEY_CLASSES_ROOT\Lockbit\DefaultIcon

- (Default) = %System%\{random}.ico

- (Default) = %System%\{random}.ico

- In HKEY_CLASSES_ROOT\Lockbit\shell\Open\Command

- (Default) = %System%\mshta.exe %Desktop%\LockBit_Ransomware.hta

- (Default) = %System%\mshta.exe %Desktop%\LockBit_Ransomware.hta

Step 5

Diesen Registrierungsschl¨¹ssel l?schen

Wichtig: Eine nicht ordnungsgem??e Bearbeitung der Windows Registrierung kann zu einer dauerhaften Fehlfunktion des Systems f¨¹hren. F¨¹hren Sie diesen Schritt nur durch, wenn Sie mit der Vorgehensweise vertraut sind oder wenn Sie Ihren Systemadministrator um Unterst¨¹tzung bitten k?nnen. Lesen Sie ansonsten zuerst diesen , bevor Sie die Registrierung Ihres Computers ?ndern.

- In HKEY_CURRENT_USER\Software\

- 7D68A5BF281FF8

- 7D68A5BF281FF8

Step 6

Diese Datei suchen und l?schen

- %User Temp%\{4 Hex Characters}.tmp.bmp

- %Desktop%\Lockbit_Ransomware.hta

- {Encrypted Directory}\Restore-My-Files.txt

Step 7

Durchsuchen Sie Ihren Computer mit Ihrem live casino online Produkt, und l?schen Sie Dateien, die als Ransom.Win32.LOCKBIT.YEBGW entdeckt werden. Falls die entdeckten Dateien bereits von Ihrem live casino online Produkt ges?ubert, gel?scht oder in Quarant?ne verschoben wurden, sind keine weiteren Schritte erforderlich. Dateien in Quarant?ne k?nnen einfach gel?scht werden. Auf dieser finden Sie weitere Informationen.

Step 8

Desktop-Eigenschaften zur¨¹cksetzen

Step 9

Restore encrypted files from backup.

Participez ¨¤ notre enqu¨ºte!