Vereinfachte GenAI-Sicherheit

Setzen Sie ruhigen Gewissens generative KI-Tools ein, um gesch?ftlichen Mehrwert zu erschlie?en. Kontrollieren Sie die KI-Nutzung, verhindern Sie Datenlecks, mindern Sie Manipulationsrisiken und sichern Sie den Benutzerzugriff durch eine kontinuierliche Risikobewertung.?

Erzwingen der Zugriffskontrolle

Unternehmen arbeiten mit SaaS-Anwendungen, die über das Internet zug?nglich sind. Erhalten Sie Einblicke in Echtzeit und identifizieren Sie Risiken. Implementieren Sie eine Zugriffskontrolle mit geringsten Rechten für zugelassene und nicht zugelassene Anwendungen, um sensible Daten zu schützen.

?Work from Anywhere“, aber sicher

Nutzen Sie das ?Work from Anywhere“-Modell, indem Sie virtuelle Arbeitskr?fte sicher mit privaten Apps verbinden. Ersetzen Sie herk?mmliche VPNs durch eine Just-in-Time-Zugriffskontrolle mit geringsten Rechten, um Unternehmensressourcen effizient zu verwalten.

Schützen Sie Ihre Zero-Trust-Journey durch verst?rkte Zugriffskontrolle auf:

GenAI-Dienste

Unternehmen müssen ruhigen Gewissens generative KI-Tools einsetzen k?nnen, um gesch?ftlichen Mehrwert zu erschlie?en.

- Erzielen Sie Transparenz und wenden Sie kontinuierlich risikobasierte Regeln an, um die Nutzung von KI-Diensten zu kontrollieren

- ?berprüfen Sie die Prompts/Antworten der GenAI-Dienste, um potenzielle Datenlecks und unvorhergesehene Reaktionen zu verhindern

- Nutzen Sie eine erweiterte Prompt-Injection-Erkennung, um das Risiko potenzieller Manipulationen durch GenAI-Dienste zu verringern

Internetanwendungen

Unternehmen arbeiten mehr denn je mit SaaS-Anwendungen, die über das Internet zug?nglich sind.

- Erhalten Sie Echtzeiterkenntnisse zu vertraulichen Daten, die in SaaS-Apps verarbeitet und gespeichert werden

- Erkennen Sie Risiken und verwenden Sie Zugriffskontrollen für genehmigte und nicht genehmigte Anwendungen.

- Implementieren Sie eine vertrauensbasierte Zugriffskontrolle mit minimalen Rechten im gesamten Internet.

Cloud-Anwendungen

Zur digitalen Transformation geh?rt auch die Migration von Anwendungen in Public-Cloud-Umgebungen.

- Reduzieren Sie das Risiko eines unbefugten Zugriffs auf Daten und wichtige Informationen.

- Bieten Sie sicheren Zugriff auf SaaS-Anwendungen und prüfen Sie auf Richtlinienverletzungen und Sicherheitsrisiken.

- ?berwachen Sie die Anwendungsaktivit?t und gew?hrleisten Sie Sicherheit durch kontinuierliche Risikobewertung.

Gesch?ftskritische Ressourcen

?Work from Anywhere (WFA)“ ist für viele Unternehmen zur Realit?t geworden.

- Verbinden Sie Ihre Remote-Mitarbeiter sicher mit privaten Apps und Unternehmensressourcen.

- Schaffen Sie ein veraltetes VPN und aufwendige Virtual-Desktop-L?sungen ab.

- Führen Sie eine Just-in-Time-Zugriffskontrolle mit minimalen Rechten ein.

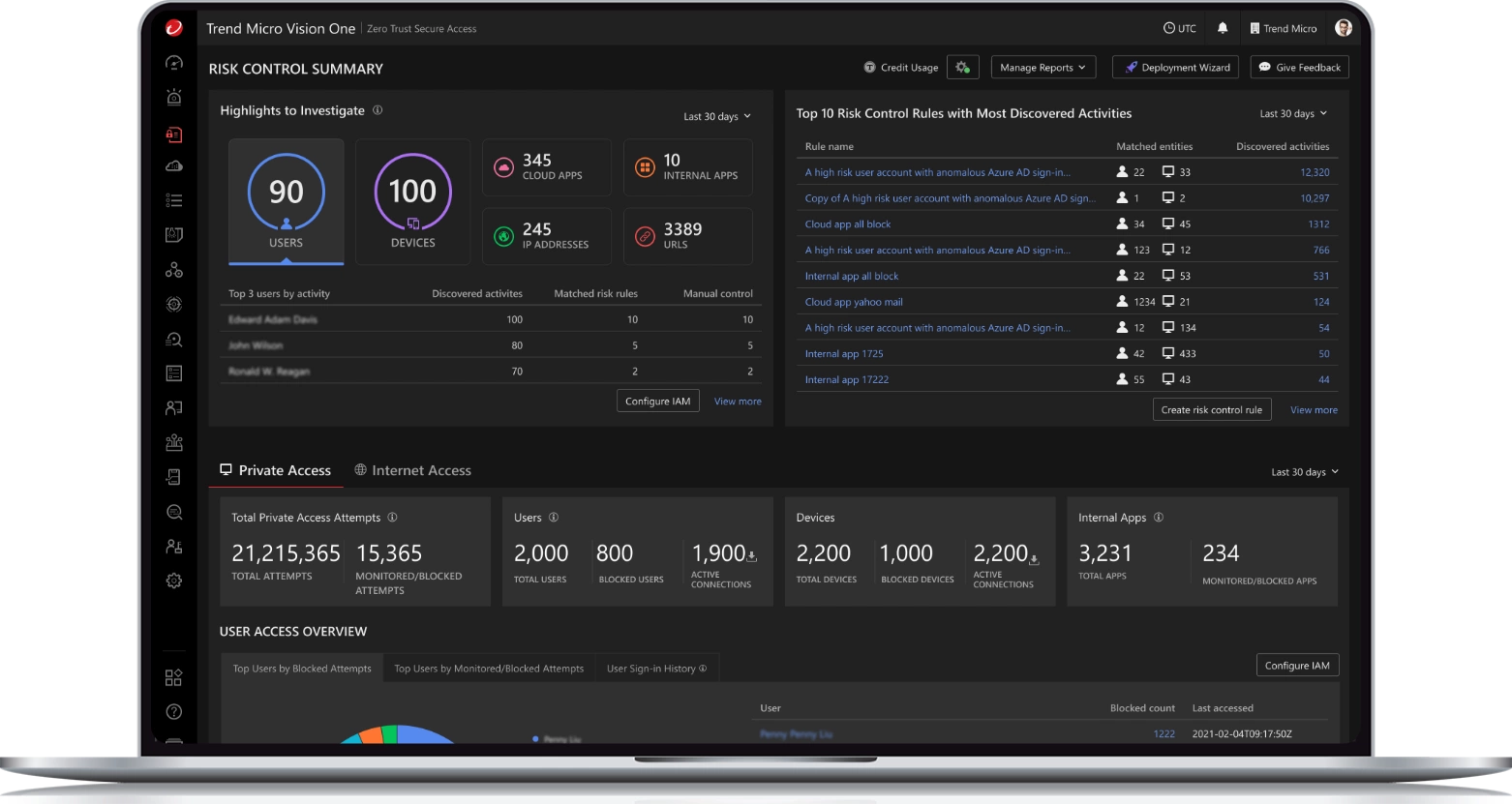

Einblick gewinnen. Kontrolle ausüben. Risiken reduzieren.

Cloud-native Plattform

Integrieren Sie Cyber Risk Exposure Management (CREM), Extended Detection and Response (XDR) und Secure Access (ZTSA) in eine Cloud-native Plattform. Verbessern Sie die kontinuierliche adaptive Risiko- und Vertrauensbewertung, um Zero-Trust-Architekturen zu entwickeln, die Ihre Gesch?ftsziele unterstützen. Eliminieren Sie das inh?rente Vertrauen, das ungeprüften Anwendern und Ger?ten bisher entgegengebracht wurde.

Verschaffen Sie sich einen ?berblick über das Verhalten von Anwendern und Ger?ten.

Kontinuierliche Risikobewertung

Die einmalige Risikobewertung für ein Asset vermittelt ein falsches Gefühl von Sicherheit. Analysieren Sie die Bedrohungsfaktoren von Identit?ten, Ger?ten und Anwendungen, indem Sie eine CREM-gestützte kontinuierlichen Risikobewertung implementieren. ?ndern Sie den Zugang zu bestimmten Ressourcen, wenn das Risiko steigt oder sinkt. Sammeln und korrelieren Sie Telemetriedaten, um Entscheidungen zu automatisieren, indem Sie Bedrohungsforschung und Informationen von Trend nutzen.

Umfassende Funktionen für sicheren Zugang

Aktivieren Sie Zugriffskontrolle, Echtzeitdaten und Funktionen zum Schutz vor Bedrohungen für Ihr Netzwerk, das Web, die Cloud, private Anwendungen, Ger?te und Anwender – alles von Ihrer Trend Vision One? Plattform aus. Nutzen Sie die erweiterten Funktionen von Secure Access, einschlie?lich Trend Vision One? – Zero Trust Secure Access – Private Access, Internet Access und AI Service Access.

Nativer Bestandteil Ihrer Zero-Trust-Strategie

Als Teil der Plattform Trend Vision One??k?nnen Sie die native Integration nutzen, um Telemetrie und Kontext in Ihre XDR-Operationen einzuspeisen. Entdecken und priorisieren Sie Risiken anhand von live casino online? Zero Trust Risk Insights, um bessere Entscheidungen zu treffen.

Schützen Sie Ihre KI-Journey

- Erzielen Sie Transparenz und Kontrolle bei der Nutzung von KI-Apps

- Wenden Sie eine kontinuierliche risikobasierte Zugangsregel an

- Erkennen Sie Prompt-Injection-Angriffe, um den Benutzerzugriff zu schützen

- ?berprüfen Sie die Prompts/Antworten der GenAI-Dienste, um potenzielle Datenlecks zu verhindern

Bewerten Sie kontinuierlich Ihre Risiken

- Implementieren Sie eine Mikro-Segmentierung für bestimmte Ressourcen

- Reagieren Sie schnell auf Bedrohungen – mit dynamischer Zugriffskontrolle auf Basis kontinuierlicher Risikobewertungen

- Erzwingen Sie den Zugriff auf Basis geringster Rechte

- Erlauben Sie das ?Work from Anywhere“

Verwandte Ressourcen entdecken

?BER 500.000?KUNDEN WELTWEIT

Mit Secure Access beginnen