HERAUSFORDERUNGEN

Operationalisierung von Zero Trust

Zero Trust ist komplex. Es erfordert ein umfassendes Verst?ndnis der vernetzten Ger?te, des Anwenderverhaltens und der Datenstr?me. Sind diese Bereiche nicht transparent, kann die Identifizierung und Behebung potenzieller Sicherheitsrisiken dazu führen, dass Unternehmen anf?llig für Angriffe werden. Veraltete Systeme, Anwendungen und Ger?te erschweren die unternehmensweite Risikobewertung.

Wie Unternehmen ihre Zero-Trust-Strategien entwickeln:

ESG befragte 379 IT- und Cybersicherheitsexperten in Nordamerika, die sich mit Technologien und Prozessen zur Unterstützung von Zero Trust besch?ftigen. Die wichtigsten Daten:

- Senkung der durchschnittlichen Sicherheitskosten um 675.000 US-Dollar

- Reduzierung der Zahl der Datenschutzverletzungen um 34?% und der Cyber-Vorf?lle um 32?%

- Verkürzung der durchschnittlichen Zeit bis zur Antwort (Mean Time to Respond, MTTR) um 10 Tage

Genaue Bewertung der Risikoexposition

Es ist entscheidend, dass Sie die potenziellen Risiken und Gefahren, denen Ihr Unternehmen ausgesetzt ist, genau kennen. Die Kenntnis dieser Risiken kann Ihnen dabei helfen, fundierte Entscheidungen zu treffen und proaktive Ma?nahmen zur Risikominderung zu ergreifen. Ungewissheit oder Unwissenheit kann Ihr Unternehmen angreifbar machen.

Umsetzung von Zero-Trust-Strategien

Die Konsolidierung der Sichtbarkeit und die Durchführung von Risikobewertungen in Echtzeit bei gleichzeitiger Einbeziehung von Menschen, Prozessen und Technologien sind gewaltige Aufgaben. Ohne die richtigen unternehmensinternen Ressourcen und F?higkeiten k?nnen sie sogar noch schwieriger sein.

Die richtige L?sung finden

Die Implementierung eines Zero-Trust-Modells bei gleichzeitiger Einbindung vorhandener Technologien kann eine Herausforderung darstellen, wenn ein Plattformansatz zur Konsolidierung von Transparenz und Analysen im gesamten Unternehmen fehlt.

L?SUNGEN

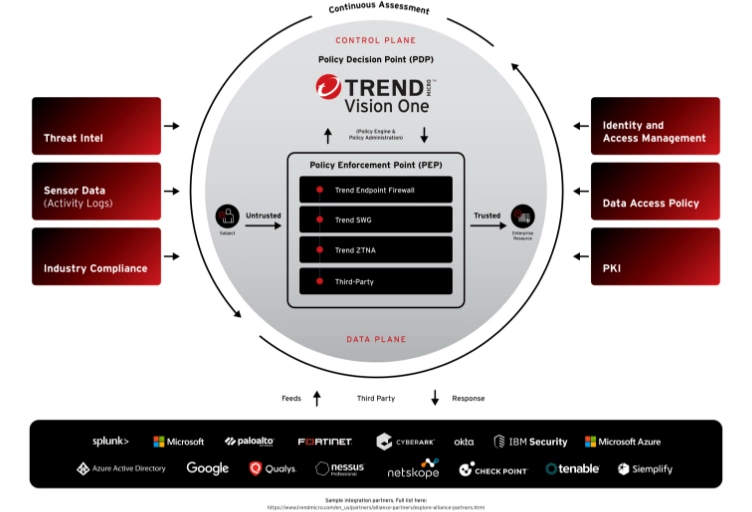

Vereinfachte Zero-Trust-Sicherheit mit Trend Vision One?

Bauen Sie von Anfang an auf eine vertrauenswürdige Architektur, die sich an Best Practices der Branche orientiert. Verstehen Sie Ihre Angriffsfl?che und bewerten Sie Ihr Risiko in Echtzeit. Passen Sie Richtlinien für das gesamte Netzwerk, alle Workloads und Ger?te von einer einzigen Konsole aus an. Integrieren Sie die besten Technologien aller Partner im Umfeld von live casino online, um Zero Trust nahtlos zu realisieren.

Lokalisieren Sie jede Einheit

Sorgen Sie für vollst?ndige Transparenz und führen Sie ein genaues Echtzeit-Inventar aller Ressourcen. Erkennen Sie ?ffentlich zug?ngliche Domains, IP-Adressen, Cloud-basierte Anwendungen, Cloud-Speicher, Container und Aufgaben von Personen und Ger?ten in externen und internen Unternehmensnetzwerken.

Alle Risiken genau bewerten

Ermitteln Sie Ihr allgemeines Unternehmensrisiko und untersuchen Sie spezifische Risikofaktoren und -überlegungen im Detail. Dazu geh?ren etwa Asset-Kritikalit?t, Schwachstellen, Sicherheit und Bedrohungsaktivit?t. Nutzen Sie automatisierte Risikobewertungen, Trends und Branchen-Benchmarks, um wichtige Initiativen und Ma?nahmen für Sicherheit zu identifizieren.

Jede Aktion zentralisieren

Optimieren Sie die Sicherheit und reduzieren Sie die Komplexit?t von Zero Trust. ?berwachen und verwalten Sie mühelos datengesteuerte Sicherheitskontrollen, passen Sie sie an und führen Sie sie aus. Entlasten Sie Ihre Teams und konzentrieren Sie sich auf übergeordnete Aufgaben mit Automatisierung und Orchestrierung – alles über eine einzige Konsole.

Bestehende Sicherheitsl?sungen erweitern

Erweitern Sie aktuelle Prozesse und integrieren Sie neue oder bestehende erstklassige Technologien – mit einer wachsenden Liste von Partnern. Der ?kosystem-freundliche Plattformansatz von live casino online konsolidiert wichtige Zero-Trust-Implementierungen wie SWG, CASB und ZTNA mit XDR, au?erdem L?sungen zur Verwaltung von Angriffsfl?chen mit Integrationen und APIs von Drittanbietern. Dies sorgt für Flexibilit?t und erleichtert die Einführung.

Zero-Trust-Architektur

Eine st?rkere, widerstandsf?higere Sicherheitsstruktur aufbauen

Sorgen Sie durch Zero Trust für Schutz, Vorbeugung, Erkennung und schlie?en Sie Sicherheitslücken schnell. Entdecken Sie zusammen mit Fachleuten von Trend Ihre individuellen Zero-Trust-Anwendungsf?lle.

Hybride Belegschaften schützen

Blockieren Sie Verbindungen automatisch auf Basis von Machine Learning, benutzerdefinierten Richtlinien und dynamischer Risikobewertung. Behalten Sie Best Practices in Bezug auf Konfigurationen bei, setzen Sie Richtlinien und Sicherheitskontrollen durch und verhindern Sie die laterale Bewegung nicht autorisierter Aktivit?ten. Zero Trust reduziert das Risiko von Datenschutzverletzungen, indem es die Offenlegung sensibler Daten auf diejenigen beschr?nkt, die sie unbedingt ben?tigen.

Sicheren Zugang gew?hren

Entwickeln Sie einen flexiblen, auf Ihr Unternehmen zugeschnittenen Zero-Trust-Sicherheitsrahmen. Erstellen Sie statische (least privilege) und dynamische (conditional) Regeln für Anwendergruppen und spezifischen Zugriff. Etablieren Sie anwendungsspezifische Kontrollen, zeitbasierte Richtlinien, geolokalisierten Zugriff, Einschr?nkungen für den Einsatz einzelner Ger?te und auf Risikowerten basierende Richtlinien.

Erweiterte Sichtbarkeit erreichen

Nutzen Sie Aktivit?tsdaten von Netzwerken, Workloads, SaaS-Anwendungen und Workstations zur Risikobewertung. Blockieren Sie bekannte Malware und ausnutzbare Schwachstellen im Netzwerk proaktiv – einschlie?lich Zero-Day- und Exfiltrationstechniken. Setzen Sie dafür auf kontinuierliche ?berwachung, Anomalieerkennung und pr?ventiven Schutz vor Bedrohungen.

Cyberversicherung optimieren

Erzielen Sie bessere Cyber-Versicherungspr?mien, indem Sie zeigen, dass Ihr Unternehmen proaktiv mit Risiken umgeht und Cyberattacken durch Zero Trust verhindert. Erbringen Sie den Nachweis einer Multi-Faktor-Authentifizierung (MFA), einer Mikrosegmentierung des Netzwerks und einer kontinuierlichen Risikobewertung und -überwachung.

Komplexit?t verringern

Erzielen Sie erhebliche gesch?ftliche und betriebliche Vorteile und unterstützen Sie eine Zero-Trust-Strategie durch die Konsolidierung von Cybersicherheitstools. Wenn sie die Komplexit?t bei der Verwaltung mehrerer L?sungen reduzieren, k?nnen Unternehmen ihre Kosten minimieren. Gleichzeitig werden die Betriebsabl?ufe und die Compliance durch einheitliches Policy Management weniger komplex.

Haben Sie einen spezifischen Anwendungsfall??

Lassen Sie sich von Fachleuten beraten

?Unternehmen, die ihren ZT-Weg [Zero?Trust] angehen und eine L?sung für erweiterte Transparenz und Analysen ben?tigen, um eine Basis aufzubauen, sollten sich live casino online n?her ansehen.“

BRANCHENSTATISTIKEN

Die Folgen blinder Flecken

Unternehmen stehen angesichts der dynamischen digitalen Angriffsfl?che vor gro?en Herausforderungen. Durch Anpassung an die Best Practices für Zero Trust und Implementierung von Kontrollen, die in einer einzigen Plattform integriert sind, k?nnen Unternehmen eine st?rkere und widerstandsf?higere Sicherheitsstruktur aufbauen. Mit diesem Ansatz lassen sich Sicherheitslücken wirksam schlie?en und gleichzeitig proaktiv gesetzliche Vorschriften und Compliance-Anforderungen erfüllen. Dies führt zu einer sichereren und robusteren digitalen Umgebung.

39%

der Unternehmen k?mpfen mit der sich ver?ndernden digitalen Angriffsfl?che

live casino online

10%

der Unternehmen sollten bis 2026 Zero-Trust-Programme unterhalten

Gartner

51%

der Unternehmen haben Zero-Trust-Sicherheitsstrategien eingeführt

Ponemon

62%

der Befragten berichteten von einer ?signifikanten“ Sicherheitsverbesserung durch eine Zero-Trust-Strategie

live casino online

WERDEN SIE EINER VON 500?MILLIONEN ANWENDERN

Ihr Weg zu Zero Trust ist komplex.

?berlassen Sie das Thema den Fachleuten.