Cyberbedrohungen

Cloud-Sicherheit: Konzepte, Bedrohungen und L?sungen

Administratoren müssen ein Verst?ndnis dafür entwickeln, wie ihre Unternehmen die Cloud nutzen, um die passenden Sicherheitsrichtlinien und -standards zusammen mit durchsetzungsf?higen Rollen und Verantwortlichkeiten festlegen zu k?nnen.

Originalartikel von live casino online

Unternehmen sind gerade dabei, ihre digitale Transformation auf den Weg zu bringen. Dabei setzen sie auf Vielfalt der heutzutage verfügbaren Cloud-basierten Technologien. Für Chief Security Officer (CSO) und Cloud-IT-Teams kann sich die Verwaltung der Cloud-Computing-Sicherheit für eine bestimmte Installation zuweilen schwierig gestalten, und das gerade wegen der Benutzerfreundlichkeit, Flexibilit?t und Konfigurierbarkeit von Cloud-Diensten. Administratoren müssen ein Verst?ndnis dafür entwickeln, wie ihre Unternehmen die Cloud nutzen, um die passenden Sicherheitsrichtlinien und -standards zusammen mit durchsetzungsf?higen Rollen und Verantwortlichkeiten festlegen zu k?nnen.

Herk?mmliche netzwerkbasierte Sicherheitstechnologien und -mechanismen lassen sich nicht einfach nahtlos in die Cloud migrieren. Gleichzeitig aber sind die Sicherheitsprobleme, vor denen ein Netzwerkadministrator steht, meist gleich: Wie l?sst sich ein unbefugter Zugriff auf das Netzwerk verhindern und Datenverluste vermeiden? Wie kann die Verfügbarkeit sichergestellt werden? Wie l?sst sich die Kommunikation verschlüsseln oder Teilnehmer in der Cloud authentifizieren? Und schlie?lich wie kann das Sicherheits-Team Bedrohungen leicht erkennen und Schwachstellen in? Anwendungen aufdecken?

Geteilte Verantwortlichkeiten

Eigentlich hat Amazon die ?Sicherheit der Cloud“ versus ?Sicherheit in der Cloud“ eingeführt, um die gemeinsame Verantwortung von Anbietern und Kunden für die Sicherheit und Compliance in der Cloud zu kl?ren. Anbieter sind haupts?chlich für den Schutz der Infrastruktur verantwortlich, in der alle in der Cloud angebotenen Services ausgeführt werden. Des Weiteren bestimmt eine gestaffelte Skala je nach dem gekauften Cloud-Service die direkten Verantwortlichkeiten des Kunden.

Praktisch bestimmen die verschiedenen Cloud Service-Modelle — Infrastructure as a Service (IaaS), Platform as a Service (PaaS) und Software as a Service (SaaS) – welche Komponenten (von der physischen Infrastruktur, die die Cloud hostet, bis zu den Daten, die in der Cloud erstellt, verarbeitet und gespeichert werden) in der Verantwortung des Betreibers und welche in der des Kunden liegen, und wer demzufolge für die Sicherheit zu sorgen hat.

In einem PaaS-Modell wie Google App Engine, Microsoft Azure PaaS oder Amazon Web Services Lambda, kaufen Entwickler die Ressourcen für das Erzeugen, Testen und Ablaufen von Software. Daher sind sie als Nutzer generell für Anwendungen und Daten verantwortlich, w?hrend der Anbieter für den Schutz der Container-Infrastruktur und des Betriebssystems sorgen muss – mit einem unterschiedlichen Ma? an Verantwortung, je nach der erworbenen spezifischen Dienstleistung.

Bild 1. ?Sicherheit der Cloud“ versus ?Sicherheit in der Cloud“

Die Sicherheit der Cloud geh?rt zum Angebot des Cloud Providers. Dies wird durch vertragliche Vereinbarungen und Verpflichtungen, einschlie?lich Service-Level-Agreements (SLAs) zwischen dem Verk?ufer und dem Kunden, sichergestellt. Leistungskennzahlen wie Betriebszeit oder Latenzzeit sowie Erwartungen hinsichtlich der L?sung eventuell auftretender Probleme, dokumentierter Sicherheitsfunktionen und unter Umst?nden sogar Strafen für mangelnde Leistung k?nnen in der Regel von beiden Parteien durch die Festlegung akzeptabler Standards gemanagt werden.

Die wichtigsten Herausforderungen für die Sicherheit

Unternehmen migrieren m?glicherweise einige Bereiche in die Cloud, indem sie diese vollst?ndig in der Cloud (auch bekannt als ?cloud-nativ“) starten oder setzen ihre ausgereifte Cloud-basierte Sicherheitsstrategie um. Unabh?ngig davon, in welcher Phase sich ein Unternehmen auf seinem Weg in die Cloud befindet, sollten Cloud-Administratoren in der Lage sein, Sicherheitsoperationen durchzuführen, wie z.B. das Management von Schwachstellen, die Identifizierung wichtiger Netzwerkvorf?lle, Incident Response aufzusetzen sowie Bedrohungsinformationen zu sammeln und entsprechende? Ma?nahmen festzulegen – und das alles unter Einhaltung der relevanten Industriestandards.

Verwalten der Komplexit?t

Cloud-Implementierungen greifen nicht auf dieselbe Sicherheitsinfrastruktur zu wie On-Premises-Netzwerke. Die Heterogenit?t der Dienste in der Cloud macht es schwierig, koh?rente Sicherheitsl?sungen zu finden. Cloud-Administratoren müssen jederzeit versuchen, eine hybride Umgebung zu sichern. Die Komplexit?t der Aufgabe ergibt sich aus der Tatsache, dass die Risiken bei Cloud Computing je nach der spezifischen Cloud-Bereitstellungsstrategie variieren. Dies wiederum h?ngt von den spezifischen Bedürfnissen der Cloud-Benutzer und ihrer Risikobereitschaft bzw. der H?he des Risikos ab, welches sie zu übernehmen bereit sind. Aus diesem Grund ist Risikobewertung wichtig, und zwar nicht lediglich gem?? der ver?ffentlichten Best Practices oder der Einhaltung von Vorschriften entsprechend. Compliance-Richtlinien dienen jedoch als Grundlage oder Rahmen, der dazu beitragen kann, die richtigen Fragen zu den Risiken zu stellen.

?bersicht erhalten

Infolge der M?glichkeit, Cloud-Dienste einfach zu abonnieren, geht der Wechsel innerhalb der Unternehmen immer schneller, und Kaufentscheidungen liegen pl?tzlich nicht mehr im Zust?ndigkeitsbereich der IT-Abteilung. Dennoch bleibt die IT-Abteilung weiterhin für die Sicherheit von Anwendungen, die mit Hilfe der Cloud entwickelt wurden, verantwortlich. Die Herausforderung besteht darin, wie sichergestellt werden kann, dass die IT-Abteilung jede Interaktion in der Cloud einsehen und sichern kann, und der Wechsel und Entwicklung trotzdem effizient bleiben.

Sicherheitsrisiken und Bedrohungen in der Cloud

Die ergab, dass Fehlkonfigurationen die gr??te Schw?che für Cloud-Sicherheit darstellen. Das bedeutet, dass Cloud-Anwender beim Aufsetzen ihrer Cloud-Instanzen h?ufig wichtige Einstellungen übersehen oder diese unsicher ?ndern.

Bedrohungsakteure nutzen diese Fehlkonfiguration für verschiedene b?sartige Aktivit?ten aus – von allgemeinen bis zu sehr gezielten Angriffen auf eine bestimmte Organisation als Sprungbrett in ein anderes Netzwerk. Auch über gestohlene Login-Daten, b?sartige Container und Schwachstellen in einem der Software Stacks k?nnen sich Cyberkriminelle Zutritt zu Cloud-Implementierungen verschaffen. Zu den Cloud-basierten Angriffen auf Unternehmen z?hlen auch folgende:

- Cryptojacking: Bedrohungsakteure stehlen Unternehmen Cloud-Computing-Ressourcen, um nicht autorisiertes Kryptow?hrungs-Mining zu betreiben. Für den aufkommenden Netzwerkverkehr wird .

- E-Skimming: Dabei verschaffen sich Kriminelle Zugang zu den Webanwendungen eines Unternehmens, um , der finanzielle Informationen der Site-Besucher sammelt und damit schlie?lich dem Ruf des Unternehmens schadet.

- Nicht autorisierter Zugang: Dies führt zu Datenver?nderungen, -diebstahl oder -exfiltrierung. Der Zweck dieser Aktionen kann der sein oder Zugang zu Kundendatenbanken, um die dort geklauten Informationen im Untergrund zu verkaufen.

Die zu sichernden Bereiche in der Cloud

Bei der Festlegung der Anforderungen an ihre Cloud, sollten Cloud Builder bereits von Anfang an Sicherheit mit berücksichtigen. So lassen sich die Bedrohungen und Risiken vermeiden. Durch die Absicherung jedes der folgenden Bereiche, sofern relevant, k?nnen IT-Teams aktuelle und zukünftige Cloud-Implementierungen sicher steuern.

Netzwerk (Traffic Inspection, Virtual Patching)

Ein kritischer Teil des Sicherheitspuzzles, die Netzwerkverkehrs-Inspektion, kann die Verteidigungslinie gegen Zero-Day-Angriffe und Exploits für bekannte Schwachstellen bilden sowie über virtuelles Patching schützen. Eine Firewall in der Cloud unterscheidet sich nur geringfügig von einer herk?mmlichen, da die Hauptherausforderung bei der Ausführung darin besteht, die Firewall so zu implementieren, dass Netzwerkverbindungen oder vorhandene Anwendungen nicht unterbrochen werden, unabh?ngig davon, ob es sich um eine virtuelle private Cloud oder ein Cloud-Netzwerk handelt.

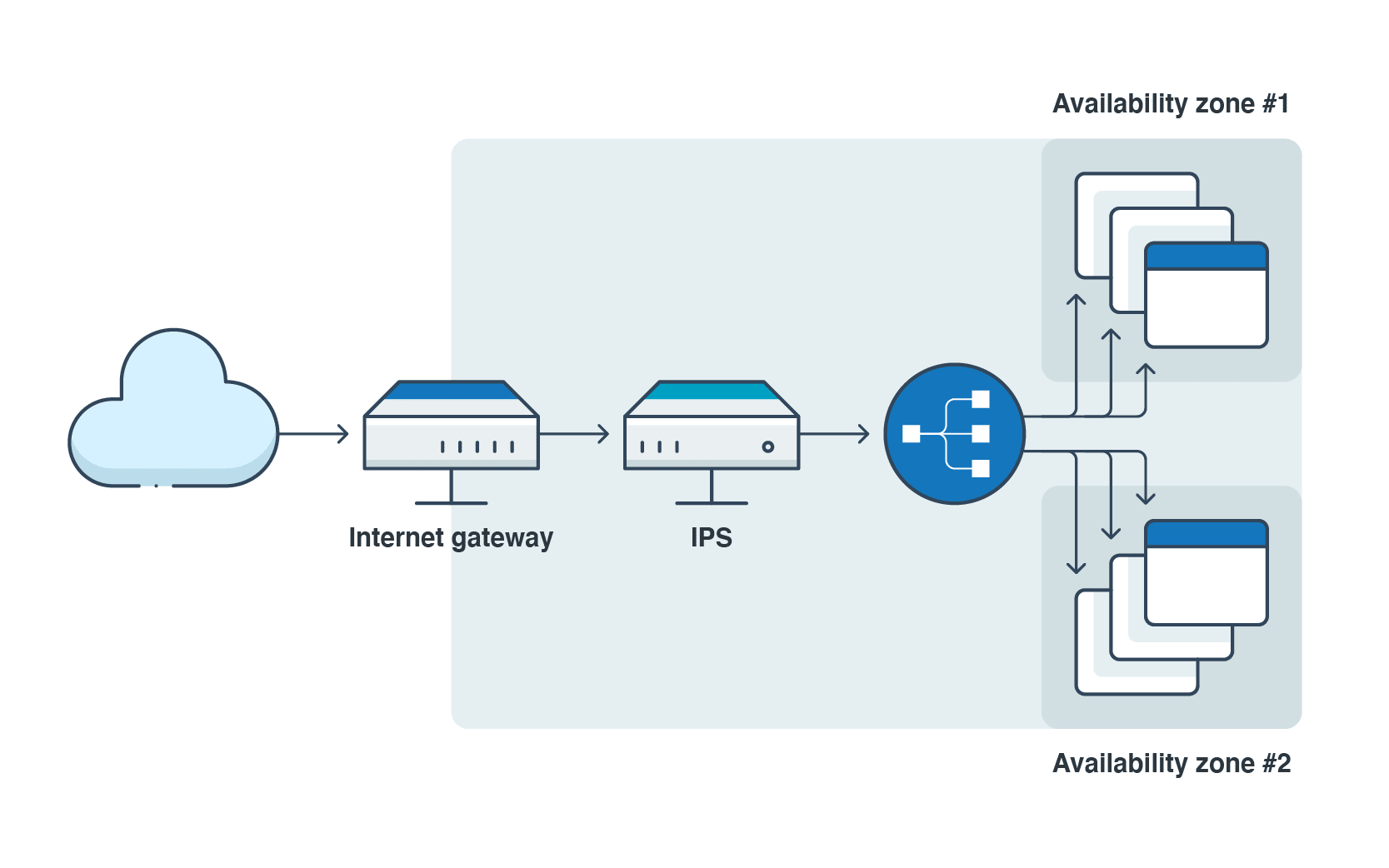

Bild 2. Netzwerksicherheit in der Cloud muss den gesamten Unternehmensverkehr ?sehen“ k?nnen, unabh?ngig von dessen Quelle.

Cloud-Instanz (Workload-Sicherheit zur Laufzeit)

Die Begriffe in der Sicherheit und die Paradigmen ?ndern sich, um dem Verst?ndnis der zu schützenden Komponenten Rechnung zu tragen. In der Cloud bezeichnet das Konzept der Workload eine Einheit von F?higkeiten oder das Arbeitsaufkommen, das in einer Cloud-Instanz ausgeführt wird. Der Schutz von Workloads vor Exploits, Malware und unbefugten ?nderungen stellt eine Herausforderung dar, da sie in Server-, Cloud- oder Container-Umgebungen ausgeführt werden. Workloads werden nach Bedarf dynamisch gestartet, aber jede Instanz sollte sowohl für den Cloud-Administrator sichtbar sein als auch durch eine Sicherheitsrichtlinie geregelt werden.

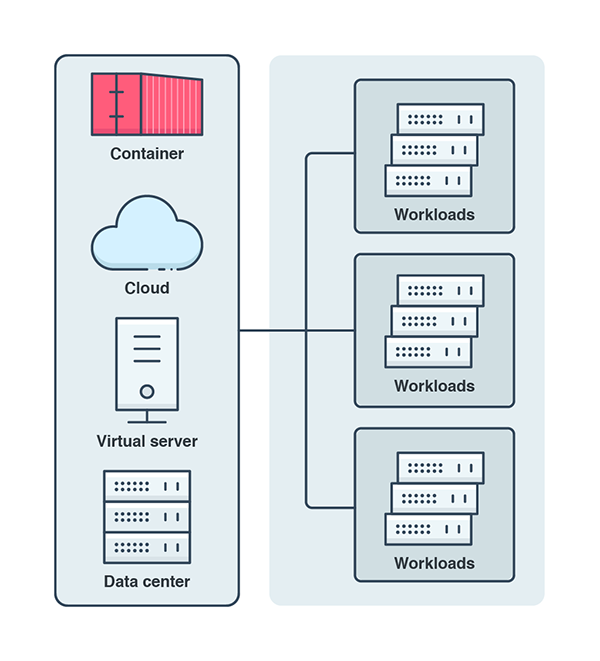

Bild 3. Workloads sollten auf Bedrohungen überwacht werden, unabh?ngig von ihrer Art oder dem Ursprung.

DevOps (Container-Sicherheit)

Der Container hat sich in den letzten Jahren zur zentralen Software-Einheit in Cloud-Services entwickelt. Durch die Verwendung von Containern wird sichergestellt, dass Software unabh?ngig von der tats?chlichen Computing-Umgebung zuverl?ssig ablaufen kann. Deren Replikation kann kompliziert werden, wenn beispielsweise bestimmte Codes, Werkzeuge, Systembibliotheken oder sogar Softwareversionen auf eine bestimmte Art und Weise da sein müssen.

Insbesondere für Entwickler und Operations-Teams wird die Integration der Sicherheit w?hrend der Softwareentwicklung immer wichtiger, da zunehmend Cloud-first App-Entwicklung eingesetzt wird. Das bedeutet, dass Container auf Malware, Schwachstellen (auch in Softwareabh?ngigkeiten), Geheimnisse oder Schlüssel und sogar auf Compliance-Verletzungen gescannt werden müssen. Je früher diese Sicherheitsüberprüfungen w?hrend des Builds stattfinden, — am besten im Continuous-Integration-and-Continuous-Deployment-Workflow (CI/CD) — desto besser.

Applikationen (Serverlos, APIs, Web Apps)

Auf einigen serverlosen oder Container-Plattformen l?sst sich traditionelle Sicherheit nicht einsetzen. Dennoch müssen einfache und komplexe Anwendungen selbst genauso gut gesichert werden wie die anderen Bereiche. Für viele Unternehmen stellt die schnelle und effiziente Programmierung und Bereitstellung neuer Anwendungen einen wichtigen Treiber für ihren Weg in die Cloud dar. Aber diese Anwendungen sind auch m?glicher Eintrittspunkt für Laufzeitbedrohungen wie das Einschleusen von Code, automatisierte Angriffe und Befehlsausführung aus der Ferne. Finden Angriffe statt, so müssen Cloud-Administratoren auf die Details zugreifen k?nnen.

Dateispeicher

Unternehmen betrachten die Cloud haupts?chlich oder teilweise als M?glichkeit, Storage von den On-Premise-Servern dahin auszulagern. Cloud-Speicher für Dateien oder Objekte k?nnen zur Quelle für Infektionen werden, wenn aus irgendeinem Grund eine bekannte b?sartige Datei hochgeladen wurde. Deshalb sollte Scanning für jede Art von Datei, unabh?ngig von deren Gr??e, verfügbar sein und zwar idealerweise bevor sie gespeichert wird. Nur so l?sst sich das Risiko minimieren, dass andere Nutzer auf eine b?sartige Datei zugreifen und sie ausführen k?nnen.

Compliance und Governance

Datenschutzregularien wie die europ?ische , Industriestandards wie der und Gesetze wie Health Insurance Portability and Accountability Act (HIPAA) haben direkte Auswirkungen auf Unternehmen, die Daten vor allem in der Cloud verarbeiten und speichern. Cloud-Administratoren müssen die Compliance-Anforderungen mit den Vorteilen der Agilit?t der Cloud abgleichen. Dabei muss Sicherheitstechnologie Unternehmen die Gewissheit geben, dass ihre Installationen den besten Sicherheitspraktiken entsprechen; andernfalls k?nnen die Geldstrafen, die sich aus unbeabsichtigten Verst??en ergeben k?nnen, die Kosteneinsparungen leicht zunichtemachen.

Cloud-Sicherheitstechnologien

Bei so vielen ?beweglichen“ Teilen muss ein Unternehmen, das über eine Cloud-Sicherheitsstrategie nachdenkt, darauf achten, die notwendigen Sicherheitstechnologien zu straffen, vom Schutz vor Malware und Intrusion Prevention bis hin zu Schwachstellenmanagement und Endpoint Detection and Response. Die Gesamtsicherheitsl?sung muss die Anzahl der Tools, Dashboards und Fenster, die als Grundlage für die IT-Analyse dienen, klein halten. Gleichzeitig muss sie in der Lage sein, die abstrakten Netzwerkgrenzen des ganzen Cloud-Betriebs des Unternehmens überzeugend zu visualisieren — unabh?ngig davon, ob eine Aktivit?t, wie z.B. die On-the-Fly-Tool-Entwicklung durch einen der Entwickler, von der IT bewilligt wurde oder nicht.

live casino onlineTM?Hybrid Cloud Security kann beispielsweise DevOps-Teams dabei unterstützen, sicher zu entwickeln, schnell zu liefern und überall auszuführen. Die L?sung bietet funktionsstarke, schlanke, automatisierte Sicherheit innerhalb der DevOps Pipeline und liefert mehrere XGenTM Threat Defense-Techniken für den Schutz von physischen, virtuellen und Cloud-Workloads zur Laufzeit. Sie wird von der Cloud OneTM Platform unterstützt, die Unternehmen eine einheitliche ?bersicht über die hybriden Cloud-Umgebungen liefert, sowie Sicherheit in Echtzeit durch Netzwerksicherheit, Workload-Sicherheit, Container-Sicherheit, Anwendungssicherheit, File Storage Security sowie Conformity-Dienste.

Unternehmen, die Security as Software für Workloads, Container Images sowie Datei- und Objektspeicher zur Laufzeit ben?tigen bietet Deep SecurityTM und Deep Security Smart Check Scans für Workloads und Container Images nach Malware und Schwachstellen w?hrend der Entwicklung-Pipeline.