BKDR_DLDR.A

Windows 2000, Windows XP, Windows Server 2003

Malware-Typ:

Backdoor

Zerstrerisch?:

Nein

Verschlsselt?:

Nein

In the wild::

Ja

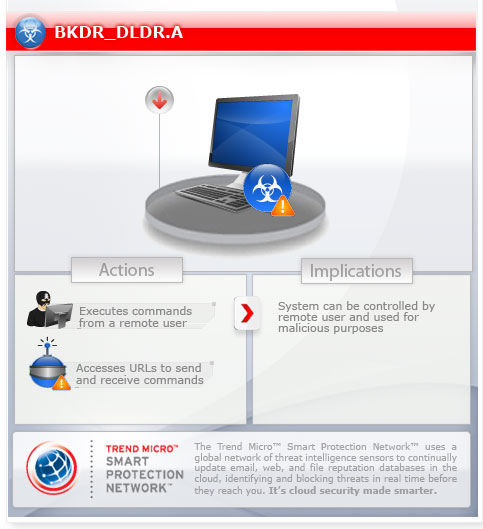

?berblick

Um einen ?berblick über das Verhalten dieser Backdoor zu erhalten, verwenden Sie das unten gezeigte Bedrohungsdiagramm.

Wird m?glicherweise von anderer Malware eingeschleust.

Führt Befehle eines externen, b?swilligen Benutzers aus, wodurch das betroffene System gef?hrdet wird.

Technische Details

?bertragungsdetails

Wird m?glicherweise von der folgenden Malware eingeschleust:

- TROJ_ARTIEF.SDY

Installation

Schleust die folgenden Eigenkopien in das betroffene System ein und führt sie aus:

- %User Temp%\adobeupd.exe

(Hinweis: %User Temp% ist der Ordner 'Temp' des aktuellen Benutzers, normalerweise C:\Dokumente und Einstellungen\{Benutzername}\Lokale Einstellungen\Temp unter Windows 2000, XP und Server 2003.)

Fügt die folgenden Mutexe hinzu, damit nur jeweils eine ihrer Kopien ausgeführt wird:

- HTTPS-GNIK

- MAINHTTPS

- RMTCURR

Autostart-Technik

Schleust die folgende Verknüpfung in den Ordner 'Autostart' ein, die auf die Kopie der eigenen Datei verweist, so dass diese bei jedem Systemstart automatisch ausgeführt wird:

- %User Startup%\Adobe Center.lnk

- All Users' %User Startup%\Adobe Center.lnk

(Hinweis: %User Startup% ist der Ordner 'Autostart' des aktuellen Benutzers, normalerweise C:\Windows\Profile\{Benutzername}\Startmenü\Programme\Autostart unter Windows 98 und ME, C:\WINNT\Profile\{Benutzername}\Startmenü\Programme\Autostart unter Windows NT und C:\Dokumente und Einstellungen\{Benutzername}\Startmenü\Programme\Autostart.)

Backdoor-Routine

Führt die folgenden Befehle eines externen, b?swilligen Benutzers aus:

- Download files from C&C server

- Upload files to C&C server

- Enumerate drives

- Get drive information

- Enumerate files/folders

- Find files/folders

- Get file information

- Create files/folders

- Modify files/folders

- Copy files/folders

- Delete files/folders

- Execute files

- Terminate processes

- Get time zone information

- Perform remote shell

- Sleep for a specified amount of time

Sendet die folgenden Informationen an ihren Befehls- und Steuerungsserver (C&C):

- Host name

- MAC address

- OS version information

L?sungen

Step 1

贵ü谤 Windows ME und XP Benutzer: Stellen Sie vor einer Suche sicher, dass die Systemwiederherstellung deaktiviert ist, damit der gesamte Computer durchsucht werden kann.

Step 3

Dateien erkennen und deaktivieren, die als BKDR_DLDR.A entdeckt wurden

- 贵ü谤 Windows 98 und ME Benutzer: Der Windows Task-Manager zeigt m?glicherweise nicht alle aktiven Prozesse an. Verwenden Sie in diesem Fall einen Prozess-Viewer eines Drittanbieters, vorzugsweise Process Explorer, um die Malware-/Grayware-/Spyware-Datei zu beenden. Dieses Tool k?nnen Sie . herunterladen.

- Wenn die entdeckte Datei im Windows Task-Manager oder Process Explorer angezeigt wird, aber nicht gel?scht werden kann, starten Sie Ihren Computer im abgesicherten Modus neu. Klicken Sie auf diesen Link, um alle erforderlichen Schritte anzuzeigen.

- Wenn die entdeckte Datei nicht im Windows Task-Manager oder im Process Explorer angezeigt wird, fahren Sie mit den n?chsten Schritten fort.

Step 4

Diese Datei suchen und l?schen

- %User Startup%\Adobe Center.lnk

- All Users' %User Startup%\Adobe Center.lnk

Step 5

Durchsuchen Sie Ihren Computer mit Ihrem live casino online Produkt, und l?schen Sie Dateien, die als BKDR_DLDR.A entdeckt werden. Falls die entdeckten Dateien bereits von Ihrem live casino online Produkt ges?ubert, gel?scht oder in Quarant?ne verschoben wurden, sind keine weiteren Schritte erforderlich. Dateien in Quarant?ne k?nnen einfach gel?scht werden. Auf dieser finden Sie weitere Informationen.

Nehmen Sie an unserer Umfrage teil