OSX_MORCUT.A

Publish Date: 27 Juli 2012

Plattform:

Mac OS X

Risikobewertung (gesamt):

Schadenspotenzial::

Verteilungspotenzial::

reportedInfection:

Niedrig

Mittel

Hoch

Kritisch

Malware-Typ:

Backdoor

Zerstrerisch?:

Nein

Verschlsselt?:

Nein

In the wild::

Ja

?berblick

Infektionsweg: Aus dem Internet heruntergeladen

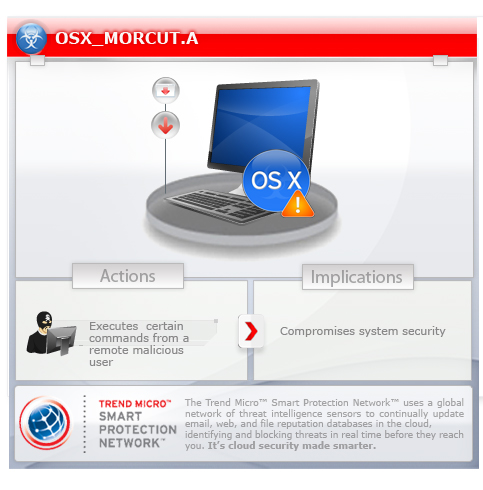

Um einen ?berblick über das Verhalten dieser Backdoor zu erhalten, verwenden Sie das unten gezeigte Bedrohungsdiagramm.

Führt bestimmte Befehle aus, die sie extern von einem b?swilligen Benutzer erh?lt. Dadurch sind der betroffene Computer und auf ihm gespeicherte Daten st?rker gef?hrdet.

Technische Details

Dateigr??e: Variiert

Dateityp: Mach-O

Speicherresiden: Ja

Erste Muster erhalten am: 25 Juli 2012

Installation

Erstellt die folgenden Ordner:

- /Library/ScriptingAdditions/appleHID (if running as root)

- /Users/{user name}/Library/ScriptingAdditions/appleHID (if not running as root)

Autostart-Technik

Schleust die folgenden Dateien ein:

- /Library/LaunchAgents/com.apple.mdworker.plist (if running as root)

- /Users/{user name}/Library/LaunchAgents/com.apple.mdworker.plist (if not running as root)

Backdoor-Routine

Führt die folgenden Befehle eines externen, b?swilligen Benutzers aus:

- Download a file

- Execute a command using /bin/sh

- Record audio

- Scan for network connections

- Search a file

- Uninstall itself

- Upload a file

L?sungen

Mindestversion der Scan Engine: 9.200

VSAPI OPR Pattern-Version: 9.285.00

VSAPI OPR Pattern ver?ffentlicht am: 26 Juli 2012